影响版本:ZYCHCMS企业网站管理系统4.2(存在以下两个文件的版本应该是通杀)

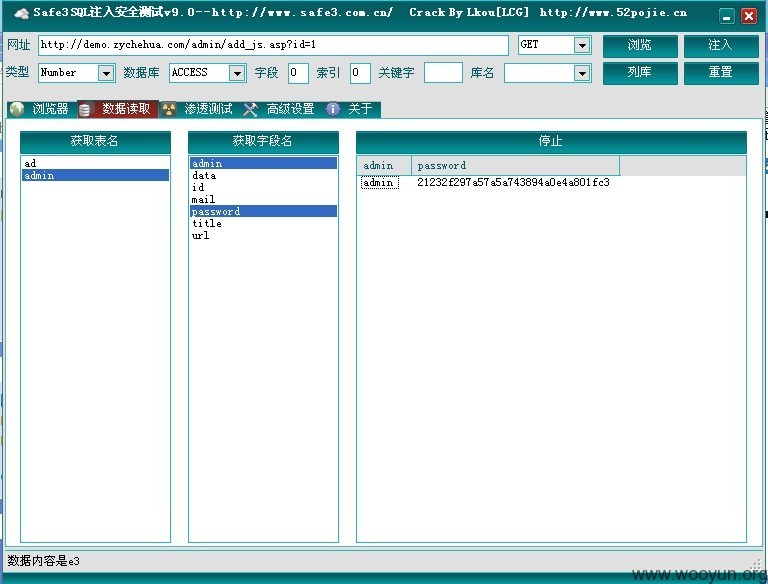

①SQL注射漏洞

漏洞文件:/admin/add_js.asp & /admin/add_xm_jiang.asp

漏洞原因:未过滤

漏洞代码:

都是相同的,文件开头没有调用过滤文件/admin/seeion.asp,导致没有对当前权限进行判断,就直接操作数据库。

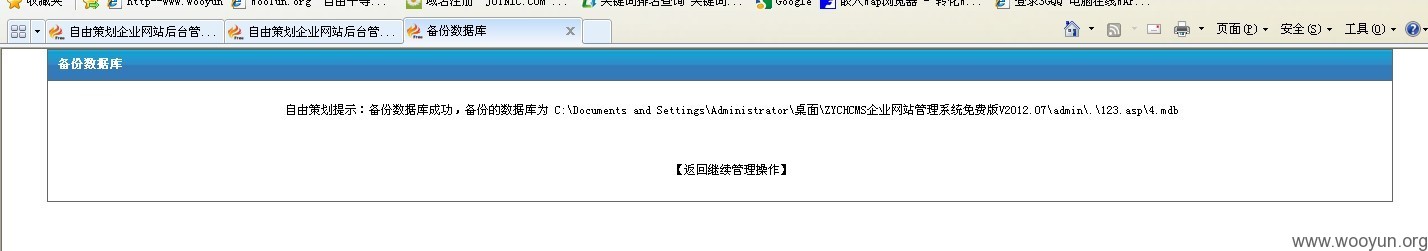

②后台拿WBSHELL

进入后台有一个数据库备份,可以通过本地提交突破创建.asp后缀文件夹,并将一句话备份进去。

这里在网上找了一个,改了下,将就着用。看效果如图2

以下是代码本地提交代码