漏洞概要

关注数(24)

关注此漏洞

漏洞标题:极客公园主站存在脱裤风险(附简单的验证脚本)(非注入)

提交时间:2015-01-19 18:06

修复时间:2015-01-20 08:16

公开时间:2015-01-20 08:16

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

Tags标签:

无

漏洞详情

披露状态:

2015-01-19: 细节已通知厂商并且等待厂商处理中

2015-01-19: 厂商已经确认,细节仅向厂商公开

2015-01-20: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

一个不太注意的漏洞就有可能造成极大的悲剧。

详细说明:

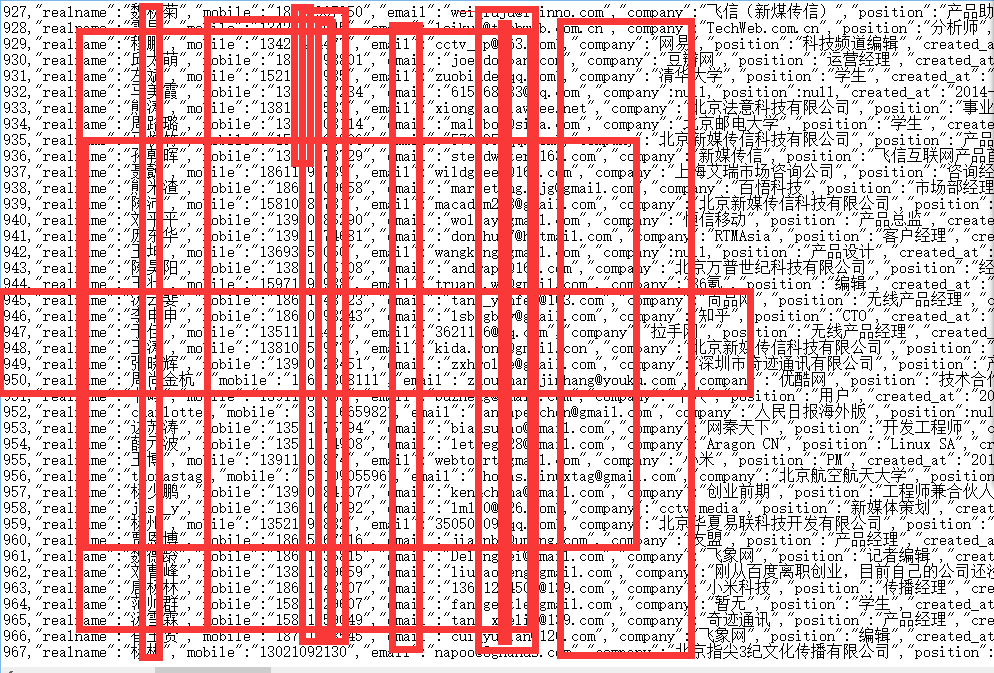

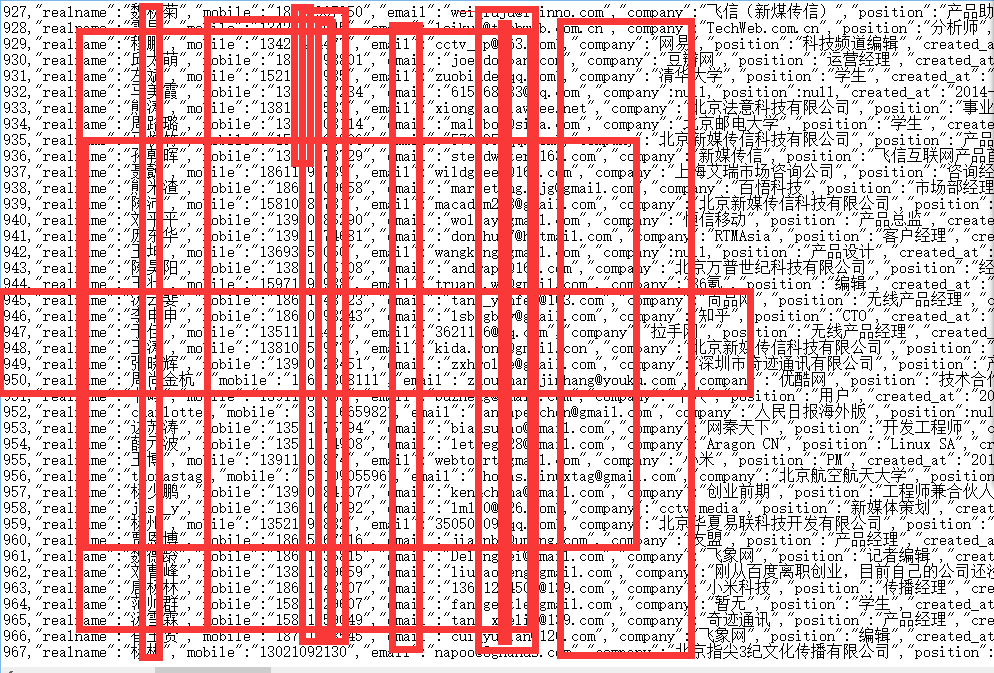

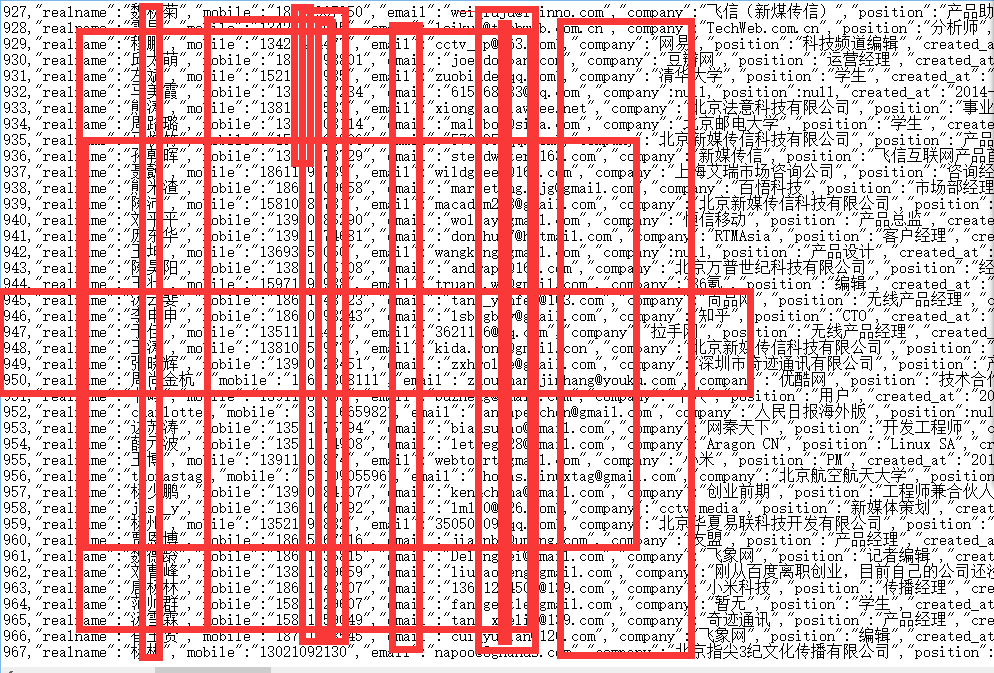

主站还是存在Elasticsearch 未授权访问。上一个漏洞是在旁站简单测了下,这次为了证明问题的严重性写了一个简单的脚本,抓了1000条数据出来,希望能引起你们的重视!

漏洞证明:

主站还是存在Elasticsearch 未授权访问。上一个漏洞是在旁站简单测了下,这次为了证明问题的严重性写了一个简单的脚本,抓了1000条数据出来,希望能引起你们的重视!

修复方案:

权限控制,不该外网访问的就别外网了。其它的你们懂!

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-19 19:46

厂商回复:

谢谢!我们会尽快修复,随时来极客公园喝咖啡,我请客 : )

最新状态:

2015-01-20:已修复,禁止外网访问 Elasticsearch