漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163103

漏洞标题:天格科技(杭州)账户控制不严格可绑定任意手机号及重置任意账户密码

相关厂商:天格科技(杭州)

漏洞作者: Nelion

提交时间:2015-12-21 12:56

修复时间:2015-12-24 16:42

公开时间:2015-12-24 16:42

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:8

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-21: 细节已通知厂商并且等待厂商处理中

2015-12-21: 厂商已经确认,细节仅向厂商公开

2015-12-24: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

天格科技(杭州)账户控制不严格可绑定任意手机号及重置任意账户密码;能更改的用户是那些绑定了手机号的用户。可以用burp抓包改包,利用自己的手机来接受验证码。

详细说明:

一、绑定任意手机号:

1、先随意注册一个账号,我们开始绑定手机号,这里填写任意手机号(15666666666),点击下一步是抓包:

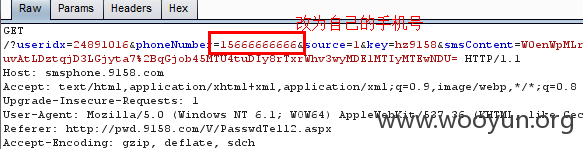

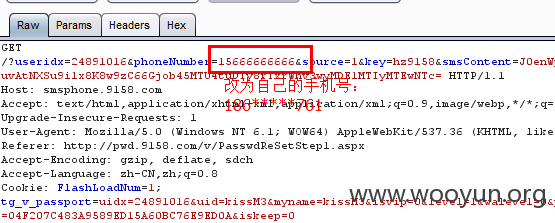

2、放过前面的验证包,等抓到此包时,改为自己的手机号:

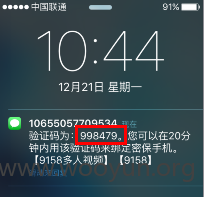

3、接下来我自己的手机会收到验证码:

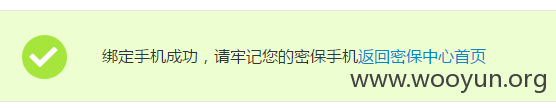

4、填写此验证码,点击下一步就显示绑定成功了:

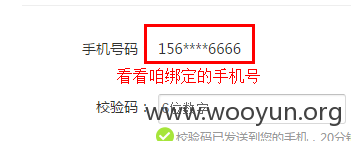

5、可以查看一下具体绑定的手机号:

漏洞证明:

二、重置任意用户密码:

6、点击忘记密码,填写你要重置的用户名(kissM3),点击下一步是就需要抓包了:

7、同样放过前面的验证包,待抓到此包时,改为自己的手机号:

8、于是这样自己的手机同样会收到一个重置的验证码:

9、填写手机收到的验证码,点击下一步,便可得到重置密码的链接,填写自己想改的密码(q666666):

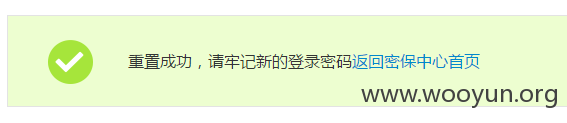

10、点击下一步,毫无疑问重置成功了:

修复方案:

确保接收验证码的手机号和绑定的手机号一致。

之前那个抓到的包中明文显示了发送到的手机号,这样是不行的,最不济加个密也行的。

版权声明:转载请注明来源 Nelion@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-21 14:31

厂商回复:

感谢提交,我们已经确认此重大缺陷。

最新状态:

2015-12-24:我们已经修复此漏洞,欢迎测试检测修复效果。