漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-025422

漏洞标题:9158故障系统源码泄露导致该后台绕过和群组系统管理绕过

相关厂商:天格科技(杭州)

漏洞作者: mango

提交时间:2013-06-08 10:35

修复时间:2013-07-23 10:36

公开时间:2013-07-23 10:36

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-08: 细节已通知厂商并且等待厂商处理中

2013-06-09: 厂商已经确认,细节仅向厂商公开

2013-06-19: 细节向核心白帽子及相关领域专家公开

2013-06-29: 细节向普通白帽子公开

2013-07-09: 细节向实习白帽子公开

2013-07-23: 细节向公众公开

简要描述:

源码泄露,然后后台页面的提示形同虚设。还有群组管理直接禁止跳转进入。

详细说明:

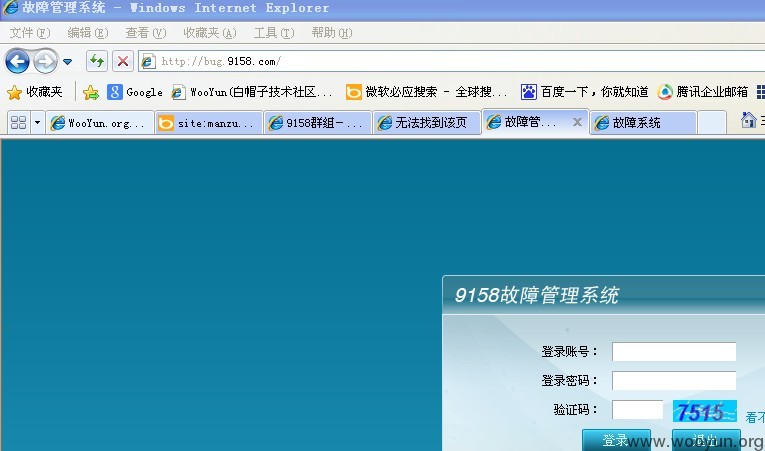

9158故障系统修复,专门修复网站故障的。

http://bug.9158.com/

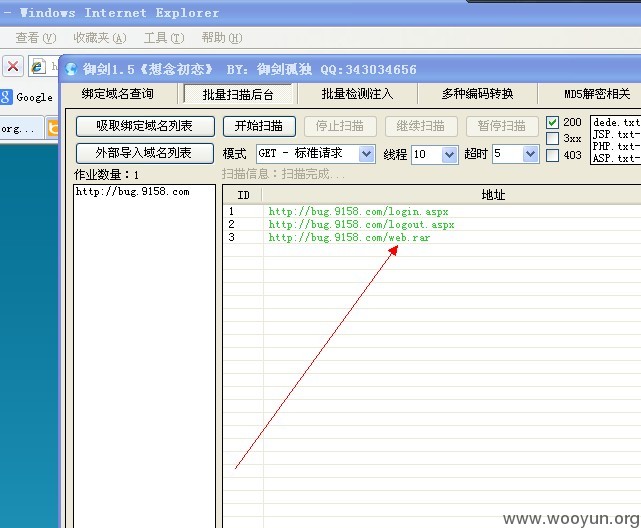

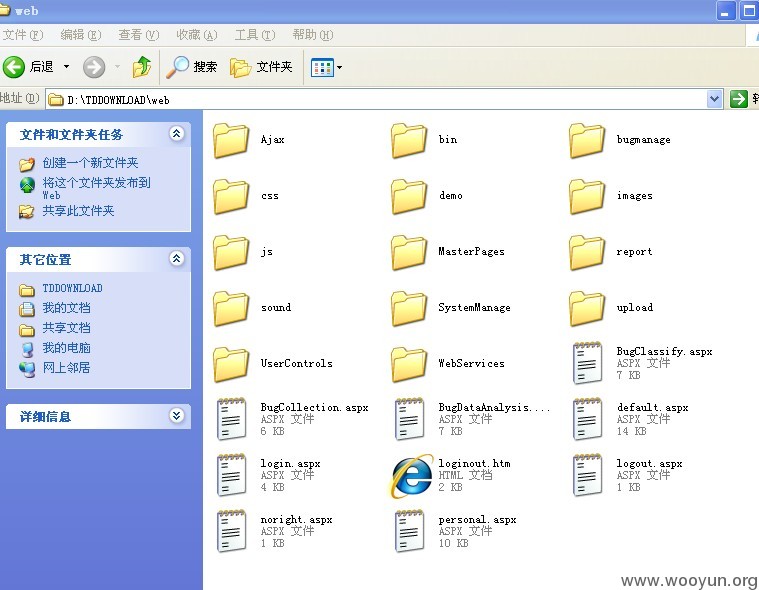

http://bug.9158.com/web.rar很蛋疼的是源码直接就在根目录。。你在逗我吧。

拿到源码木有数据库。。。蛋疼 然后试了几个页面发现会弹出重新登陆提示,但是他的页面既不跳转也不关闭,这就有点郁闷。

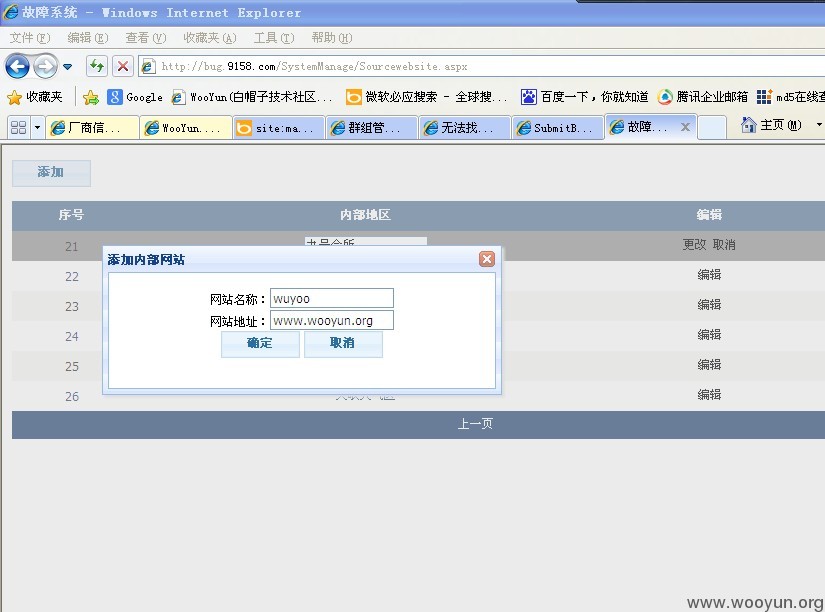

然后试了一下添加等等。。发现完全没有阻碍,直接就可以。

怎么说呢,就是什么都可以改,然后管理员用户名都可以读取。

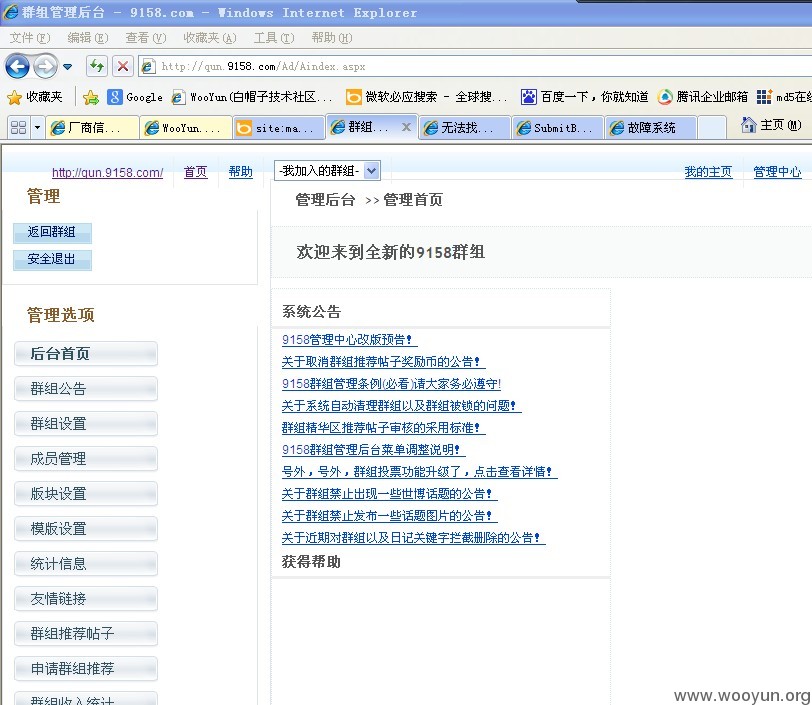

还有一个就是群组管理问题,直接禁止跳转直接进入后台,各种添加和修改。

漏洞证明:

修复方案:

你懂。

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-06-09 10:25

厂商回复:

非常感谢 mango 的漏洞报告。

最新状态:

暂无

![UIMF%B~YEI4VY6}]6V[I515.jpg](http://wimg.zone.ci/upload/201306/080913492f01e166634342788364a58329a96370.jpg)

![B]FV7AAXE($SSCT4DNCHQDA.jpg](http://wimg.zone.ci/upload/201306/080915192d14f1e4fd6736336fad2a411ee96427.jpg)

![B]FV7AAXE($SSCT4DNCHQDA.jpg](http://wimg.zone.ci/upload/201306/0809155827494260d488517fd608e72471477db8.jpg)