漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0162702

漏洞标题:饿了么安卓客户端验证缺陷无限制吃霸王餐续

相关厂商:饿了么

漏洞作者: 路人甲

提交时间:2015-12-22 12:47

修复时间:2016-02-06 10:45

公开时间:2016-02-06 10:45

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-23: 厂商已经确认,细节仅向厂商公开

2016-01-02: 细节向核心白帽子及相关领域专家公开

2016-01-12: 细节向普通白帽子公开

2016-01-22: 细节向实习白帽子公开

2016-02-06: 细节向公众公开

简要描述:

之前提交的方法大约需要1-5分钟才可以下单成功吃霸王餐,这个是做了一点点改动,但是30秒左右就可以吃到霸王餐

详细说明:

之前提交的是:http://www.wooyun.org/bugs/wooyun-2015-0162596/trace/d0fc97930194e1e79efed3b342180193,

所需要的环境还是上边的文章所说的环境,只是在第十五步出现更改:

现在要把自己的电话写在备用电话上,地址写自己的地址,然后可以看到是这样的提示:

虽然提示是“设备非首次下单”,但是直接无视,点击下单,会出现需要发送语音验证码的界面,

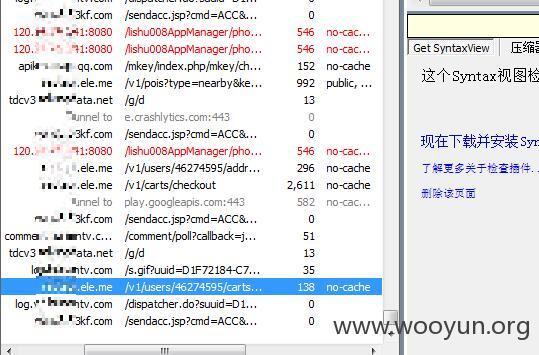

这时候fiddle软件会抓到这样的一条请求:

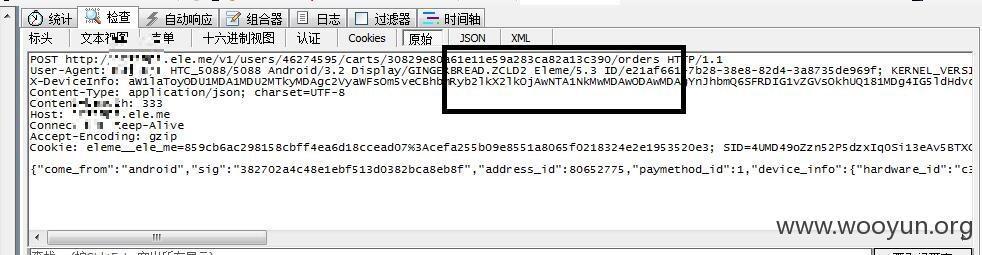

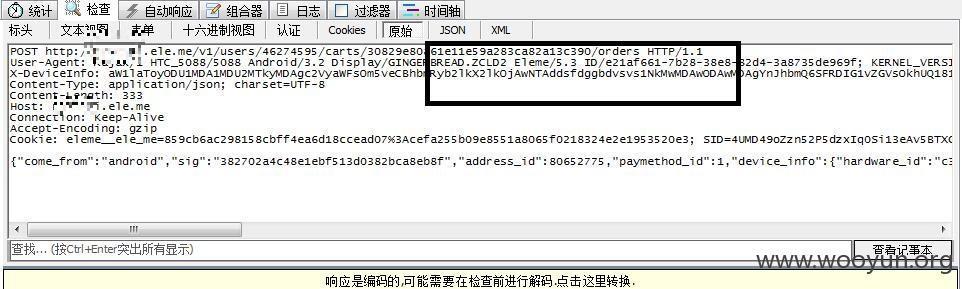

封包长度为138(有时候会为133 136 ) 右键点击这条请求点击编辑,点击原始,找到我标注的地方:

将其中的几个字符随意修改为其他字母:

然后对这条封包摁s键修改为5000 再次摁s键修改为2000(这个数字随意),然后软件就会自动的发包,注意观察返回的包的长度,大约20秒-60秒就会出现封包长度为96或者72或者186或者174都算成功,然互点击返回,查看自己订单,订单就会为减过20元的订单,这时候使用网页版饿了么进行支付:

。当支付成功后,是有008修改器将模拟器信息更换,饿了么软件信息清除,又可以再次使用任意空号进行购买霸王餐了(每单减20元)==-==

漏洞证明:

我只是证明这个漏洞的存在,至于危害,麻烦去某宝 搜索 “饿了么 首单” 自己去看看那些商家做的,他们都是使用傻瓜式工具 一键进行下首单, 手机号是网上卖号的商城搜索的,饿了么账号是使用注册机批量注册的~~~

修复方案:

1111

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-12-23 11:54

厂商回复:

非常感谢您的报告。此问题是个人刷单行为,也是整个O2O行业都面临解决的问题。我们正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无