漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161266

漏洞标题:南京邮电大学多个站点存在SQL注入漏洞导致学生信息泄露/修改学分

相关厂商:南京邮电大学

漏洞作者: zsmj

提交时间:2015-12-14 18:10

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-14: 细节已通知厂商并且等待厂商处理中

2015-12-15: 厂商已经确认,细节仅向厂商公开

2015-12-25: 细节向核心白帽子及相关领域专家公开

2016-01-04: 细节向普通白帽子公开

2016-01-14: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

三个网站都存在sql注入,导致数千学生敏感信息泄漏,可修改学分,希望校方重视

0x1 南京邮电大学经济与管理学院实验室OA

0x2 南京邮电大学教务处学生素质拓展与创新学分查询

0x3 南京邮电大学教务处考试查询接口存在sql注入漏洞

详细说明:

0x1 南京邮电大学经济与管理学院实验室OA存在sql注入漏洞(root权限)

**.**.**.**/OA/login/AddLogs.php

高

1、由于网站登录界面未对用户输入的字符进行过滤,使用万能密码,即可登录OA系统

2、为网站管理员权限,权限有点大

3、查看每日工作日志,每天都干了什么工作(更新到2015-12-14)

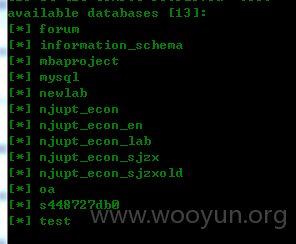

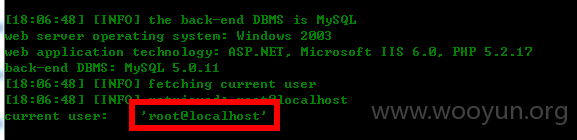

4、截获登录的数据包,放到sqlmap注入工具中跑一下,便可得到13个可用数据库,而且还是root权限

5、找到MBA数据库,获取管理员账号

找到mba网站后台管理地址,以管理员身份登录管理后台

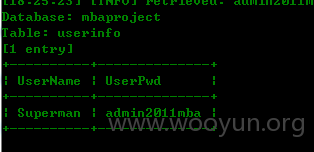

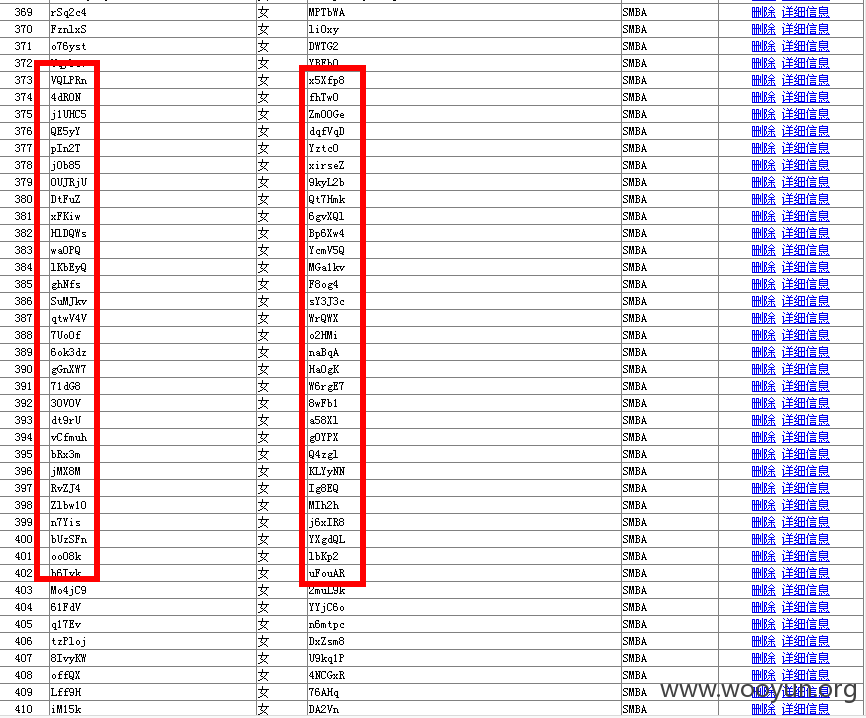

数百名考生详细信息泄露

存在恶意注册的用户

6、数据库中存的网站管理员账号

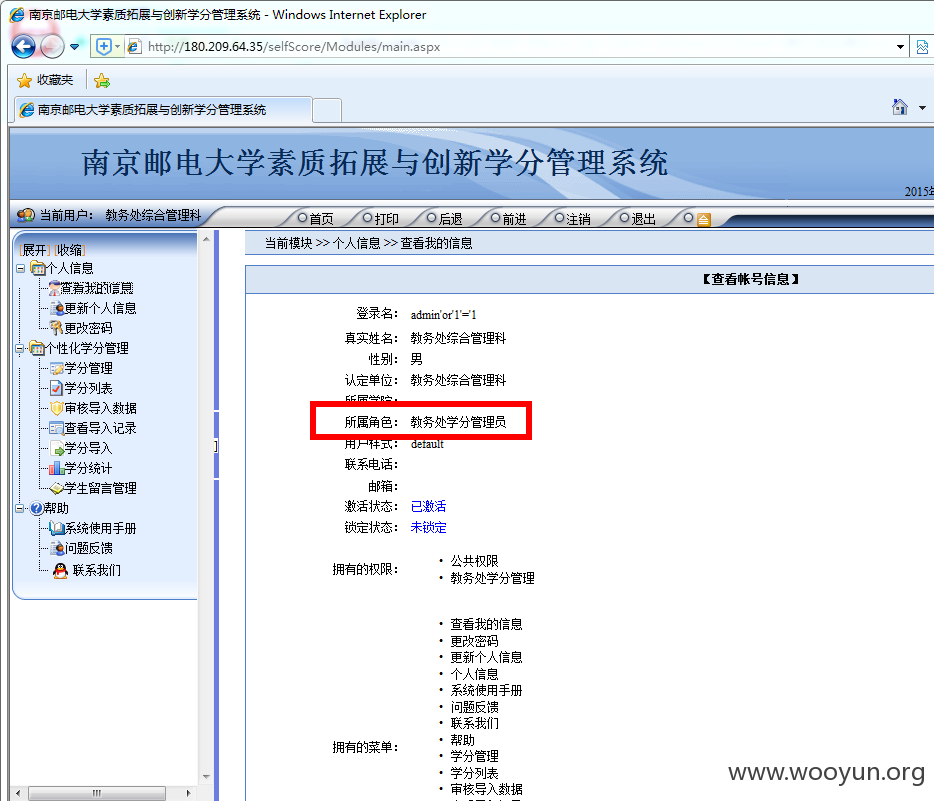

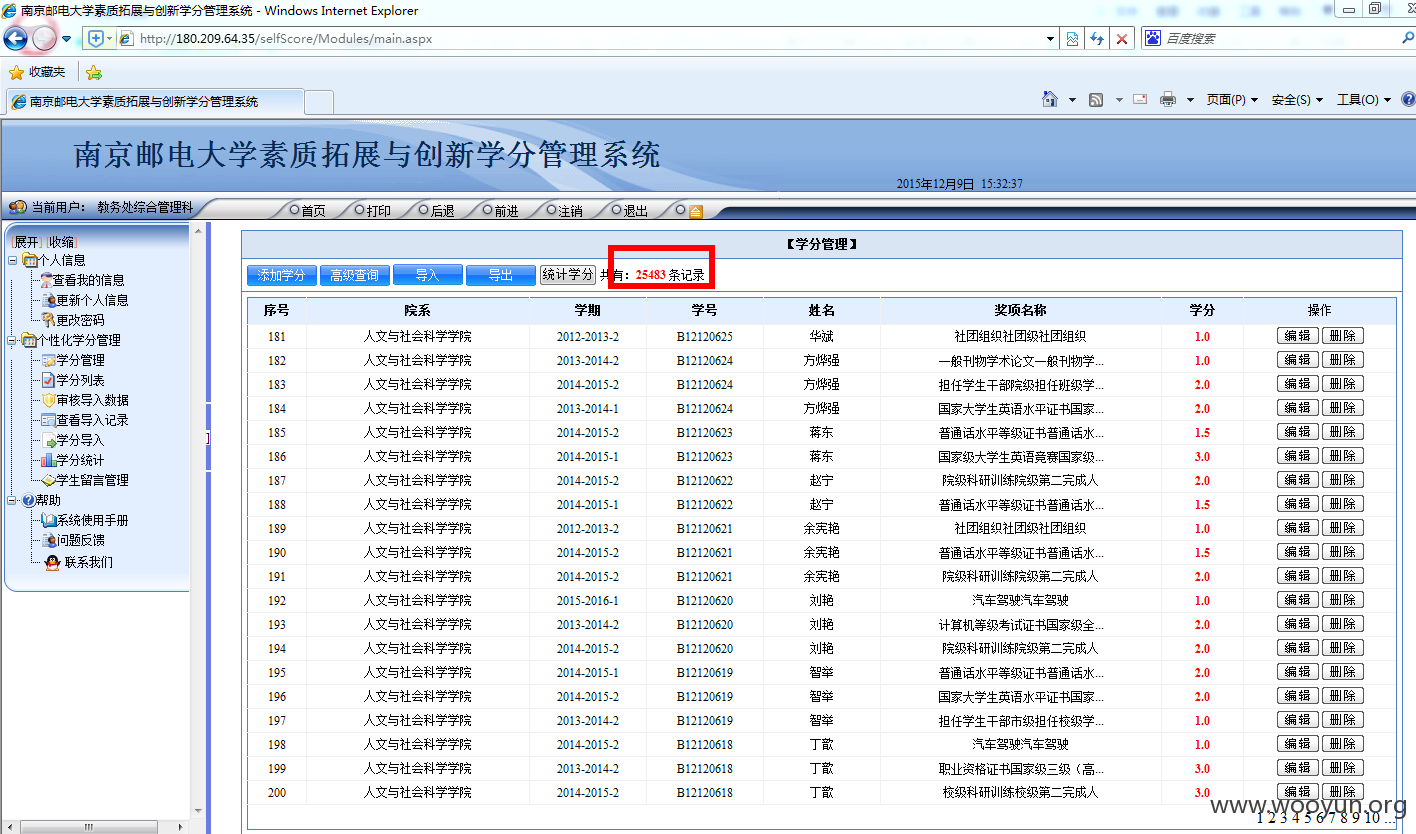

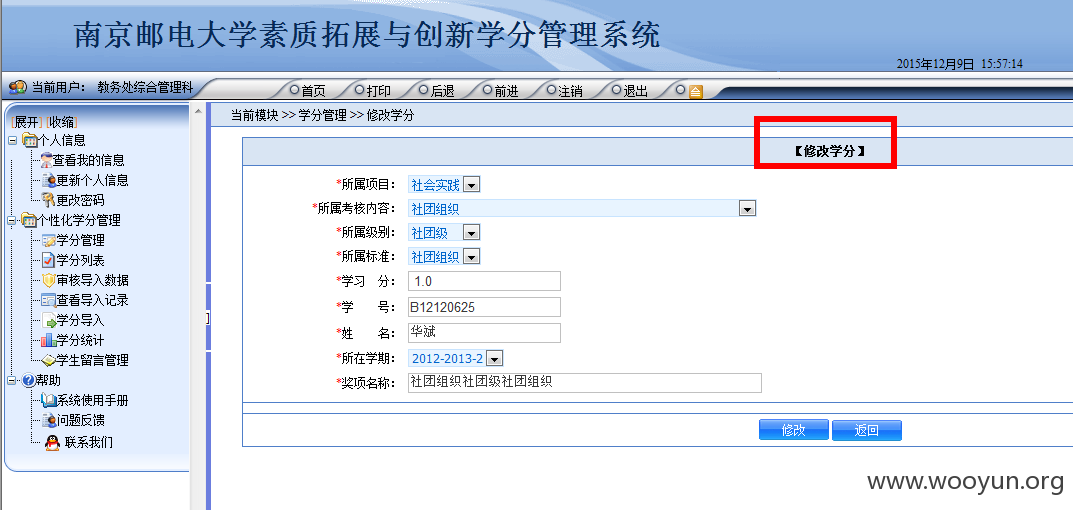

0x2 南京邮电大学教务处学生素质拓展与创新学分查询接口存在sql注入漏洞(root权限)

**.**.**.**/selfScore/

高

1、由于网站登录界面未对用户输入的字符进行过滤,使用万能密码,即可登录网站管理后台,且为教务处学分管理员权限

2、可查看、修改2万多条学分信息,南邮修满10学分才能毕业,好吧,是不是能够有地下交易呢

(1学分=1krmb)

3、另,在帮助——问题反馈功能中存在反射型xss漏洞

0x3 南京邮电大学教务处考试查询接口存在sql注入漏洞(root权限)

**.**.**.**/selfScore/

低

1、由于网站登录界面未对用户输入的字符进行过滤,使用万能口令(用户名和密码皆为admin'or'1'='1),即可登录网站查询考试相关信息

漏洞证明:

如上

修复方案:

严格过滤用户输入的字符

版权声明:转载请注明来源 zsmj@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-12-15 09:30

厂商回复:

通知处理中

最新状态:

暂无