漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027940

漏洞标题:速8酒店告诉你因弱口令导致的那些安全风险

相关厂商:速8酒店

漏洞作者: 小胖子

提交时间:2013-07-06 01:00

修复时间:2013-08-20 01:01

公开时间:2013-08-20 01:01

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-06: 细节已通知厂商并且等待厂商处理中

2013-07-09: 厂商已经确认,细节仅向厂商公开

2013-07-19: 细节向核心白帽子及相关领域专家公开

2013-07-29: 细节向普通白帽子公开

2013-08-08: 细节向实习白帽子公开

2013-08-20: 细节向公众公开

简要描述:

我胡汉三又回来啦!!!!!!!有网啦!!!!!!!!

详细说明:

0x1:欢迎速8酒店加入乌云,但我看过往的rank跟评价觉得你们rank给的低啊,求高rank。

0x2:人,始终是最重要因素,密码管理一定要做好,下面是流程。

dns找到速八的C段,找找重要的入口和管理系统,找到一个这个:

http://myportal.super8.com.cn

这个貌似是登陆入口?搞下这个岂不是发大了?

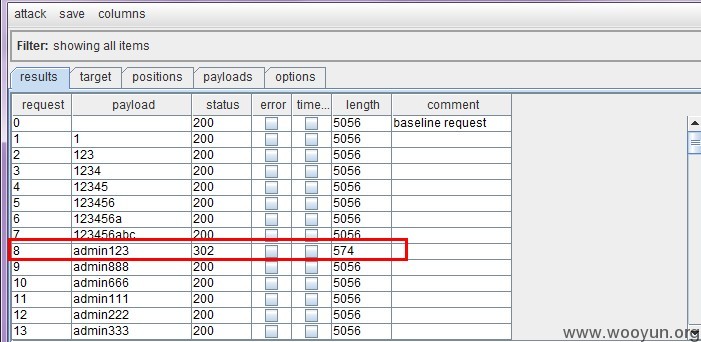

随手测试,输入adminkkkkk 密码随意,提示“未找到相关用户。”

这个太好了吧,哈哈,帮我们找管理员账号啊,输入admin,说密码错误,那账号是存在的了。

然后账号admin,密码随意,抓包,burp爆破,得到弱口令1234567.

登陆成功

权限就是从一个小小的弱口令一步一步提升的,弱口令也不容忽视!!!

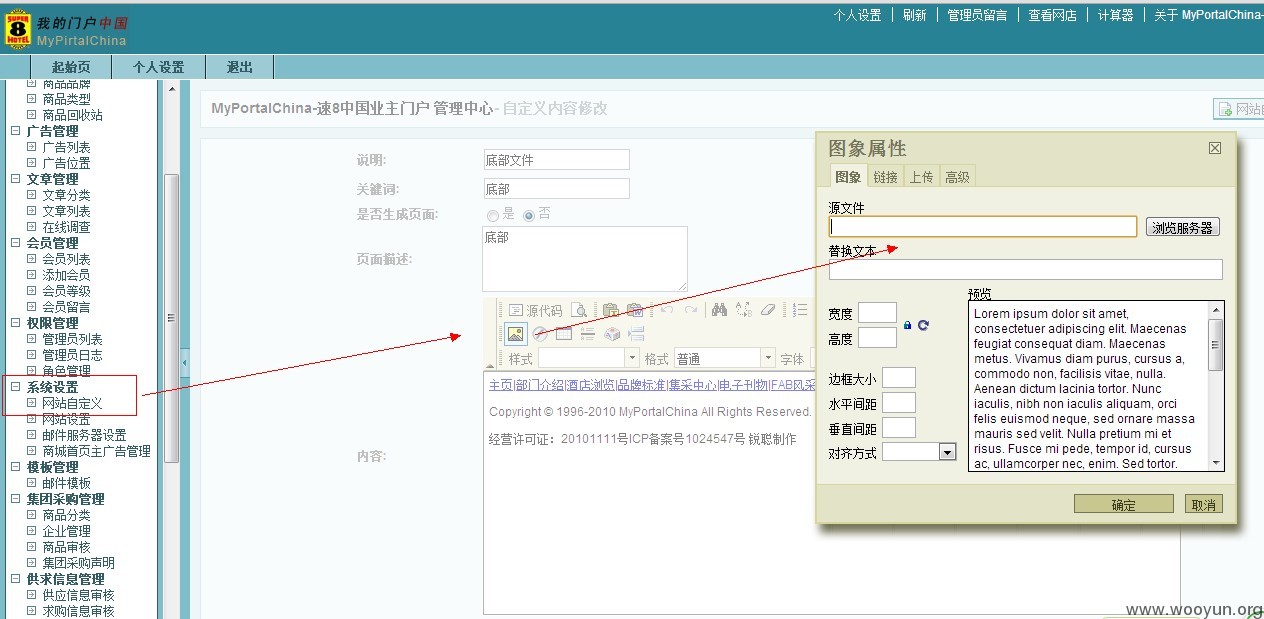

这里看到一个连接,很奇葩的调用,如图,

注:(在这里面晃悠的时候发现了好多内部员工的邮箱账号,进一步社工危害更大)

跑到了另外一个系统,不过这个系统没啥用。

继续回到刚才那里,又看到一个连接。

一个某某说明书,看了下载的连接,瓦擦,发财了。

地址是:http://myportal.super8.com.cn/hr_admin/Upfile/1e1f1ef1-bd64-443c-846a-6a60b45fd3ff.pdf

hr_admin,看到这个我就笑了,访问,果然是后台。

然后管理后台也没验证码:

原来的密码不好使了,继续burp爆破admin的账户。

账号admin 密码admin123

又是弱口令,我勒个去。

登陆后的样子,新大陆啊。

晃悠一番拿个shell是没什么问题的。

后门地址:http://myportal.super8.com.cn/hr_Admin/Upfile/image/77.asp;(1).jpg

请删除。

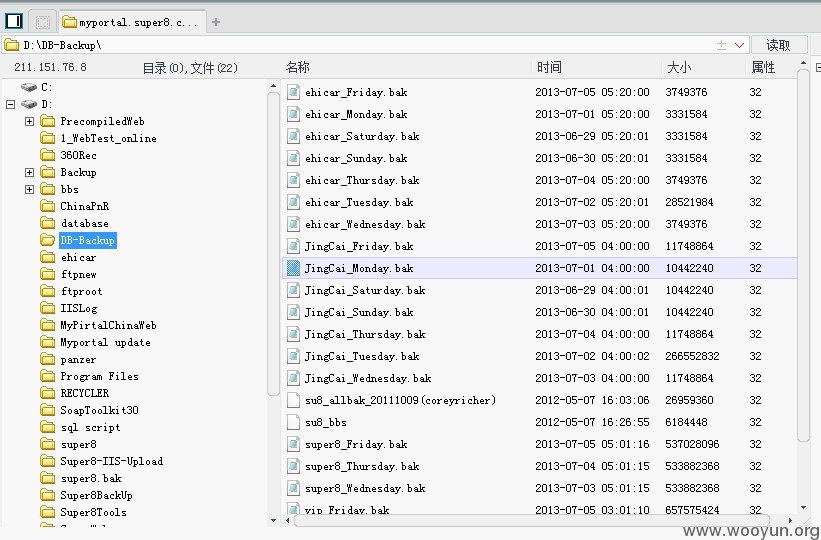

然后菜刀连接上去看了下,哇靠,权限还是大得1B啊,好多数据备份啊,会员信息就是这样被糟践的么,亲!!!

好吧,过程完。

漏洞证明:

修复方案:

0x1:人,很关键,弱口令什么的必须改。

0x2:发现另外几个系统上传文件夹的权限设置得很好,没有执行权限,为什么这个不是那样设置的。

0x3:不管任何备份信息,不要直接放在服务器上,不要将鸡蛋放在一个篮子里。

0x4:删除shell,修复漏洞。

0x5:免房券? 危害高 20 rank?低rank来信砍!!!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-07-09 10:45

厂商回复:

感谢你的提醒。我们会及时处理

最新状态:

暂无