利用微信web端,修改图文链接消息(比如饿了么红包消息),然后发送出去,经测试,可以修改的有标题,摘要,跳转链接,比如把跳转链接改成某个木马网站,用户还以为是正常红包,点进去之后就GG了

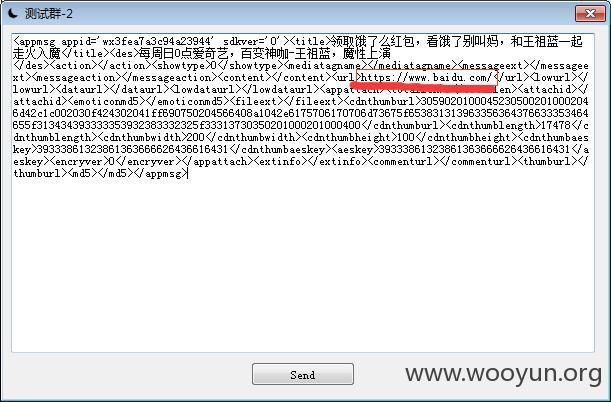

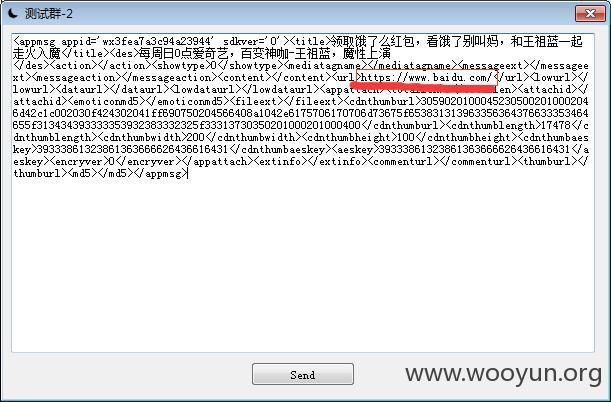

首先登录https://wx.qq.com/ 浏览器F12抓包 用手机给自己发个图文链接消息(比如饿了么红包)得到这样一个消息包

整理一下,组装成要发送的封包

提交的地址

最后附上登录时获取的Cookies发送POST请求

返回

发送成功

简单做了一个小程序

再来看微信收到的消息,瞬间被玩坏。。。

从上到下4条消息

第一条:正常红包

第二条:修改了跳转URL

第三条:修改了文字描述

第四条:修改了AppID