漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136116

漏洞标题:腾讯某分站反射xss导致的空间蠕虫(涉及用漏洞窃取信息)

相关厂商:腾讯

漏洞作者: Burn Egg

提交时间:2015-08-22 20:06

修复时间:2015-10-08 10:58

公开时间:2015-10-08 10:58

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:4

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

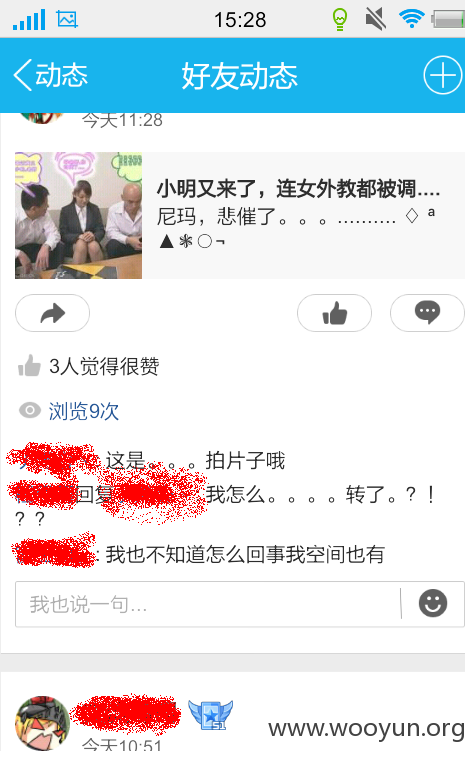

在空间看到有同学说不知道怎么回事就转了说说,感觉眼前一亮!

和@scanf一起搞的,,

明天就要上学了,暑假一共4,50张卷子只做了两张,然而我却静静地在wooyun写报告

详细说明:

这种说说,一看就问题啊= =

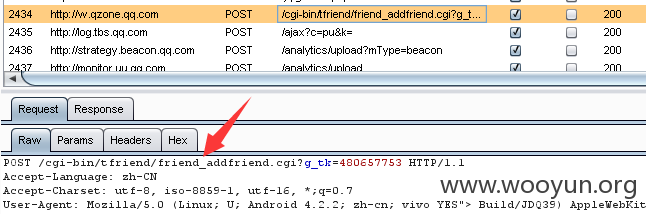

点进去发现就自动加了别人为好友,把url复制出来,然而电脑上触发不了。用手机上代理,burp抓包,发现

往上翻一翻

调用xss的页面是

接下来scanf简单看了下网站,

发现安卓木马

下面都是scanf搞的:

分析一下发现了支付,发送短信等功能,代码里有支付key

找到各种接受信息的网站

漏洞证明:

如上

修复方案:

,,,

版权声明:转载请注明来源 Burn Egg@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-24 10:57

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无