漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065371

漏洞标题:畅捷通任意密码重置漏洞小礼包(三处)

相关厂商:畅捷通

漏洞作者: 魇

提交时间:2014-06-18 14:42

修复时间:2014-08-02 14:44

公开时间:2014-08-02 14:44

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-18: 细节已通知厂商并且等待厂商处理中

2014-06-18: 厂商已经确认,细节仅向厂商公开

2014-06-28: 细节向核心白帽子及相关领域专家公开

2014-07-08: 细节向普通白帽子公开

2014-07-18: 细节向实习白帽子公开

2014-08-02: 细节向公众公开

简要描述:

上次提交的一个厂商说是重复了,不过还是很友好的给了5rank

这次提交三处,如果还重复了 ..

详细说明:

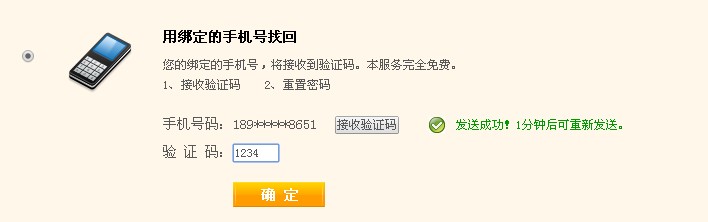

#1 http://cop.chanjet.com/home/backpwdstep1.jsp

用绑定的手机号找回,接收验证码,随意填写一个验证码,提交确认的时候response拦截

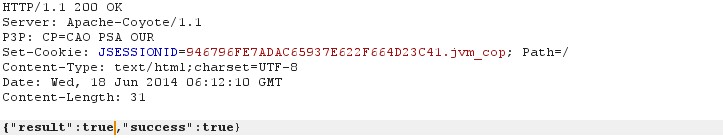

收到响应:

修改为{"result":true,"success":true}即可跳过验证,进入下一步密码重置流程

实例演示:以畅捷通信息技术股份有限公司 北京办 魏利杰 18910888651该手机帐号演示

不知道你们怎么搞的,有时候页面会莫名出错,不过没关系,再操作一次就可以了

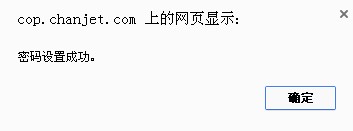

18910888651密码被重置为:wooyun

#2 http://uop.chanjet.com/home/verify.do?method=gotoStep3Mobile&username=admin

(注意一下,这里是uop.chanjet.com,上次提交的是cop.chanjet.com 不要指哪补哪)

admin密码被重置为:wooyun,看这界面 应该是不同的业务吧

漏洞证明:

#3 http://uop.k.cn/home/verify.do?method=gotoStep3Mobile&username=admin

伟库网也是用友旗下,你们一起通报吧,admin密码被重置为:wooyun

修复方案:

1+1+1=20rank?

版权声明:转载请注明来源 魇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-06-18 15:55

厂商回复:

洞主亲,这次没重复,感谢您的关注,我们马上修复。

最新状态:

暂无