漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158175

漏洞标题:浙江某矫正管理系统漏洞导致8万多矫正人员信息泄漏

相关厂商:创造盾科技

漏洞作者: 路人甲

提交时间:2015-12-05 00:56

修复时间:2016-01-21 18:22

公开时间:2016-01-21 18:22

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-05: 细节已通知厂商并且等待厂商处理中

2015-12-09: 厂商已经确认,细节仅向厂商公开

2015-12-19: 细节向核心白帽子及相关领域专家公开

2015-12-29: 细节向普通白帽子公开

2016-01-08: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

浙江社区矫正管理系统由于管理员疏忽以及程序漏洞导致全部服务器被拿下

司法工作人员联系方式 姓名 职位 泄漏

社区矫正人员 姓名 身份证 照片 联系电话 具体罪名被泄漏 甚至可以利用后台直接定位到距离所在位置!

详细说明:

http://**.**.**.**

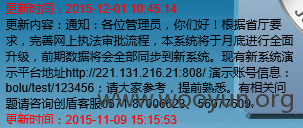

打开首页后在通知公告里可以看到一个测试帐号 如图:

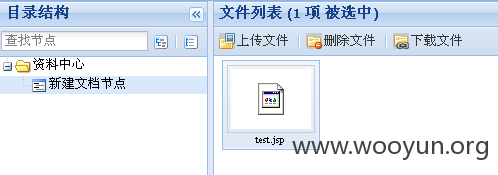

利用测试帐号登录进入系统 在资料中心功能页中因为上传未做限制 可以直接上传JSP后缀后门

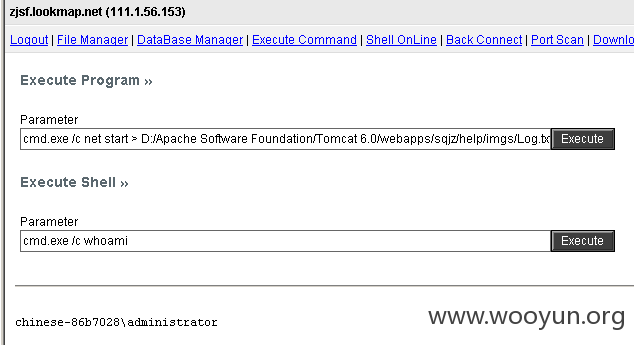

权限为administrator

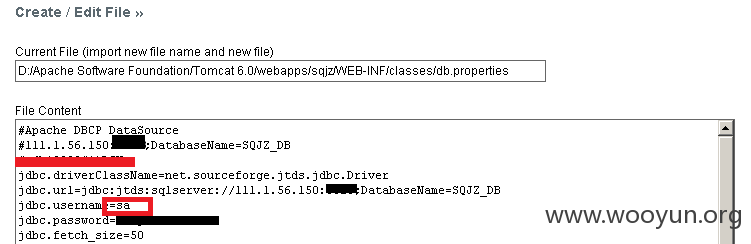

在网站配置文件中找到数据库连接字符串为SA权限

数据库服务器处于外网 并且有开远程端口 通过xp_cmdshell添加用户之后可以直接登录服务器

利用mimikatz2.0提取管理员密码

直接利用同样的密码登录web服务器!

在数据库中查找到这个新系统的管理员帐号密码 用帐号密码登录

正在使用中的老系统http://**.**.**.**/

直接上传webshell

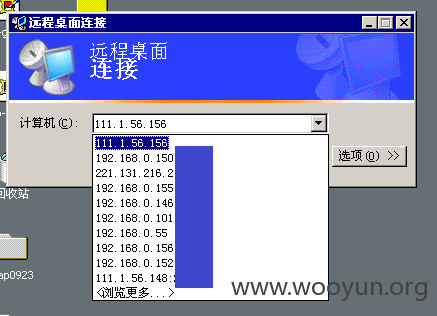

在服务器中查看管理员远程登录过的服务器

通过分析用户名对比 虽然个别服务器所使用的用户名不一样 但是密码都一样 且用户名有规则

至此所有服务器沦陷

并且在数据库中有司法工作人员手机号码 姓名 职位 单位

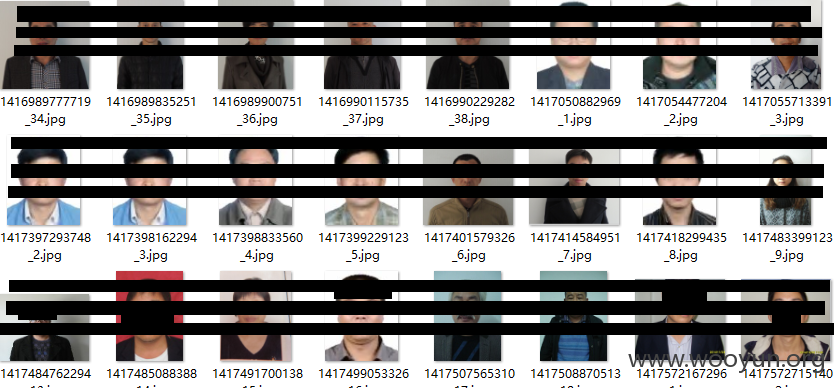

社区矫正人员 姓名 身份证 照片 联系电话 具体罪名 等等一些敏感信息

最可怕的是 在后台中可以直接通过手机定位到社区矫正人员的具体位置或者关闭定位逃避监管

漏洞证明:

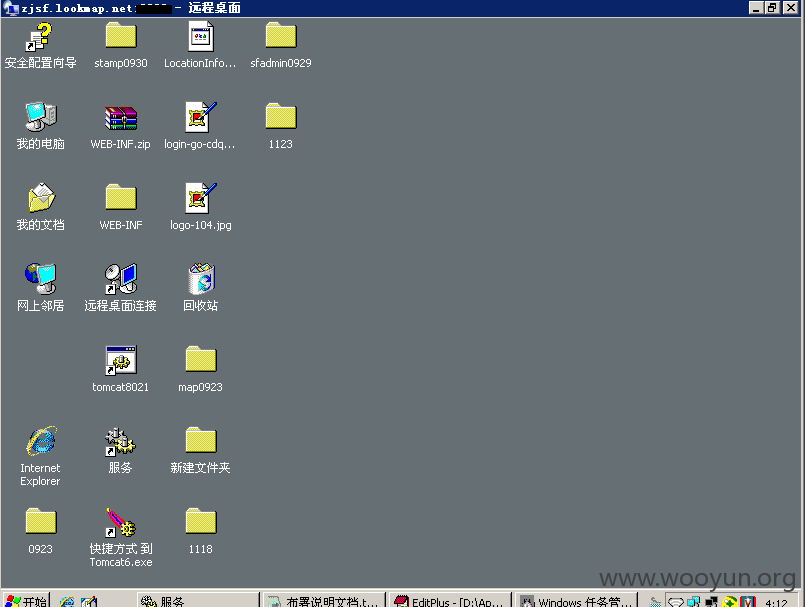

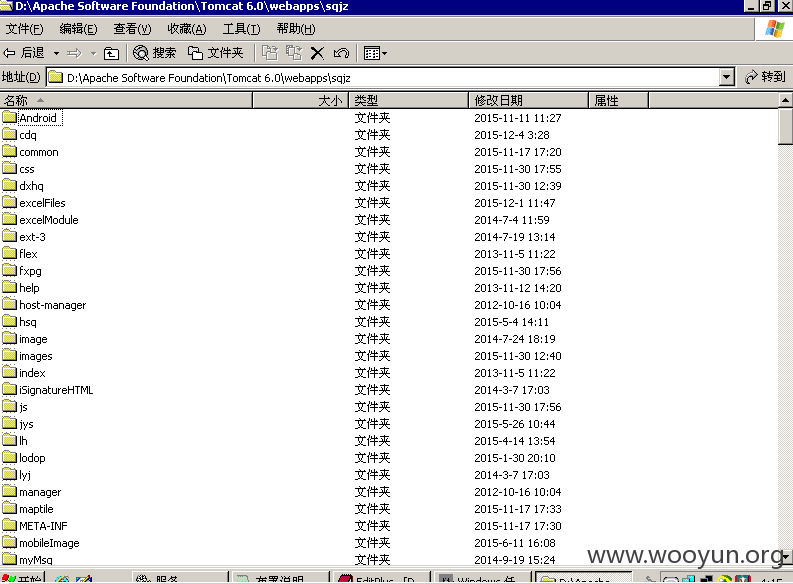

这是web服务器web目录下的截图

社区矫正人员照片 因为涉及个人隐私 所以打马了

并且数据库我也不截图了 通过上面的详细说明图片足够证明漏洞的存在

有接触过社区矫正系统的人都应该知道 拿到最高权限后可以做些什么 危害性极大!

修复方案:

1.限制系统测试用户的权限

2.管理员密码强度要提升 并且在数据库中不要单纯用MD5加密 最好加盐

3.数据库连接字符串建议加密调用 数据库中的敏感信息需要加密储存

3.在系统中有文件上传的地方对文件类型进行过滤 避免被上传后门

4.数据库连接不要直接使用SA权限 可以新建用户 并且合理的设置权限

6.针对MSSQL做安全设置 比如限制常用的高危提权组件 等等

5.远程管理端口跟数据库远程连接端口不要暴露在外网 如果一定需要使用建议限制IP

6.虽然管理员所使用的服务器密码强度还算高 但是所有服务器使用相同密码导致全部被攻陷

建议每台服务器设置不同的高强度密码且要无明显规则

7.合理设置WEB服务器的各项权限 加强安全性 并且安装一些实用的WEB防御软件 如safedog之类 麦咖啡已经很多年没在服务器上见到过了 囧!

8.加强内网防御能力 设置网关 过滤必要数据包与端口

-----------------------------------------------------------------------

最重要的是!管理员需要加强安全意识,强化安全技能!

另外程序员开发以及修改程序建议在本地工作机上完成,不建议直接在服务器上编写!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-12-09 17:36

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置.

最新状态:

暂无