漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155214

漏洞标题:百度某业务系统未授权访问企业用户敏感信息泄露(涉及资金费用)

相关厂商:百度

漏洞作者: GrayTrack

提交时间:2015-11-23 14:59

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-23: 细节已通知厂商并且等待厂商处理中

2015-11-23: 厂商已经确认,细节仅向厂商公开

2015-12-03: 细节向核心白帽子及相关领域专家公开

2015-12-13: 细节向普通白帽子公开

2015-12-23: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

来自TXTSEC信息安全

详细说明:

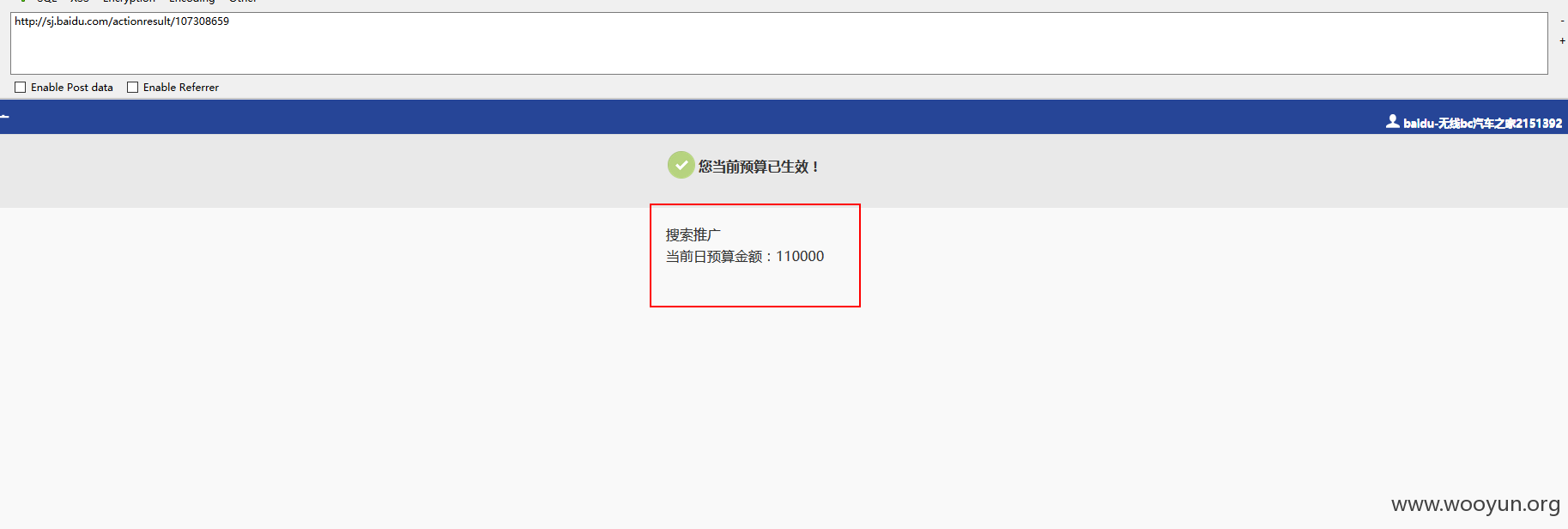

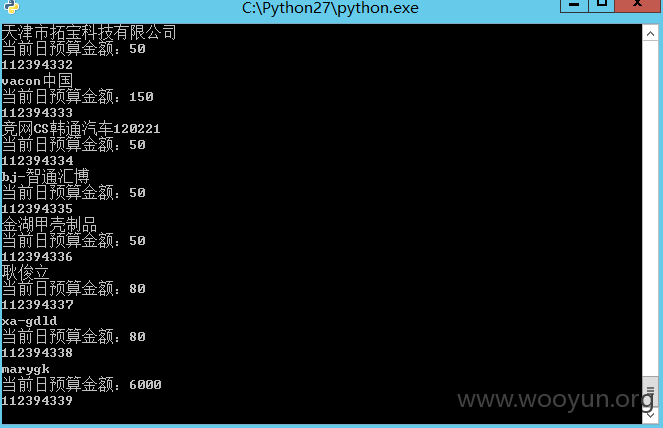

百度推广的核心业务,泄露用户的用户名和每天的推广预算费用,漏洞危害程度可想而知。

泄露用户名,可以去暴力破解用户密码。泄露资金预算,可利用大数据分析,爽爽的。

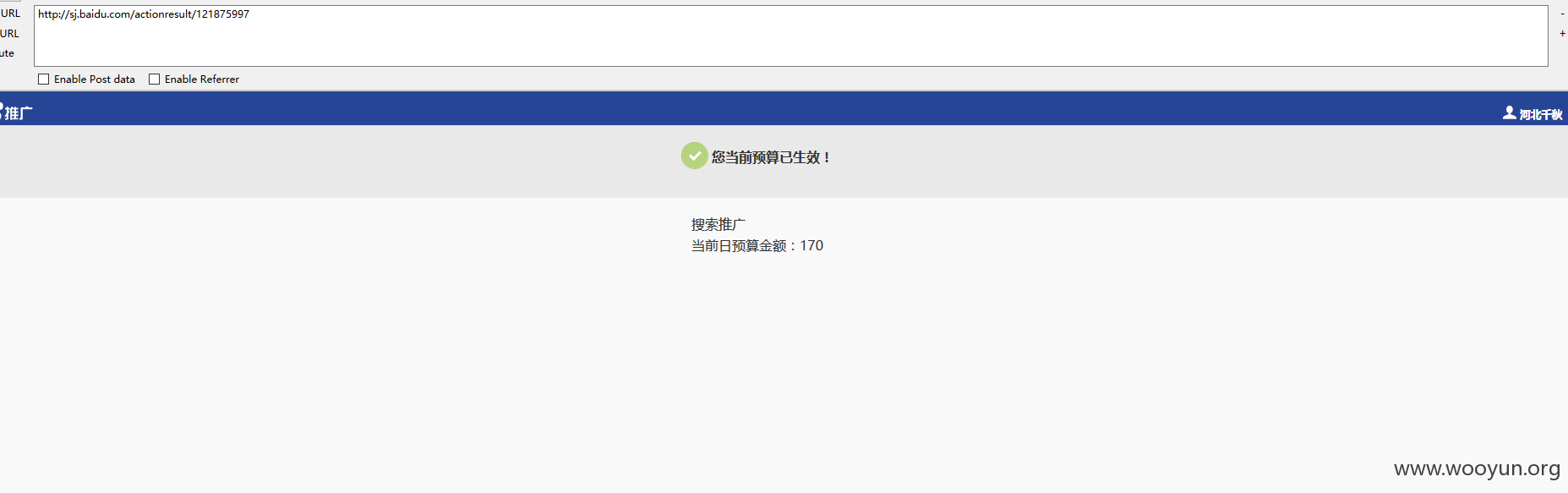

漏洞url http://sj.baidu.com/actionresult/96225010 遍历后面的参数,一直到121875999 。每天还会更新许多数据预算。

漏洞证明:

修复方案:

123

版权声明:转载请注明来源 GrayTrack@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-11-23 15:05

厂商回复:

同样的问题,您已经在bsrc提交过了,请不要在两个平台重复提交!

最新状态:

2015-11-23:抱歉,看错了!分改不了了。。欢迎下次到bsrc来提交漏洞,有精美礼品送上!