漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154995

漏洞标题:华润燃气某财务系统绕过登录getshell(影响集团财务数据)

相关厂商:华润燃气(集团)有限公司

漏洞作者: 路人甲

提交时间:2015-11-23 11:40

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-23: 细节已通知厂商并且等待厂商处理中

2015-11-23: 厂商已经确认,细节仅向厂商公开

2015-12-03: 细节向核心白帽子及相关领域专家公开

2015-12-13: 细节向普通白帽子公开

2015-12-23: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

影响集团财务数据

详细说明:

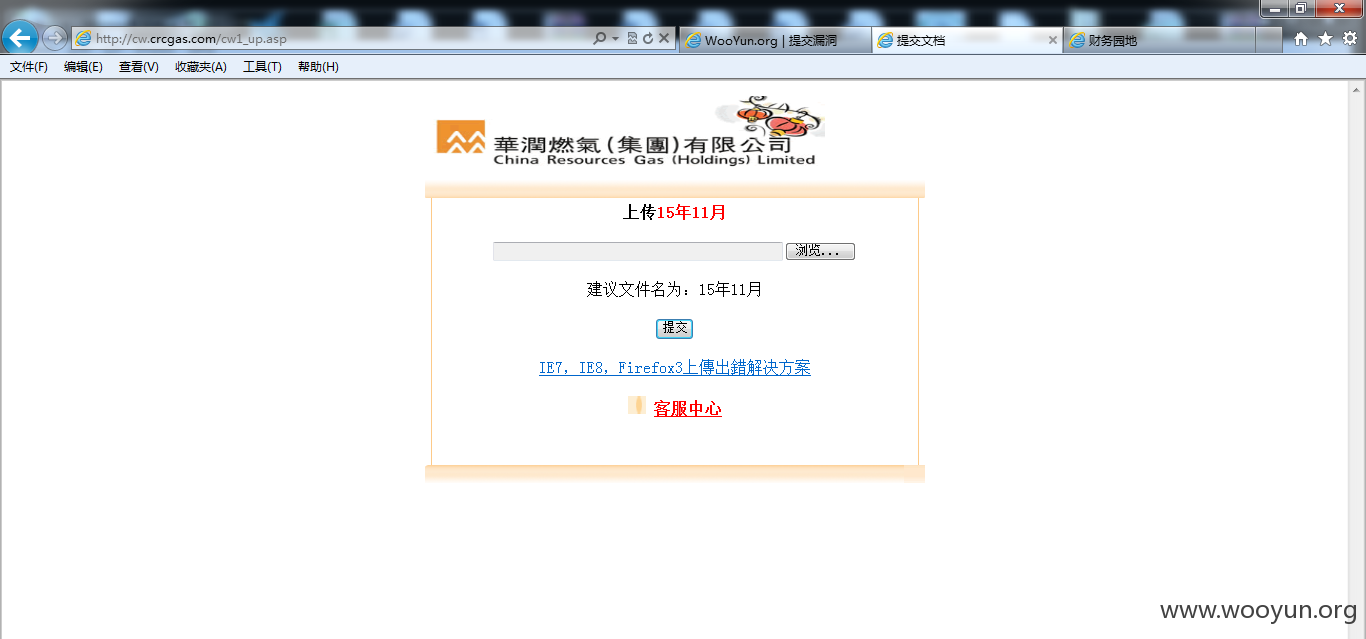

系统地址:

http://cw.crcgas.com/index.asp

从前人的漏洞里发现了几个url地址

当然正常情况下是不能正常访问的

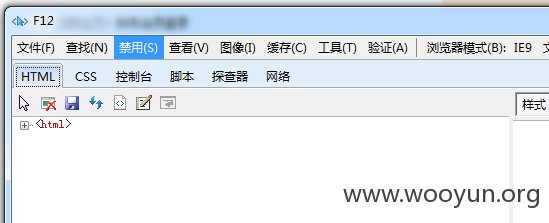

但是我们可以这样

没错就是F12禁用脚本亲

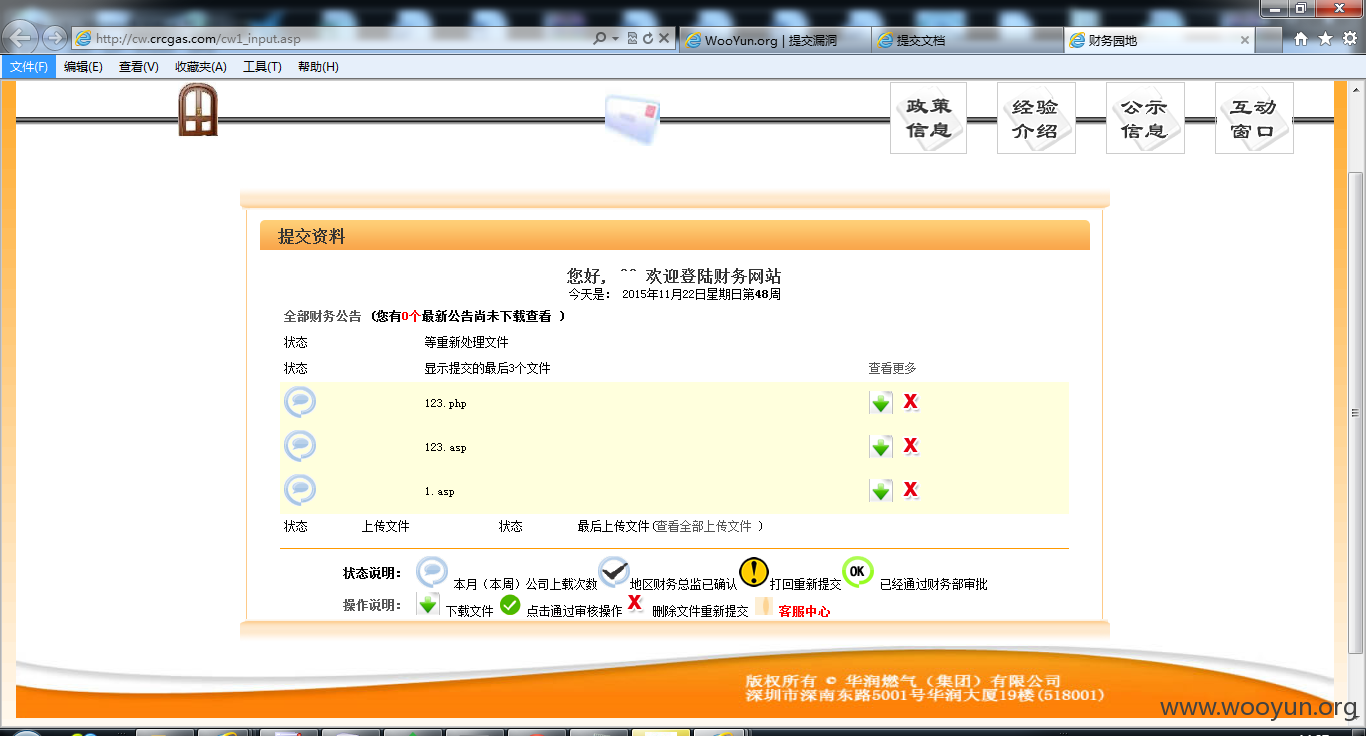

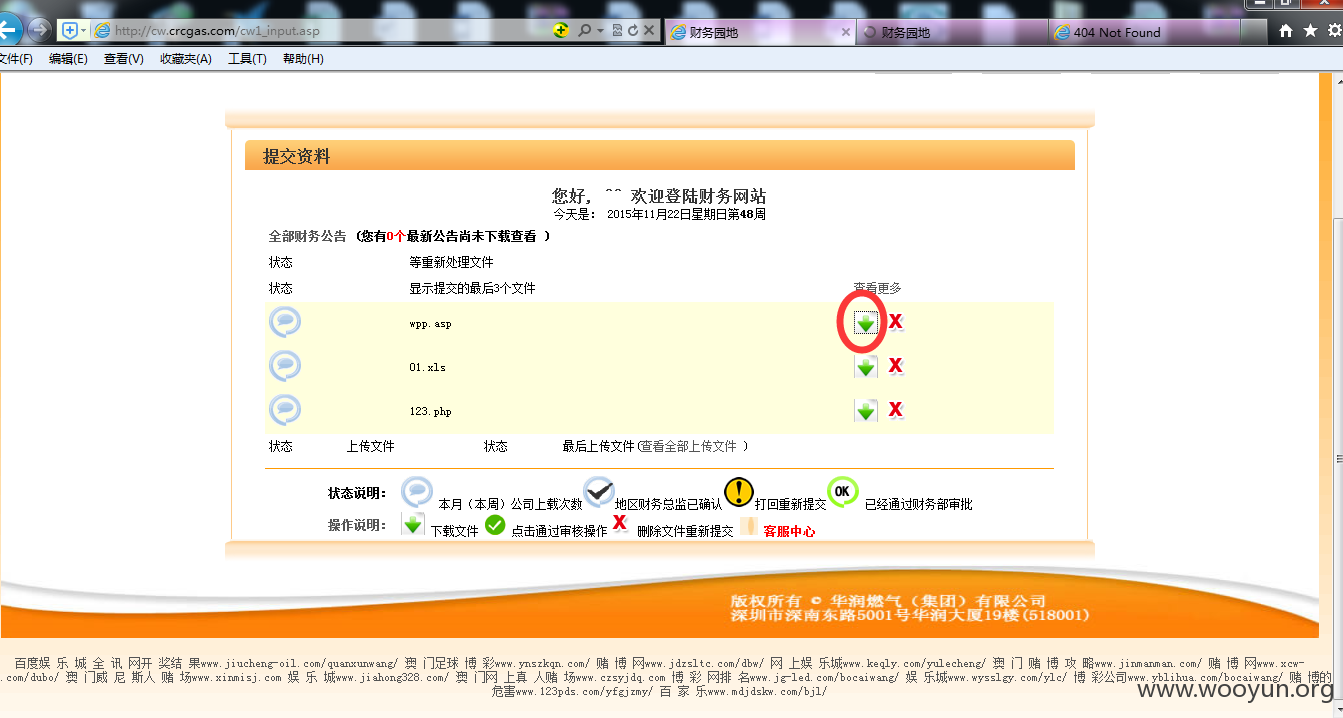

看已经被挂黑链了,管理员太粗心了

漏洞证明:

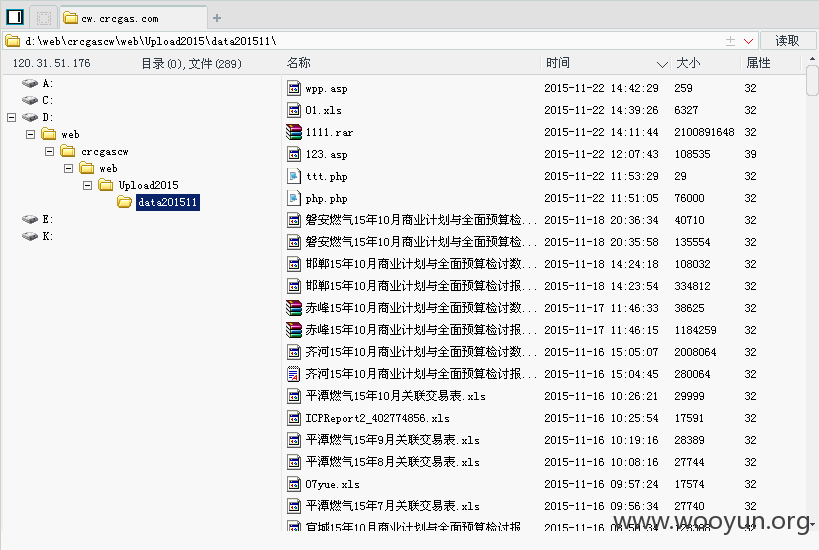

这些都是现有的文件,发现又有好几批人陆续的shell了该系统

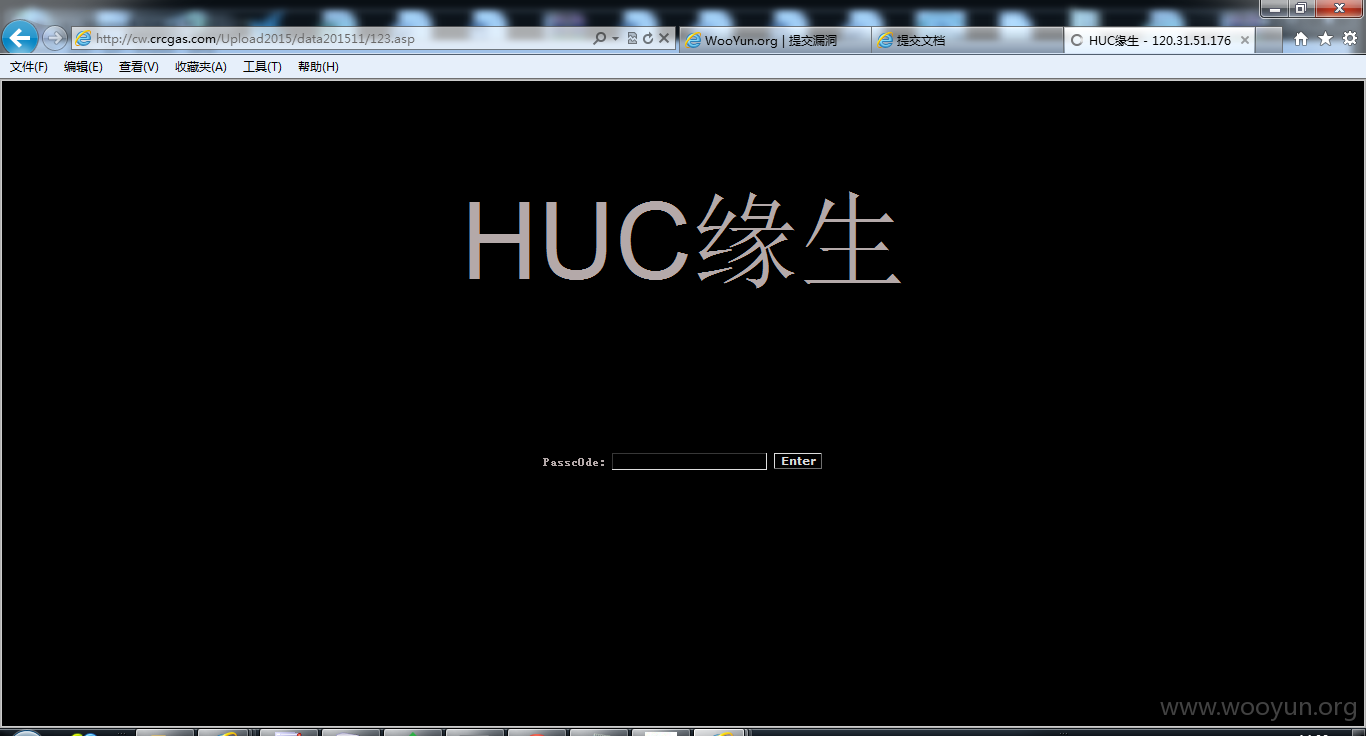

找到其中一个有效的shell

http://cw.crcgas.com/Upload2015/data201511/123.asp

不懂密码

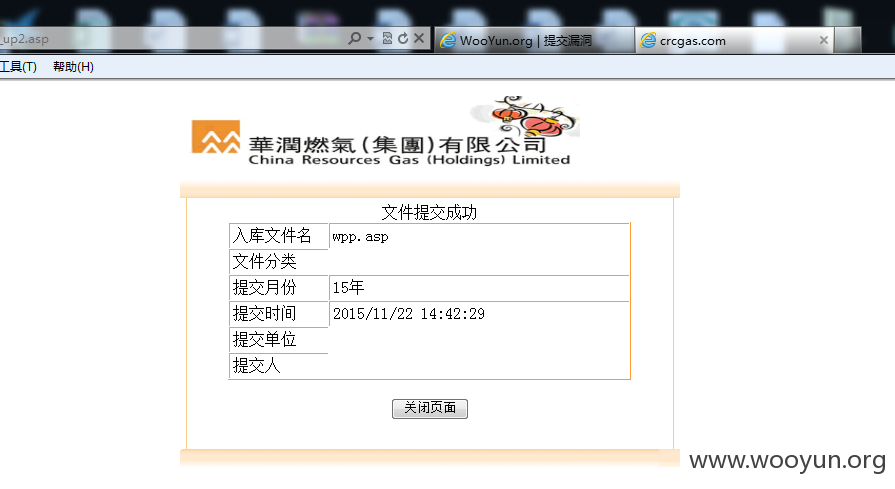

只好再传一个

一句话地址:http://cw.crcgas.com/Upload2015/data201511/wpp.asp

密码:1

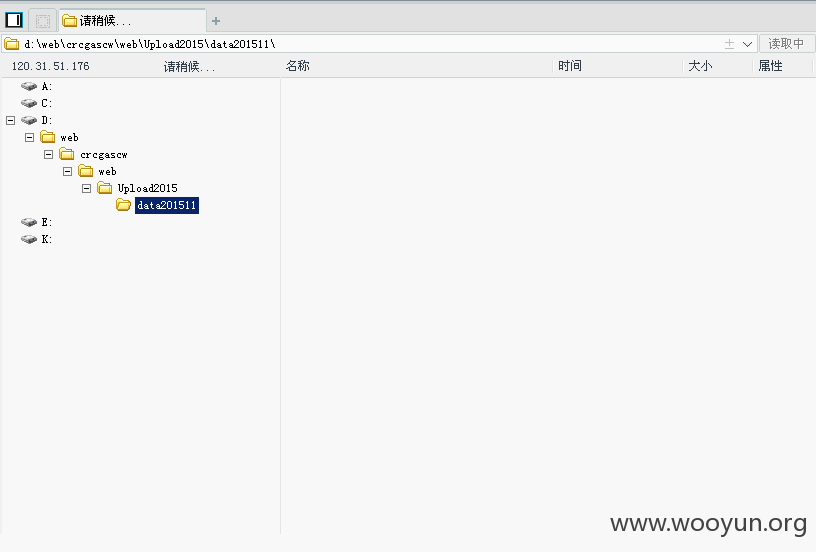

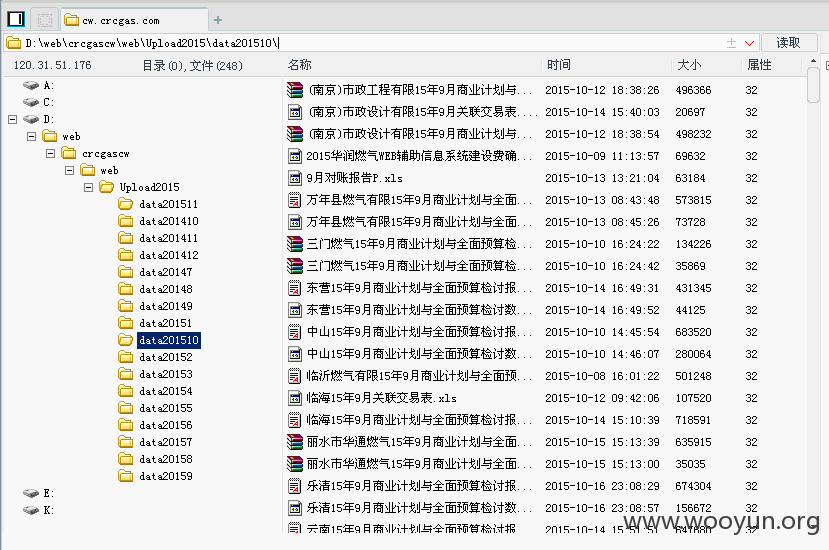

各种财务数据D:\web\crcgascw\web\Upload2015\

修复方案:

不要用脚本去控制权限啊

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-23 14:35

厂商回复:

感谢提交,貌似我试了几个浏览器,都是直接返回302跳转,并没有发现是脚本控制,怀疑是否浏览器版本相关,已通知相关同事去确认并处理后门和挂链

最新状态:

暂无