漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154594

漏洞标题:UC浏览器某缺陷可能导致用户隐私泄露

相关厂商:UC Mobile

漏洞作者: Lyleaks

提交时间:2015-11-20 17:12

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-20: 细节已通知厂商并且等待厂商处理中

2015-11-23: 厂商已经确认,细节仅向厂商公开

2015-11-26: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2016-01-17: 细节向核心白帽子及相关领域专家公开

2016-01-27: 细节向普通白帽子公开

2016-02-06: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

UC浏览器某缺陷可能导致用户隐私泄露

详细说明:

之前测试http://**.**.**.**/bugs/wooyun-2010-0154403这个洞的时候,发现了UC浏览器一个和帐号登陆有关的协议UCCloud

在使用第三方帐号比如QQ登陆UC浏览器时,登陆完成后会返回一个authorize code,UC验证该authorize code有效之后会生成一个ticket,然后使用UCCloud协议来登陆帐号。

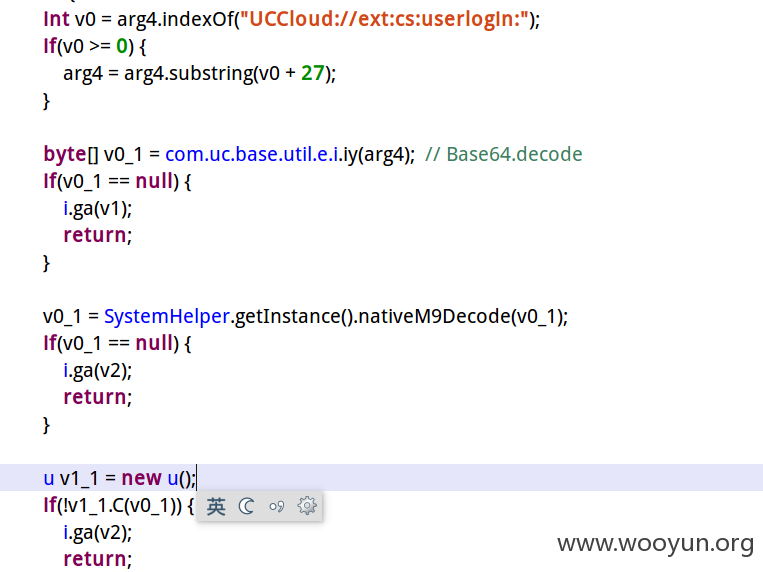

UCCloud://ext:cs:userlogin:后面的内容先base64 decode之后在传给nativeM9Decode方法解码。

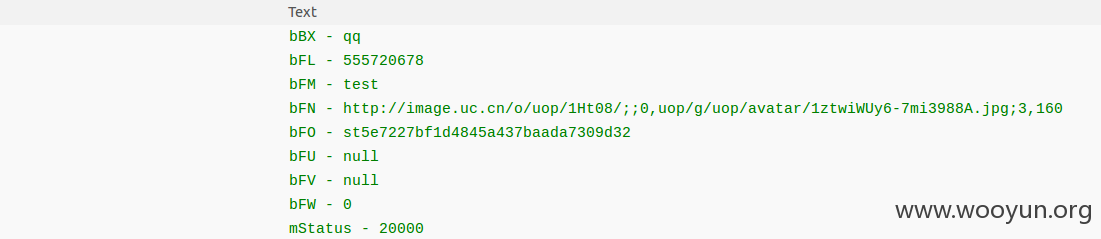

通过hook可以看到解码后的内容为用户名,uid,ticket等

ticket的有效时间很长,至少我测试是过了10多个小时依然有效。所以就可以通过UCCloud协议让别人登陆你的帐号来同步数据。

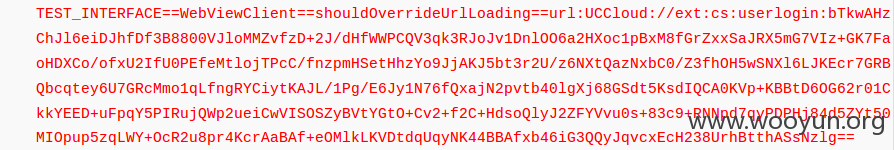

要得到登陆时base64 encode的内容也很简单,因为UC浏览器直接在logcat输出了,连hook都不用。

或者更简单,用下面的url在电脑登陆就行。

http://**.**.**.**/cgi-bin/xlogin?appid=716027609&pt_3rd_aid=100468196&style=35&s_url=http%3A%2F%2F**.**.**.**&refer_cgi=authorize&which=&response_type=code&client_id=100468196&redirect_uri=http%3A%2F%2F**.**.**.**%2Fcas%2Fthirdparty%2Fauthorize&display=mobile&state=client_id%3D72%26third_party_name%3Dqq%26isbrowser%3D1

为了更隐蔽可以使用ext:close_window在登陆成功后关闭窗口,POC如下:

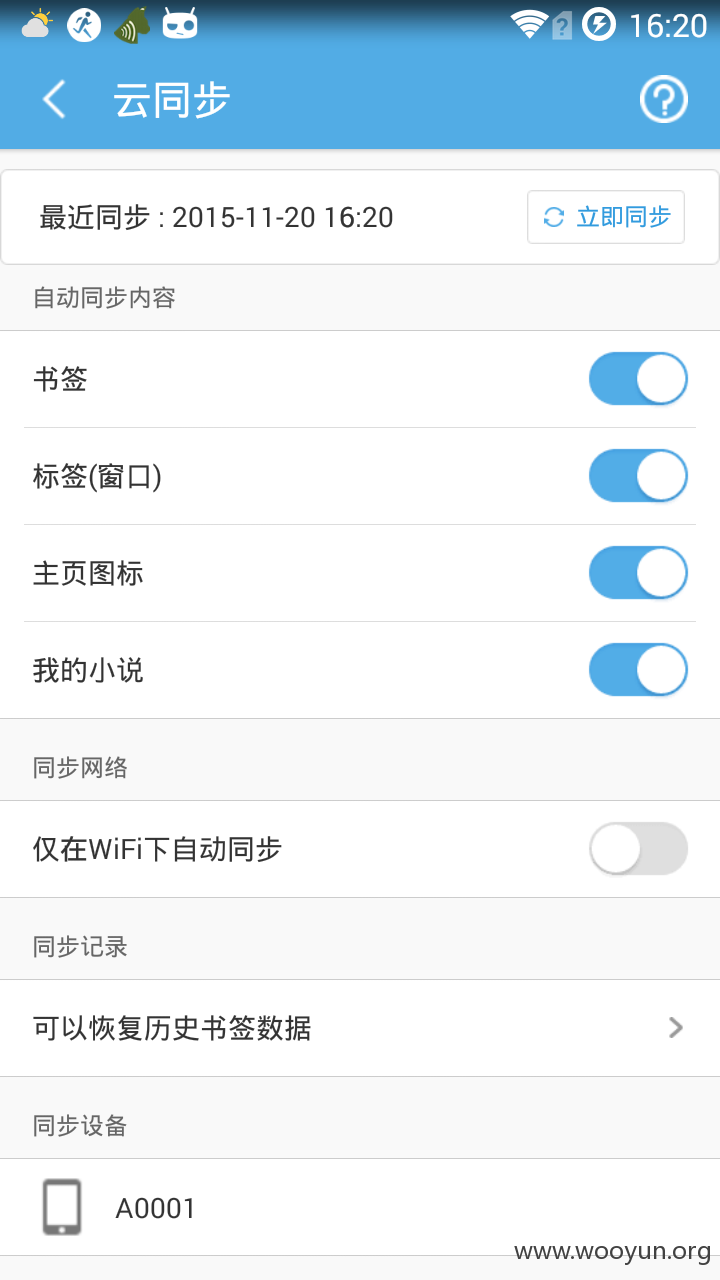

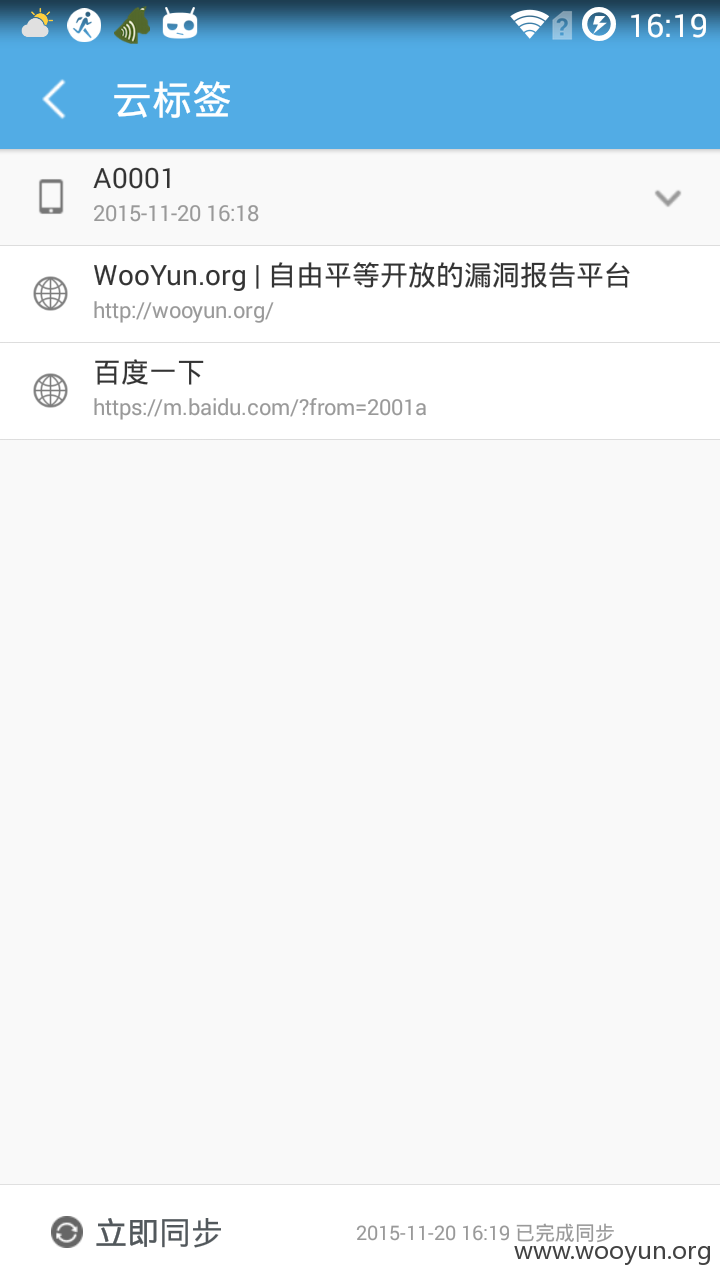

登陆之后会自动同步书签和标签页等内容到云端,查看云标签页就可以看到用户当前正在浏览的网页。

漏洞证明:

POC地址:http://utf7.ml/t/uccloud.html

如果登陆之后同步不了就是ticket失效了,自己换一个就行。

修复方案:

版权声明:转载请注明来源 Lyleaks@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-11-23 17:02

厂商回复:

您好,漏洞已确认,正在修复中。感谢您对阿里巴巴安全的关注和支持。

最新状态:

暂无