漏洞概要

关注数(24)

关注此漏洞

漏洞标题:酷开某分站redis未授权访问

提交时间:2015-10-23 16:41

修复时间:2015-11-04 12:10

公开时间:2015-11-04 12:10

漏洞类型:未授权访问/权限绕过

危害等级:低

自评Rank:3

漏洞状态:厂商已经修复

Tags标签:

无

漏洞详情

披露状态:

2015-10-23: 细节已通知厂商并且等待厂商处理中

2015-10-28: 厂商已经确认,细节仅向厂商公开

2015-11-04: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

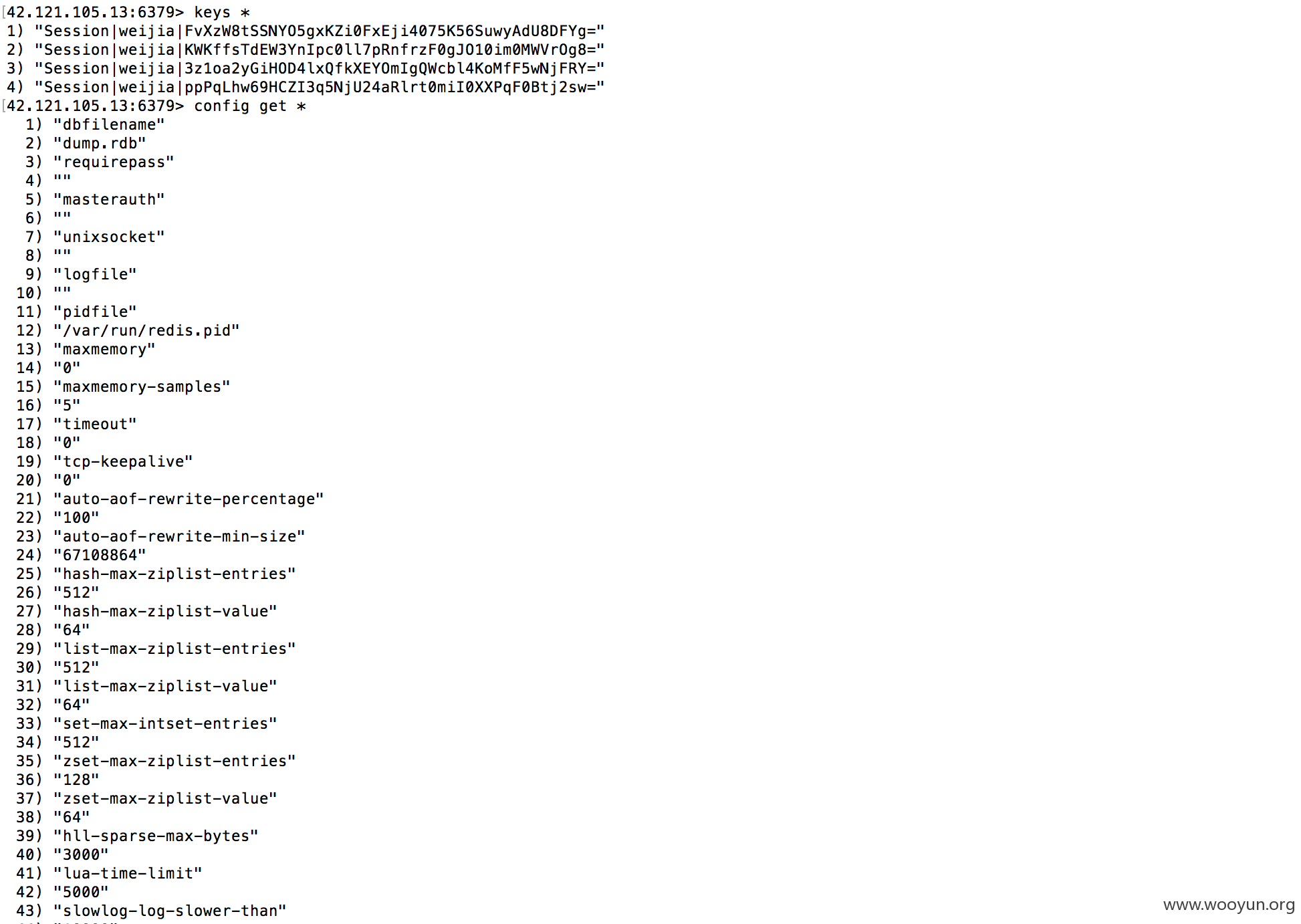

酷开某分站redis未授权访问, 在已知绝对路径下,可getshell

详细说明:

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-10-28 08:37

厂商回复:

谢谢;

最新状态:

2015-11-04:修复方案为内网访问redis