漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149002

漏洞标题:华医网某站点任意文件上传影响内网大量数据(13个库170G数据包含注册医生各种信息等)

相关厂商:91huayi.com

漏洞作者: 默之

提交时间:2015-10-23 23:28

修复时间:2015-12-08 00:26

公开时间:2015-12-08 00:26

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-23: 细节已通知厂商并且等待厂商处理中

2015-10-24: 厂商已经确认,细节仅向厂商公开

2015-11-03: 细节向核心白帽子及相关领域专家公开

2015-11-13: 细节向普通白帽子公开

2015-11-23: 细节向实习白帽子公开

2015-12-08: 细节向公众公开

简要描述:

最后一发

详细说明:

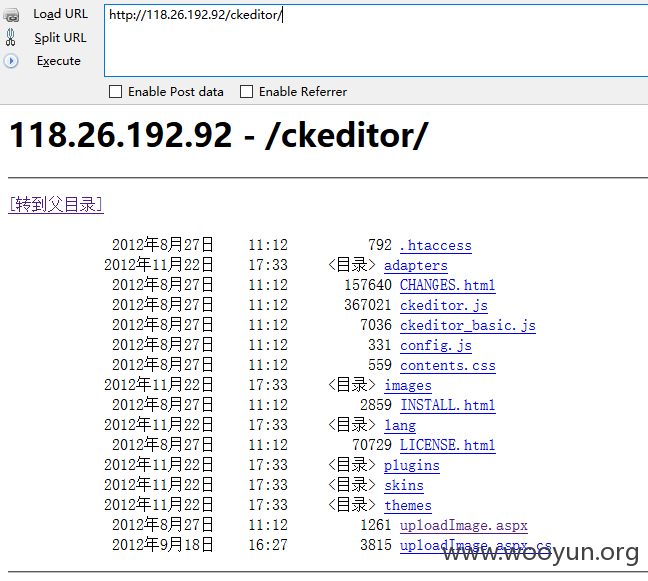

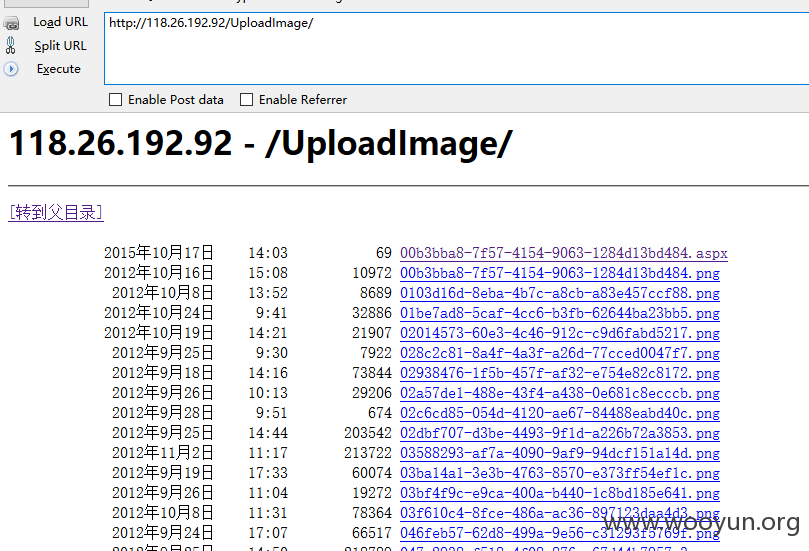

站点:http://118.26.192.92

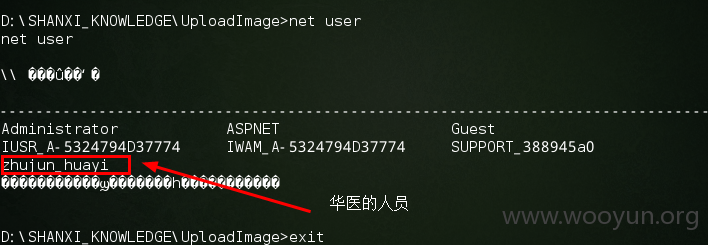

网站标题是陕西省县级区域卫生信息平台辅助诊疗系统,但是这个处在华医网的内网,为什么这样说呢,有华医网工作人员的账号

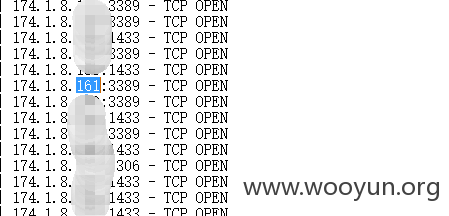

再看一下ip,华医网的内网ip:174.1.8.1/24,这个站点的ip

正好处在内网环境中,利用上次得到的数据,查到了敏感端口有3389,不过是在内网,现在我们也没有账号摩玛什么的这台服务器算是不能用了,不过我们可以那这个服务器做跳板,接触别的服务器数据,嗯,可以!

这次打开上次没有尝试的主机

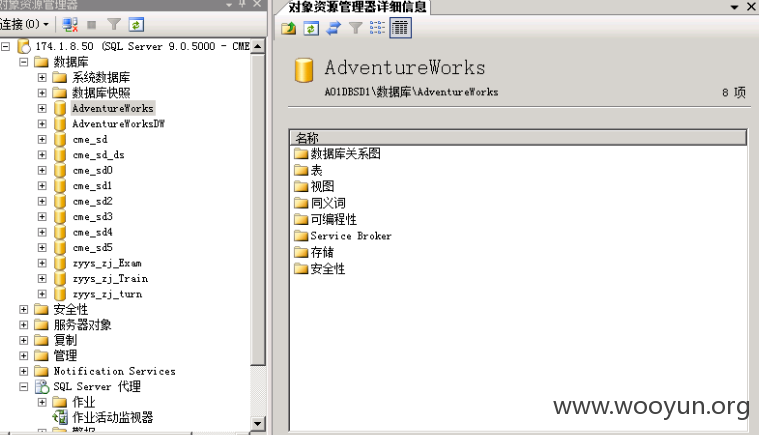

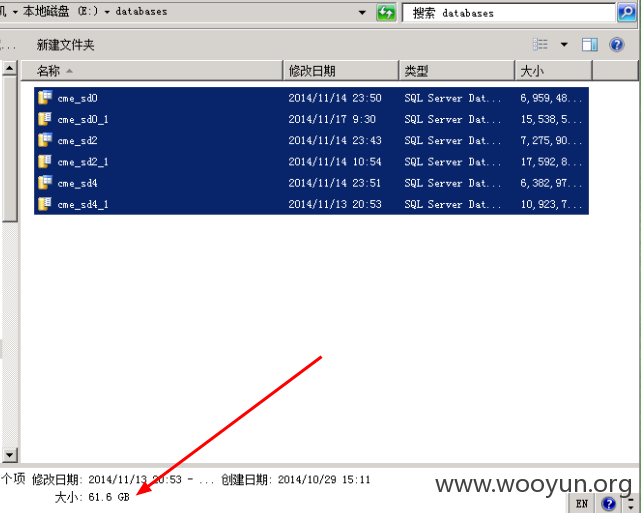

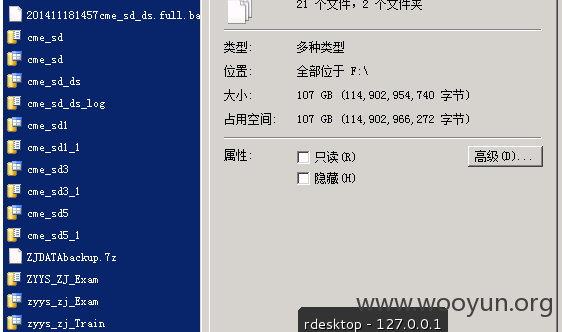

登陆远程主机,连上数据库,一共是十三个数据库,170Gb的数据

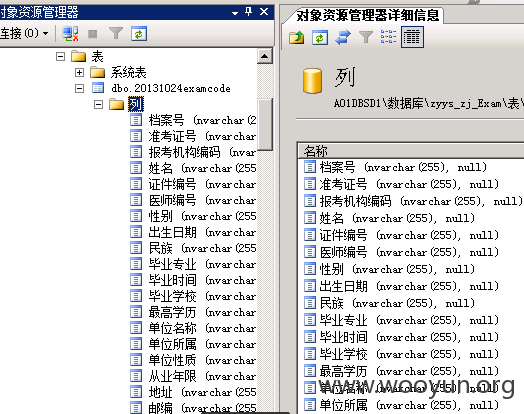

大量的数据,涉及考生的姓名,医生编号等敏感信息

漏洞证明:

还有一个小小的问题

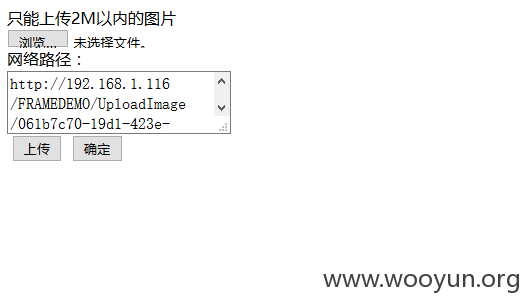

上传接口

上传到一个内网的ip上,没关系,用外网ip直接替换,顺利连上

第一个就是传的小马

还有两个大马和一个exe文件(另外一个没有删成功)我已经删除了,其他的还希望管理员自己清理一下

修复方案:

修复任意文件上传

修改账号吧,看得出来你们的口令真的很难爆破出来,不过网站泄露,这些数据就赤裸裸地躺枪了

版权声明:转载请注明来源 默之@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-24 00:25

厂商回复:

谢谢找出漏洞,通知业务部门已经修复了。

最新状态:

暂无