漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144906

漏洞标题:要出发后台设计缺陷可修改密码进入后台(200多万订单信息泄露/泄露用户敏感信息/可重置用户密码/官方任意消息推

相关厂商:要出发旅行网

漏洞作者: Ch4r0n

提交时间:2015-10-05 17:51

修复时间:2015-11-24 15:12

公开时间:2015-11-24 15:12

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-05: 细节已通知厂商并且等待厂商处理中

2015-10-10: 厂商已经确认,细节仅向厂商公开

2015-10-20: 细节向核心白帽子及相关领域专家公开

2015-10-30: 细节向普通白帽子公开

2015-11-09: 细节向实习白帽子公开

2015-11-24: 细节向公众公开

简要描述:

后台设计缺陷可进入后台!~~~非常严重,特别在国庆期间!~~~

请管理员在敏感出打码!~~~谢谢!~~~

为了避免造成国庆期间的订单问题,请管理员快速审核,通知管理员恢复之前的密码!~~~

详细说明:

事情起因:

WooYun: 要出发旅行某漏洞直捣后台导致(泄露用户敏感信息/200多万订单信息泄露/业绩统计报表等)

看了洞主的这个漏洞,得到了后台地址!~~~

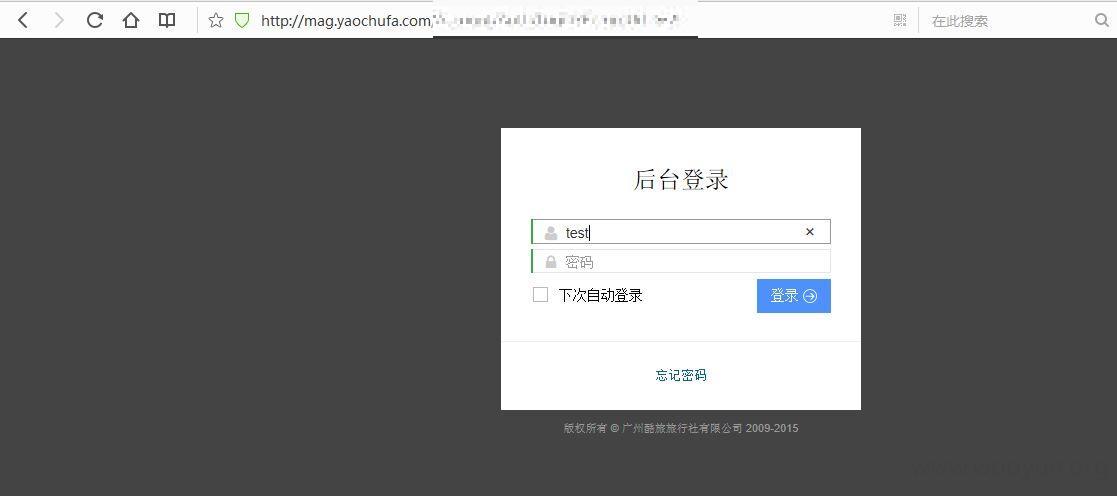

首先来到要出发的后台

输入test,然后点击“忘记密码”

直接把邮箱地址给返回来了~~~

如果用户不存在会返回提示信息

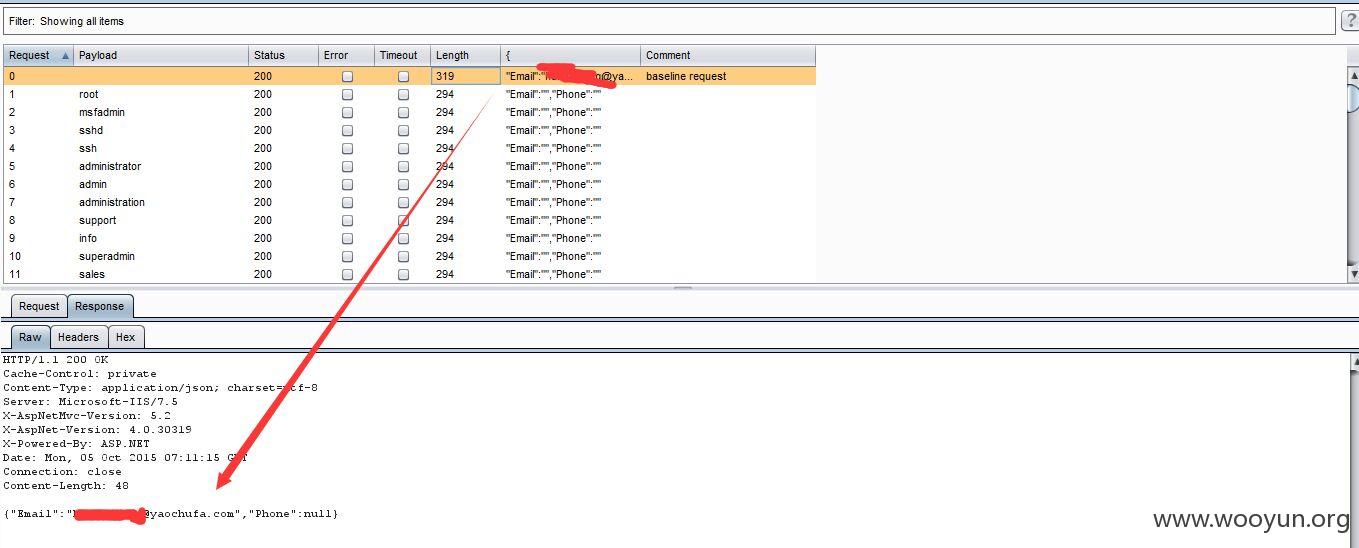

利用常用后台管理帐号+top500姓名来进行,总共跑出116个在职管理员的信息(部分为邮箱验证,部分手机验证,部分邮箱和收集都有验证)

请此处打码!~~~

*****nh*****

*****nh*****

*****nh*****

*****ing*****

*****nl*****

*****nl*****

*****ing*****

*****ing*****

*****ian*****

*****nw*****

*****nx*****

*****ong*****

*****fe*****

*****wei*****

*****gf*****

请打码

*****, "Phone"*****

*****;, "Phone&quo*****

*****, "Phone"*****

*****t;, "Phone&qu*****

*****;, "Phone&quo*****

*****t;, "Phone&qu*****

*****;, "Phone&quo*****

*****t;, "Phone&qu*****

*****t;, "Phone&qu*****

就只列出这几个吧!~~~,管理员的也知道了,我就不列出来了!~~~

获取了用户以及信息,下一步就是要修改密码登录后台了!~~~

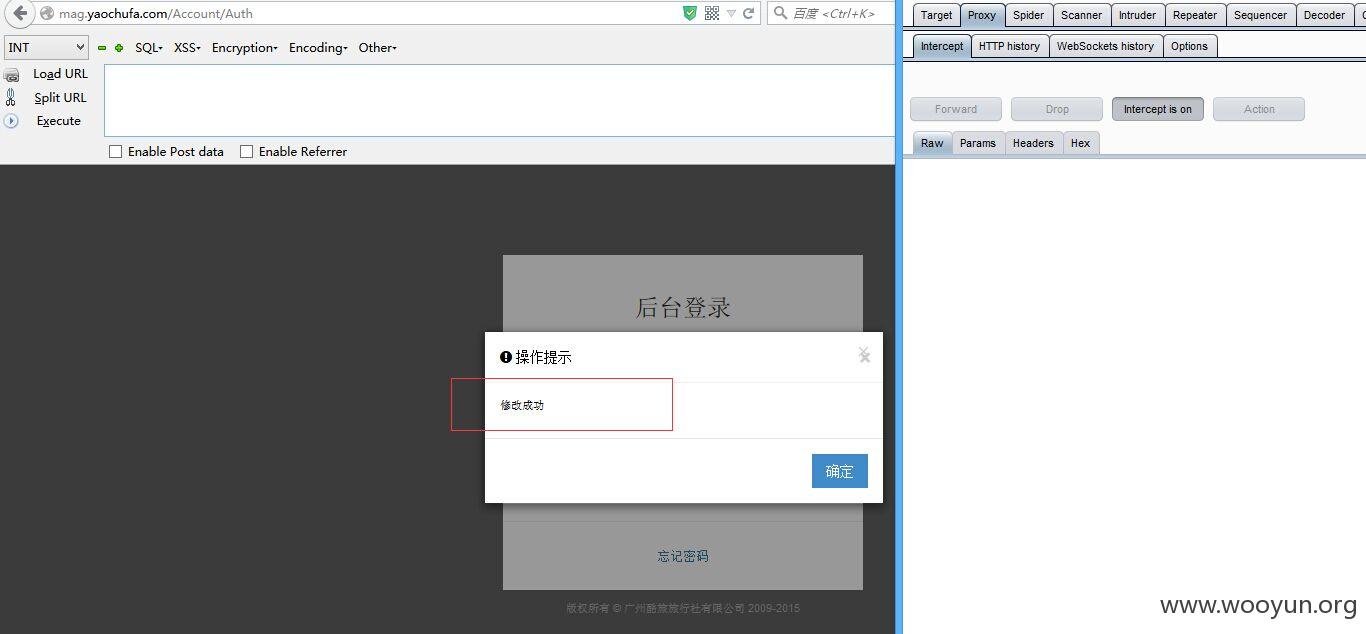

利用burpsuite抓包,对邮箱的先进行抓包,发现拦截不到信息,那么就对手机的进行抓包!~~~

很奇葩的是,我居然不用验证码,随便输入四位验证码就可以修改了!~~~

测试帐号:

wangfei

验证码:1111(随便输入)

新密码修改成:a123456!

点击提交后,居然提示修改成功!~~~

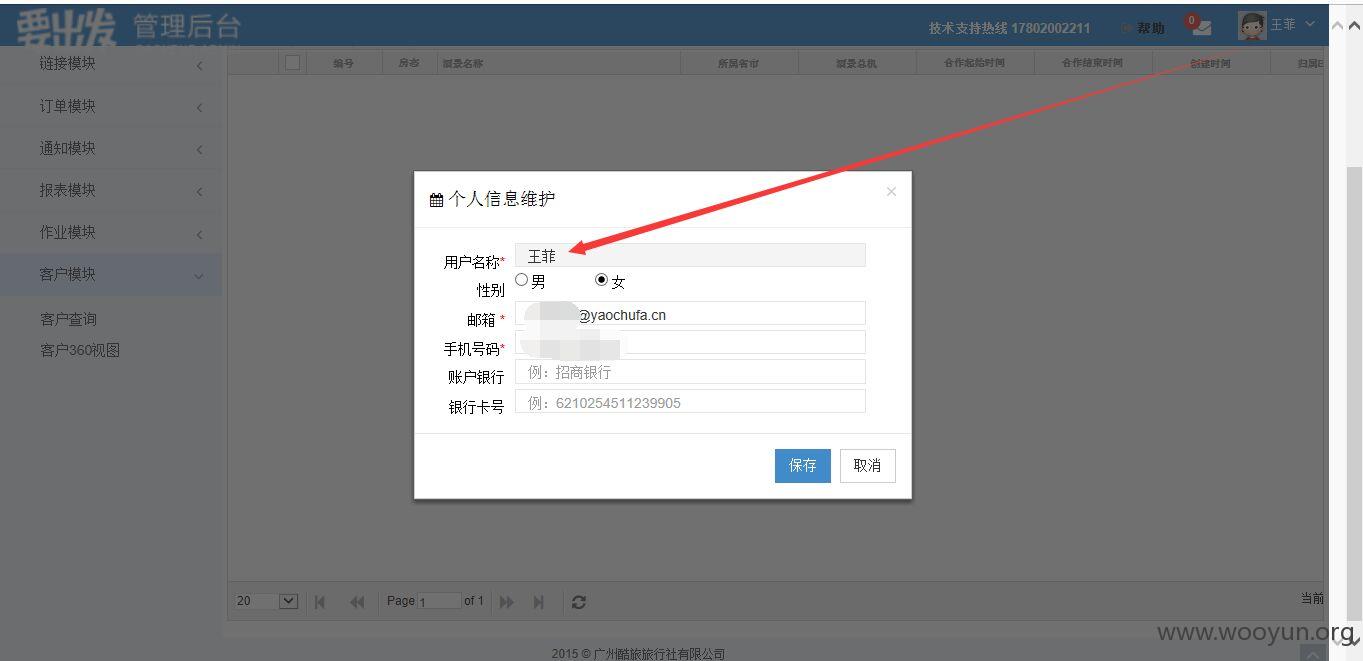

然后就可以拿着新密码进行登录了!~~~

漏洞证明:

如上

重要不多说了,其余能看到的信息请看M4SK提交的信息吧!~~~

修复方案:

你们懂得怎么修复的!~~~

版权声明:转载请注明来源 Ch4r0n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-10 15:10

厂商回复:

非常谢谢!

最新状态:

暂无