漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03733

漏洞标题:迅雷安全中心泄露拦截威胁统计核心算法源代码

相关厂商:迅雷

漏洞作者: vessial

提交时间:2011-12-23 15:05

修复时间:2011-12-26 18:54

公开时间:2011-12-26 18:54

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-12-23: 细节已通知厂商并且等待厂商处理中

2011-12-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

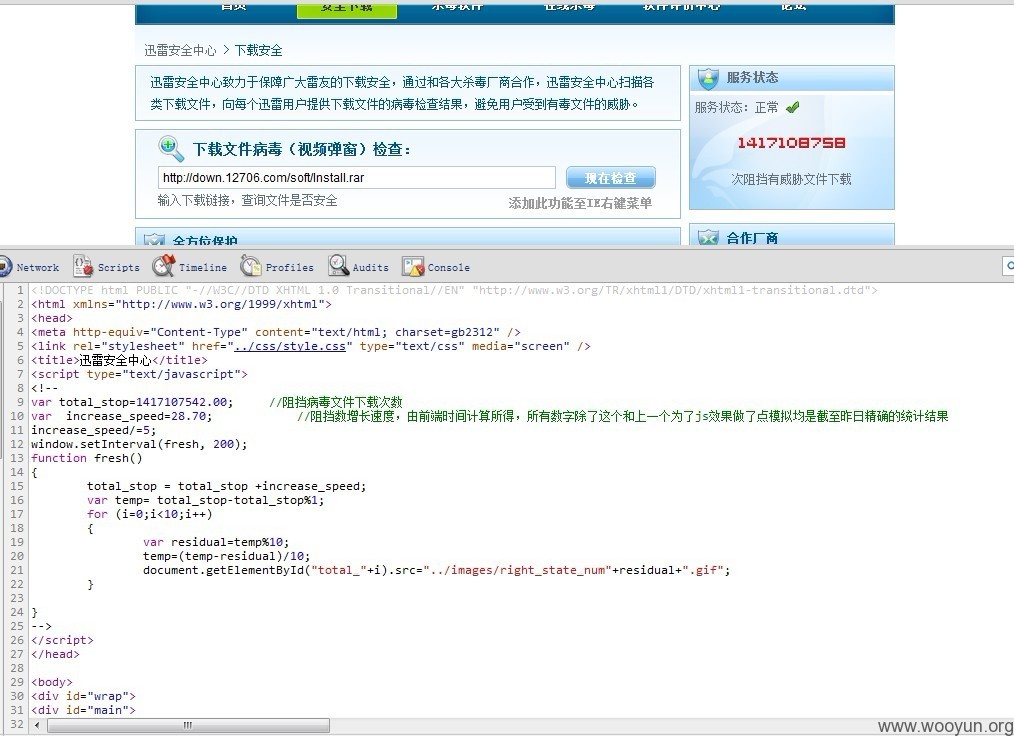

迅雷安全中心为用户展示的拦截威胁下载次数的核心统计算法代码泄露。

这么核心的算法代码怎么能够让用户看到了,这个应该属于严重安全泄露

事件。

详细说明:

迅雷安全中心统计拦威胁下载次数的统计算法泄露,任何用户都可以查看.

漏洞证明:

修复方案:

这个统计算法应该放到服务器端来做,这么核心的算法代码怎么能够让用户知道,这个

也太不小心了。

版权声明:转载请注明来源 vessial@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2011-12-26 18:54

厂商回复:

谢谢反馈!开发人员忽略!

漏洞Rank:3 (WooYun评价)

最新状态:

暂无