漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141377

漏洞标题:超星尔雅某校教学平台用户任意重置登录密码

相关厂商:erya100.com

漏洞作者: Aux-7

提交时间:2015-09-17 11:55

修复时间:2015-09-22 11:56

公开时间:2015-09-22 11:56

漏洞类型:未授权访问/权限绕过

危害等级:低

自评Rank:1

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-17: 细节已通知厂商并且等待厂商处理中

2015-09-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

超星尔雅某校教学平台用户任意重置登录密码

详细说明:

渣渣一枚不要打脸,用这个来找找妹纸的联系方式还是挺靠谱的,学号肿么来就要看各位的手段了..

这个是需要学校开通这个平台,且学校把学生的学号作为用户名录入到系统中。

目测只要是按学号(纯数字)录入的都可以这样登录与重置密码,之前找了几个学校拿到学号测

试了下貌似都没有使用这个平台。

利用条件:知道学号就行。并且绑定验证邮箱之后也可以直接邮箱+密码登录(不用选择学校也可以登录)

。

测试学号:2014130607

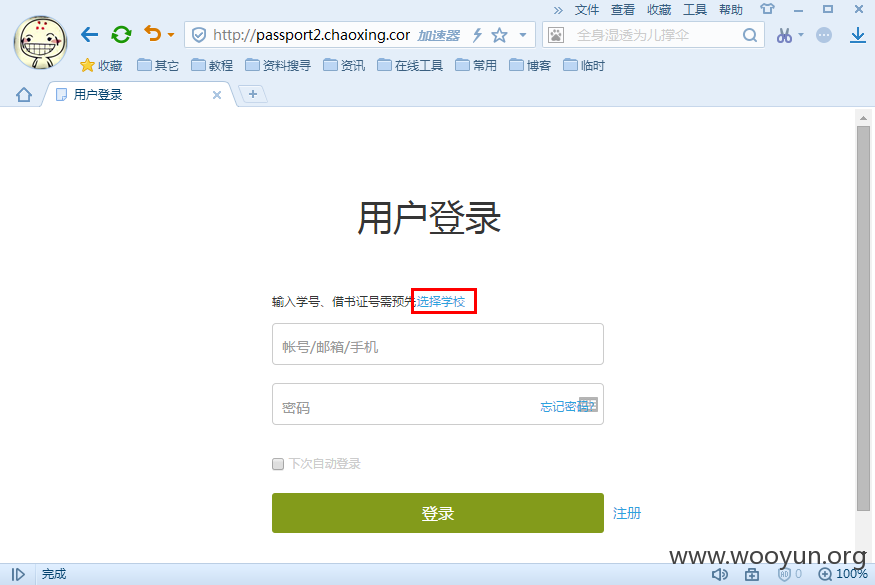

访问:http://passport2.chaoxing.com/login2

选择学校,搜索“重庆电子工程职业学院”

登录账号密码均填写学号。

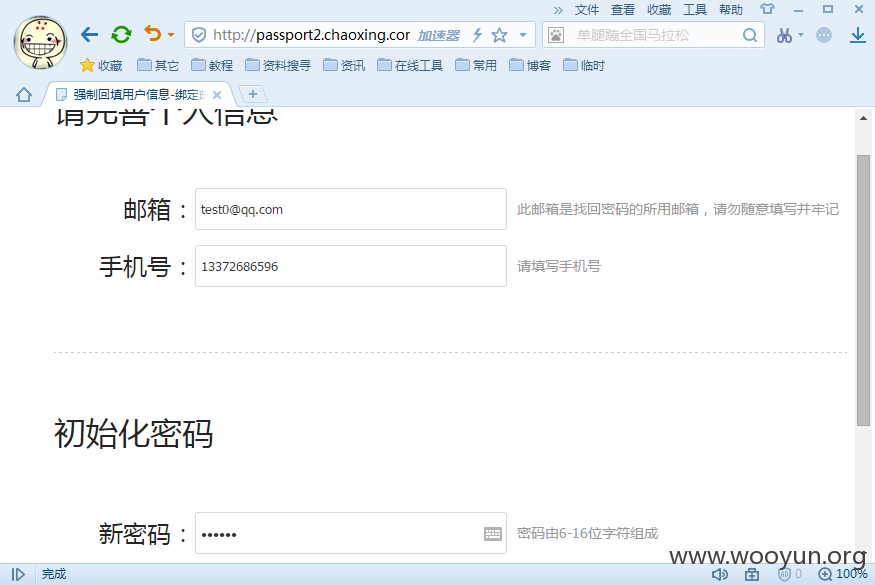

然后提示强制用户回填信息资料(使用正确密码是不会提示的)。

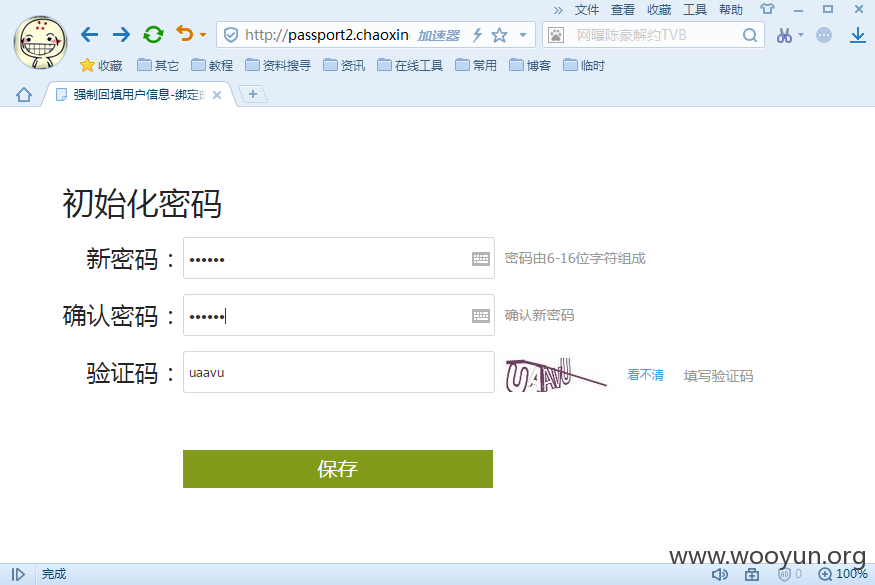

使用新密码登录成功。

然后退出再次用账号密码登录(均为学号),有要求初始化密码。

此时的url如下:

http://passport2.chaoxing.com/pwd/pwdreset?uid=xxxxxxxx&refer=http://cqcet.fy.chaoxing.com&code=1cb790xxx7214f39b08c03036321axxx

后面也可以直接访问这个链接重置密码,uid是不变的code貌似每天更新一次。

晓得学号直接登录,有时候会直接登录成功或者就是叫你初始化密码..甚至有可能刚重置密码几分钟那个密码又不能登录了,不要惊讶..

漏洞证明:

见详细说明

修复方案:

我不懂

版权声明:转载请注明来源 Aux-7@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-22 11:56

厂商回复:

最新状态:

暂无