webkit内核的浏览器可以通过在input标签中添加webkitdirectory属性来上传文件夹。

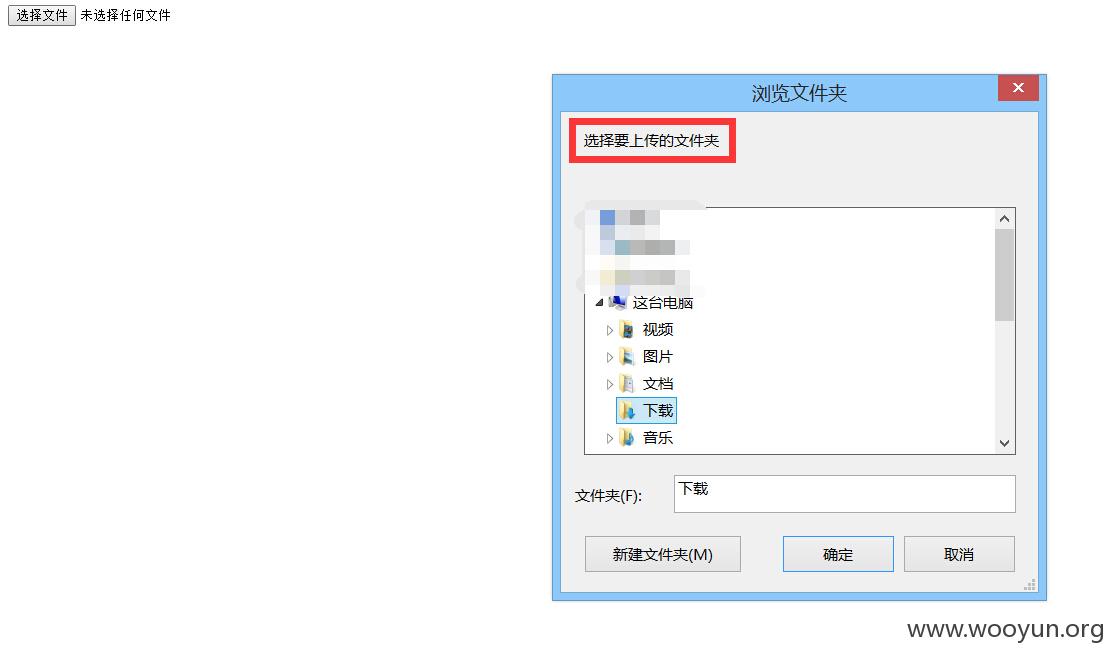

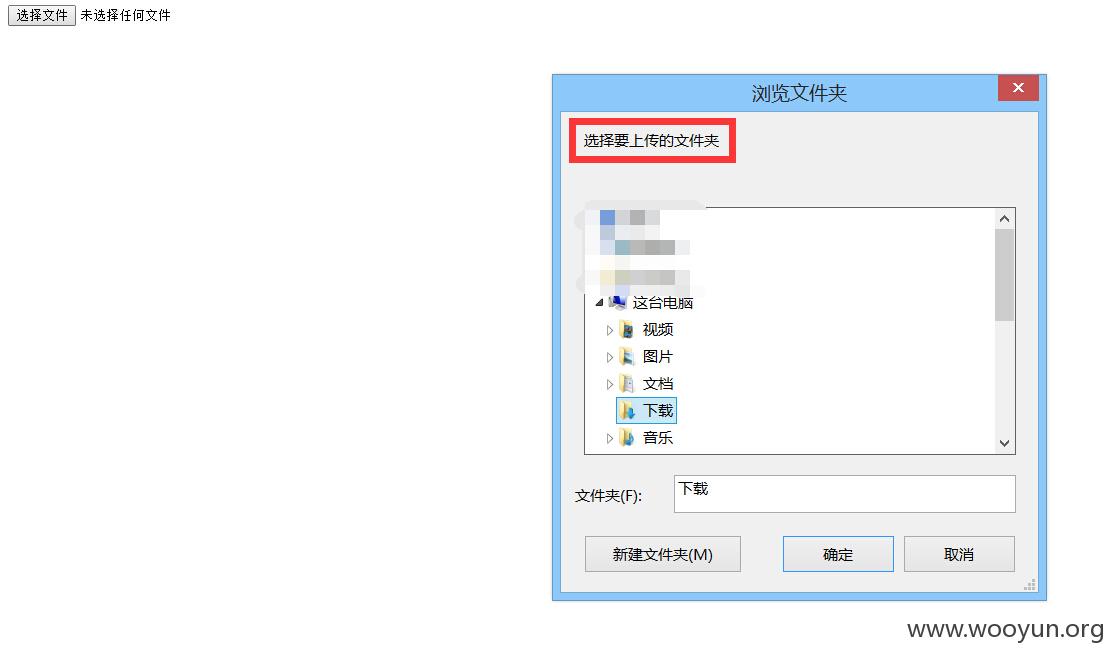

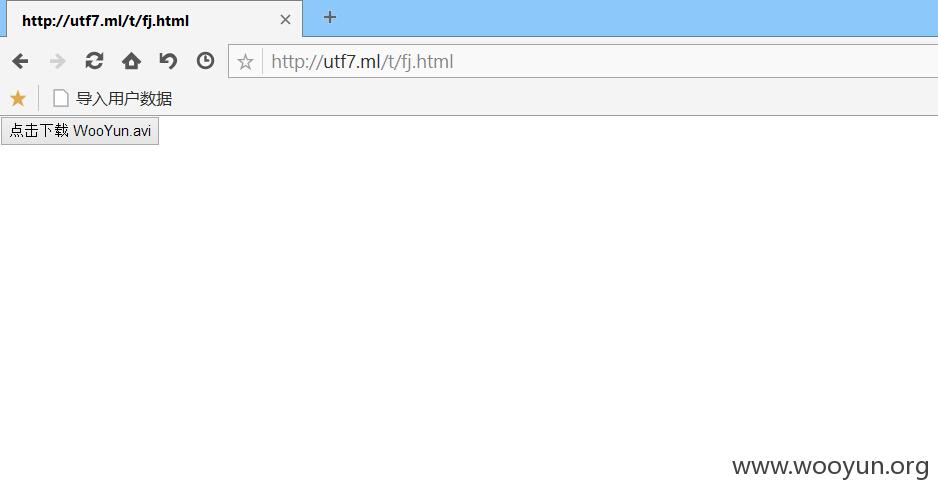

在Chrome下,上传框如图

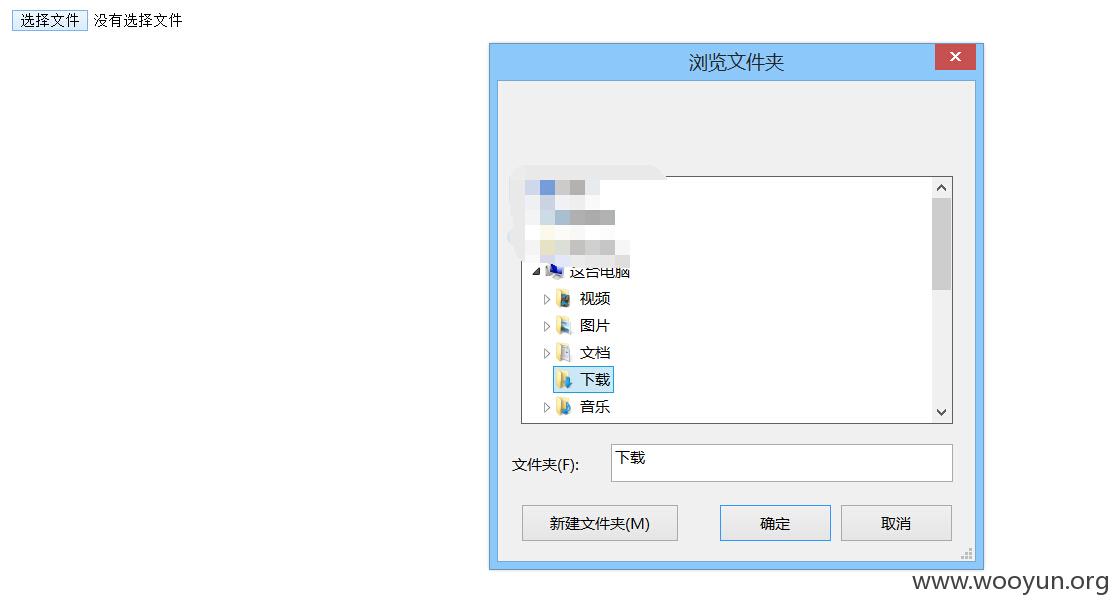

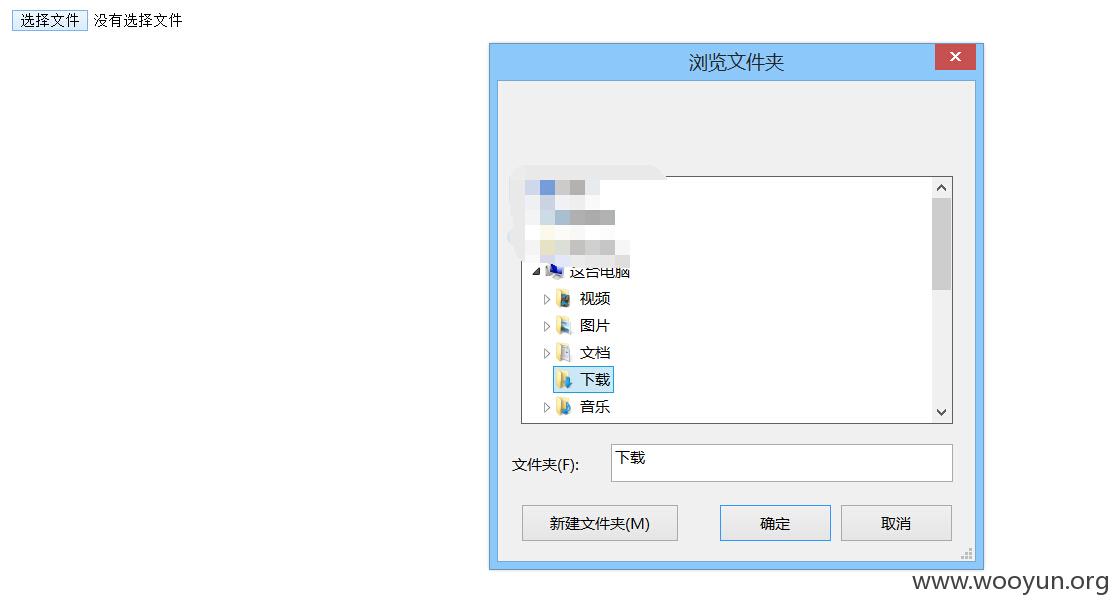

但在傲游浏览器下,上传框却没有提示

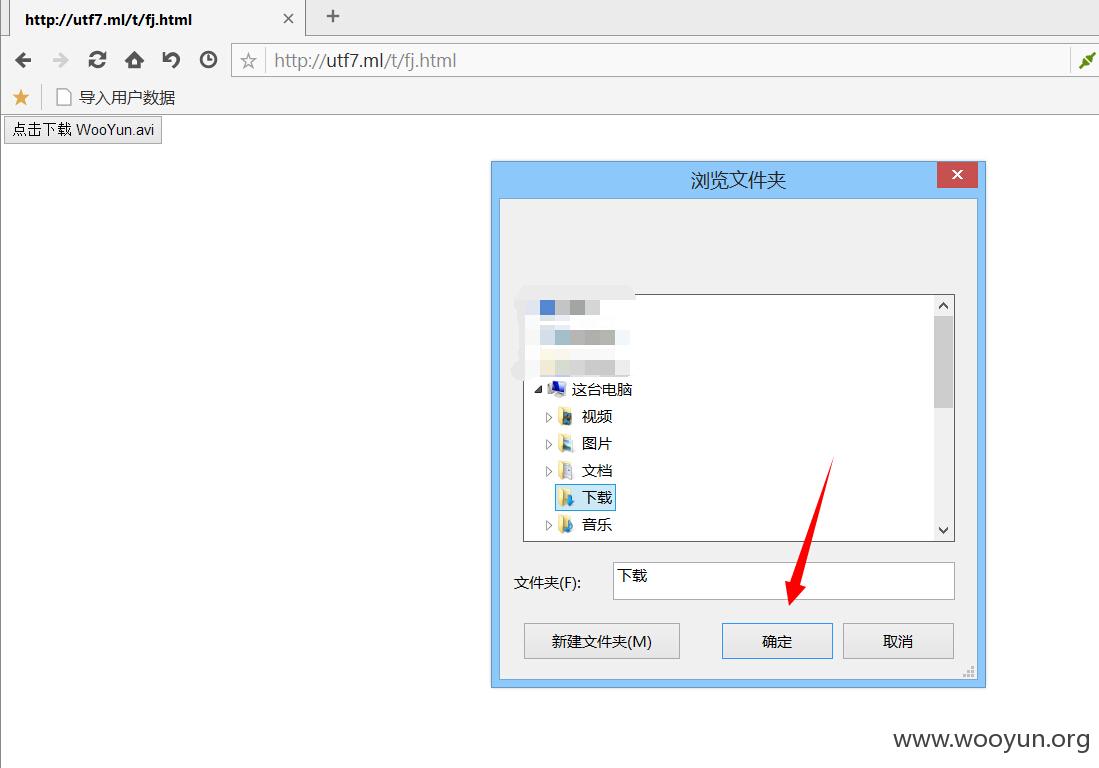

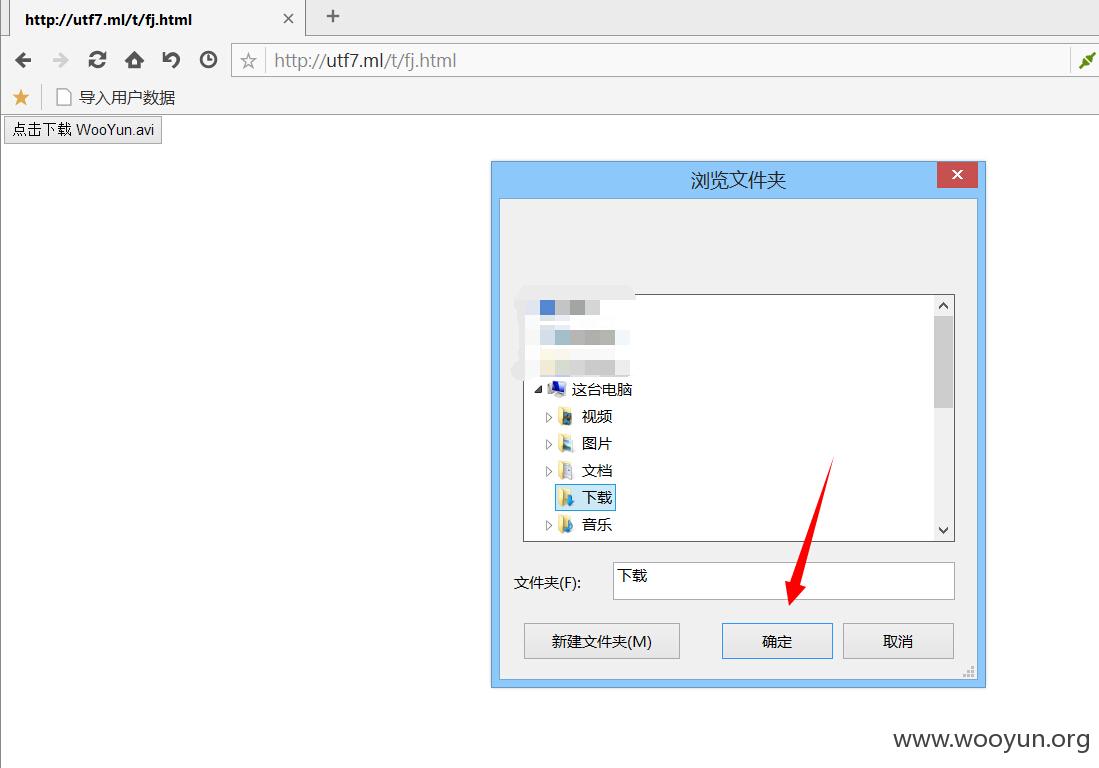

因此,可以利用这个缺陷,使用点击劫持的方法,来欺骗用户上传文件。

在页面顶层设置一个透明的上传表单,在底层设置一个下载按钮,当用户点击下载按钮,选择下载目录点击确定后,该目录下的文件就会上传到远程服务器。

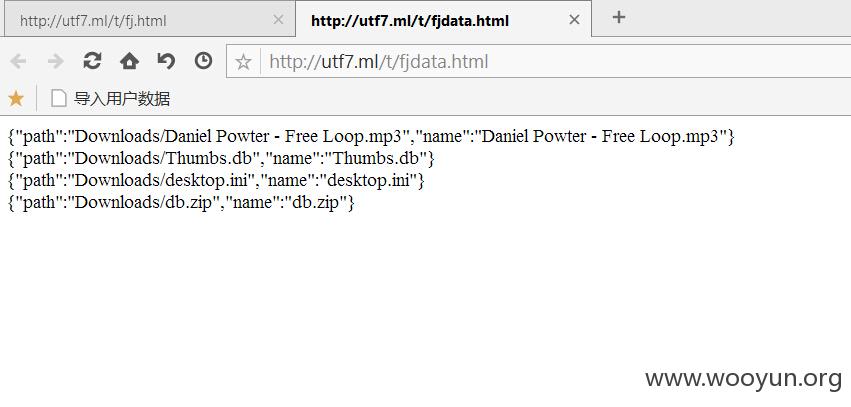

这里用于演示就不上传文件了,只是记录文件名。

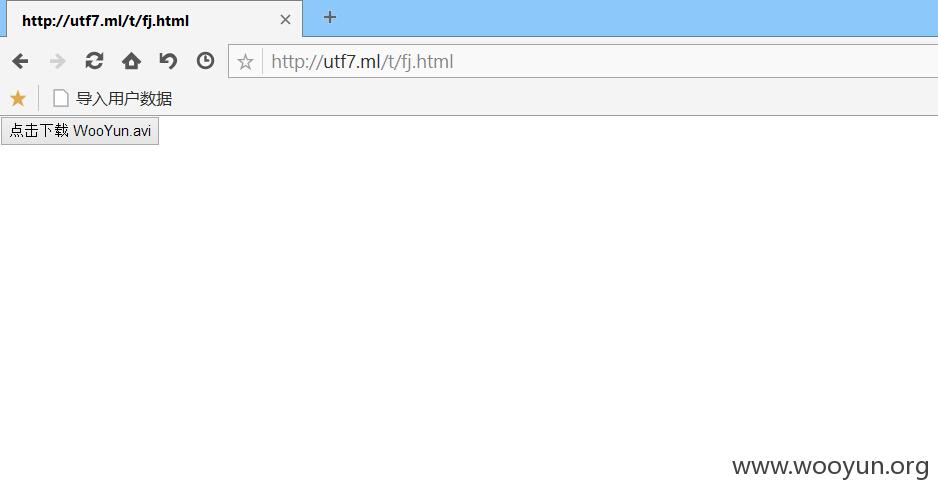

访问下面的URL

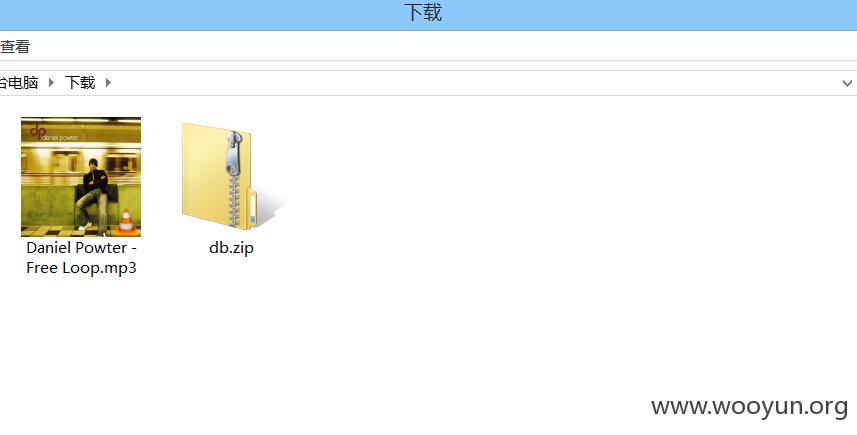

点击下载

选择目录之后点确定。

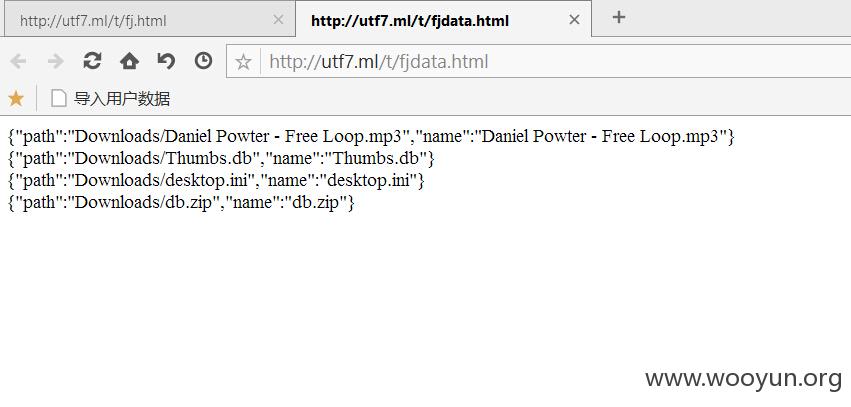

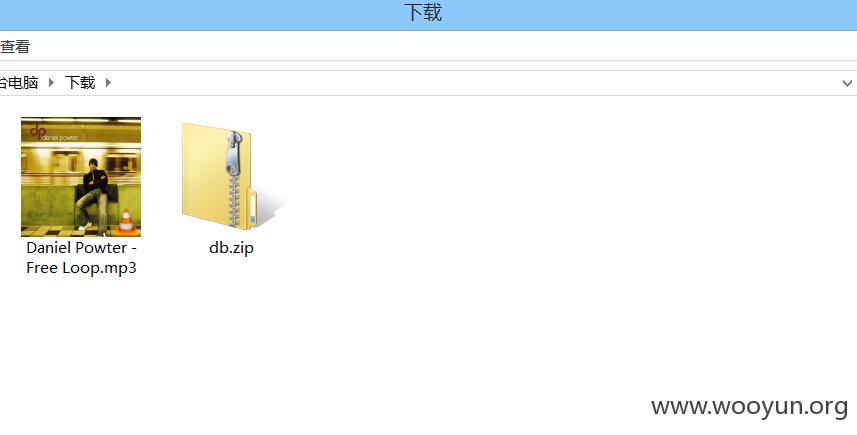

访问下面的URL,就能查看该目录下的文件

测试版本