漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138978

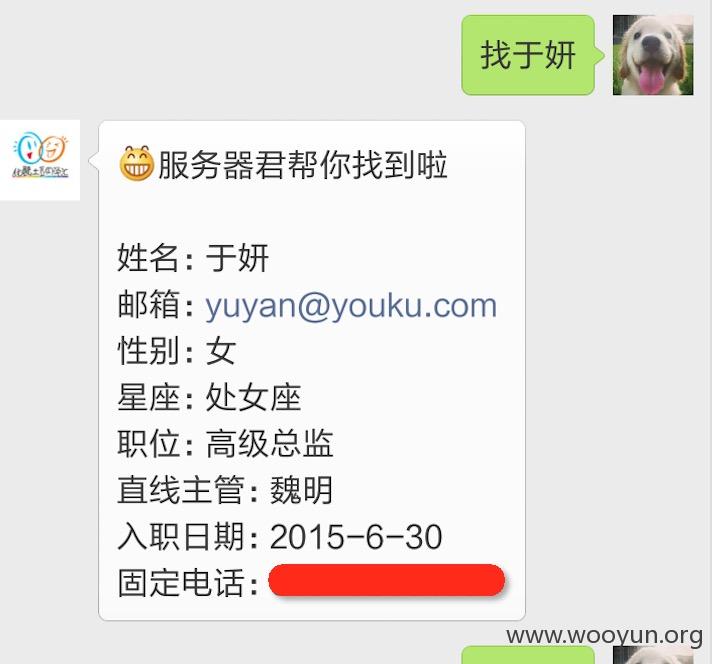

漏洞标题:视频网站安全之优酷土豆某接口控制不严可获取大量员工信息(CEO姓名\性别\星座\联系方式等)

相关厂商:优酷

漏洞作者: HackBraid

提交时间:2015-09-04 16:13

修复时间:2015-10-19 21:22

公开时间:2015-10-19 21:22

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-04: 细节已通知厂商并且等待厂商处理中

2015-09-04: 厂商已经确认,细节仅向厂商公开

2015-09-14: 细节向核心白帽子及相关领域专家公开

2015-09-24: 细节向普通白帽子公开

2015-10-04: 细节向实习白帽子公开

2015-10-19: 细节向公众公开

简要描述:

RT

我是如何获取优酷CEO信息的

详细说明:

01# 起源

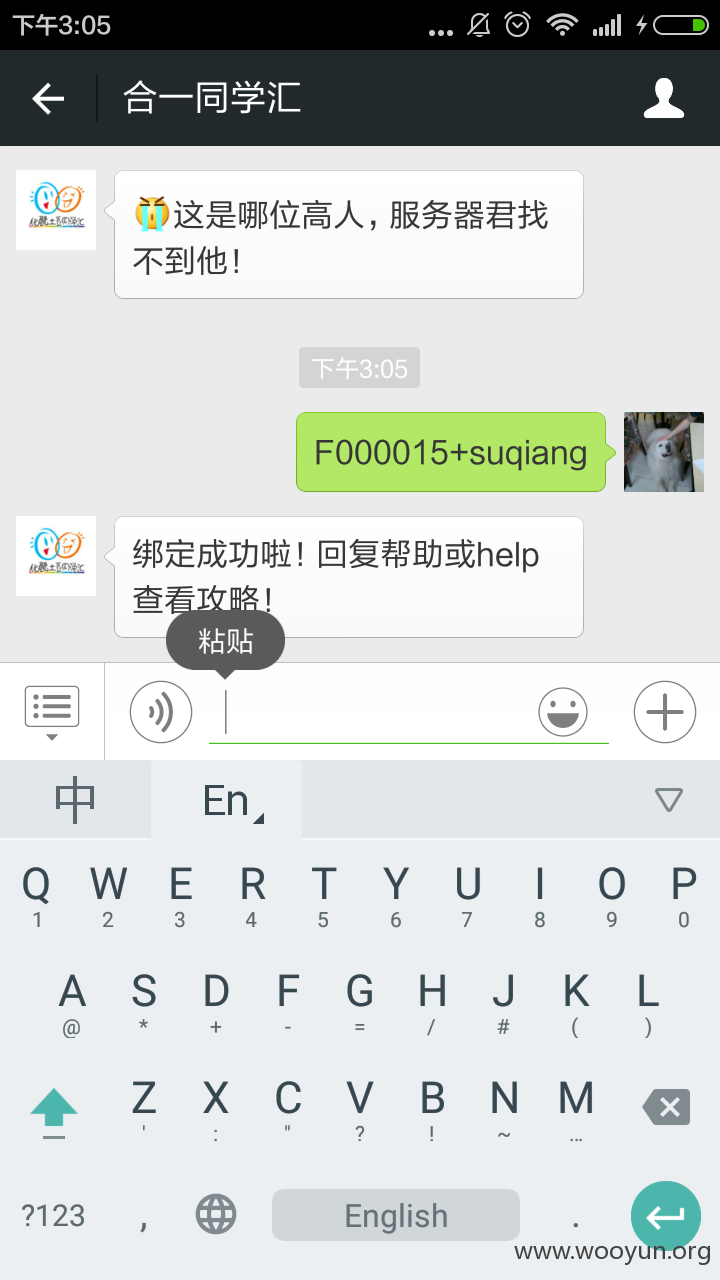

起源于s0mun5兄http://wooyun.org/bugs/wooyun-2010-085917这个漏洞,里面有张截图泄漏了员工号和邮箱前缀,没打码哈哈~

尝试F000015+suqiang,成功绑定!

02# “通缉”CEO

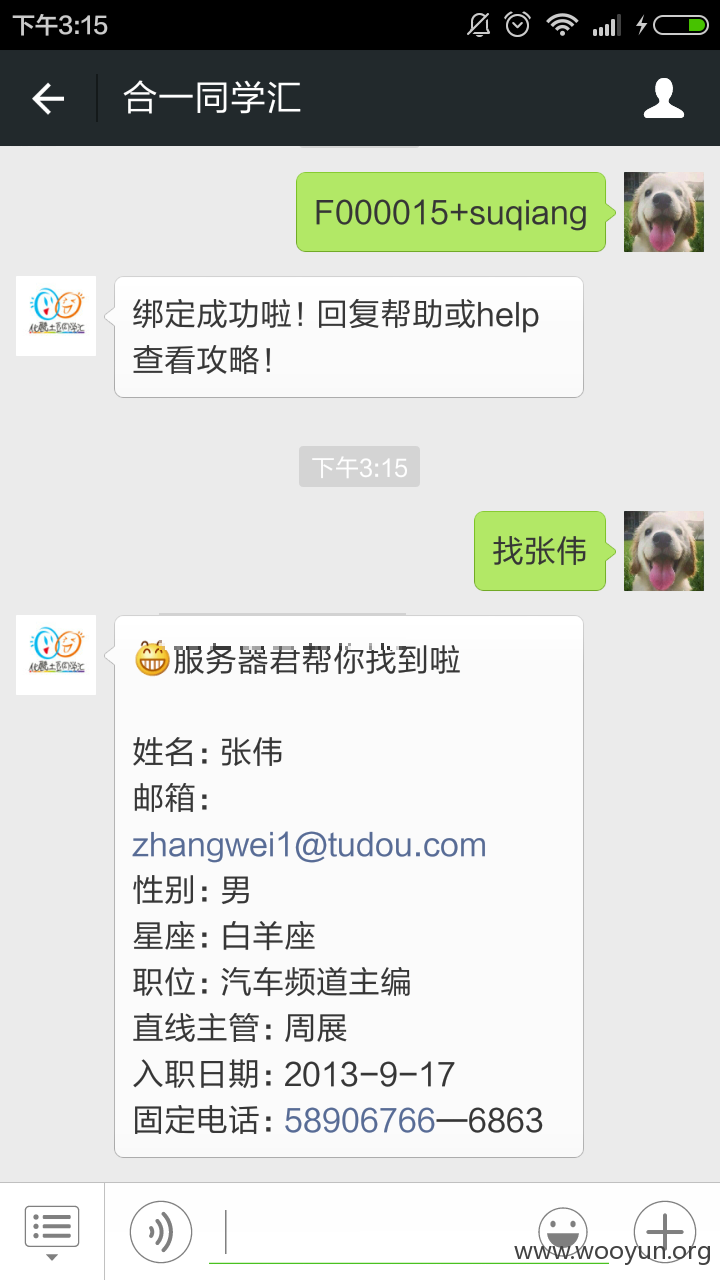

我们先随意找某个人,就top500的张伟吧,查看到张伟的个人信息:

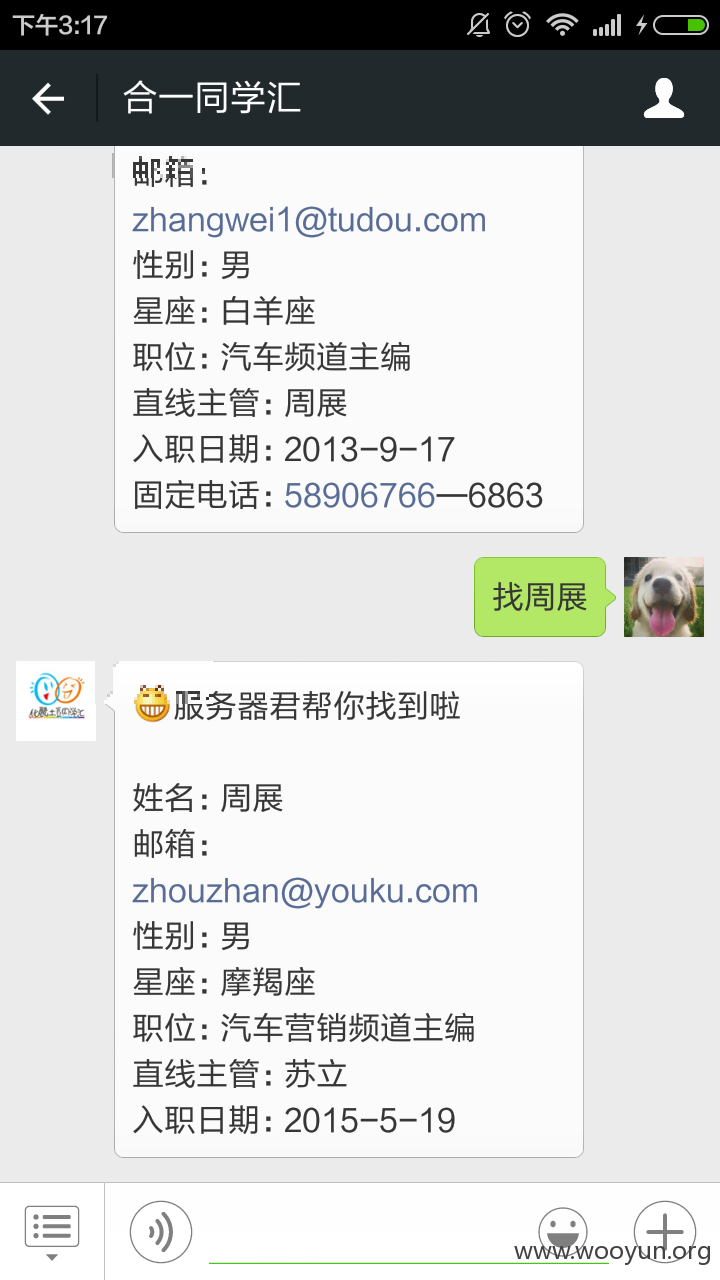

看到直线主管时周展,我们继续找周展:

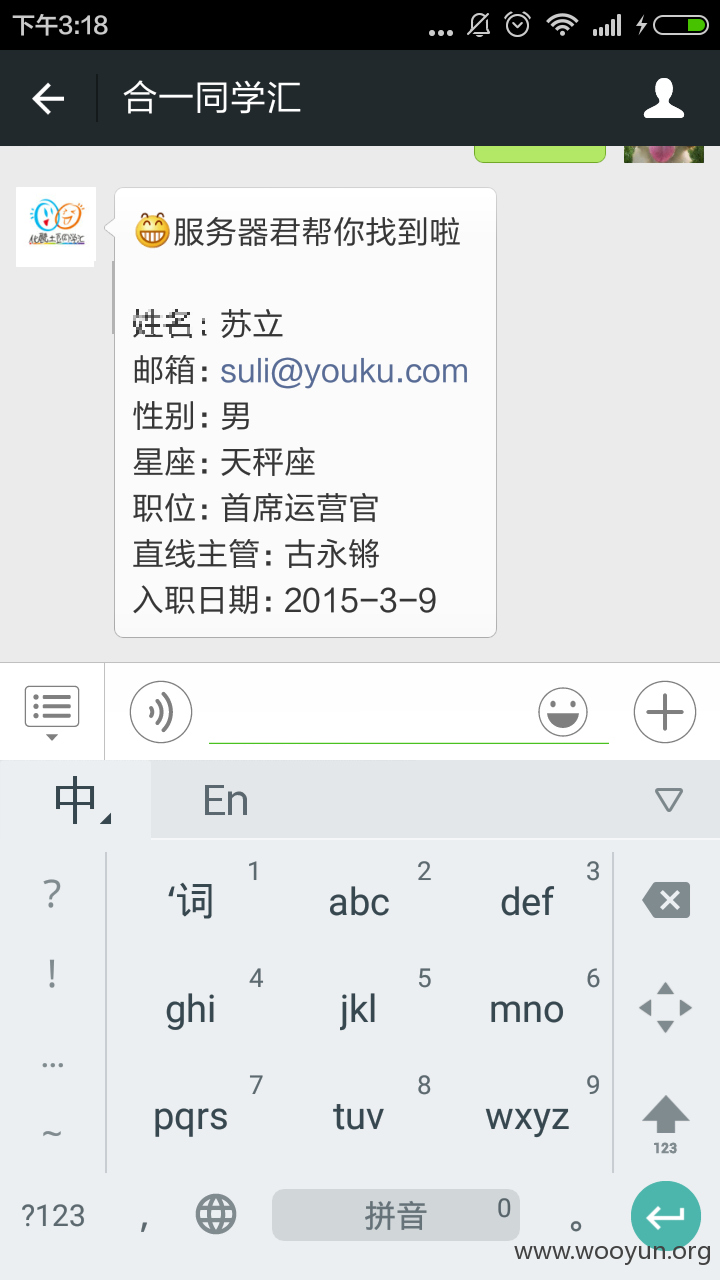

继续找苏立,发现苏立已经是首席运营官了:

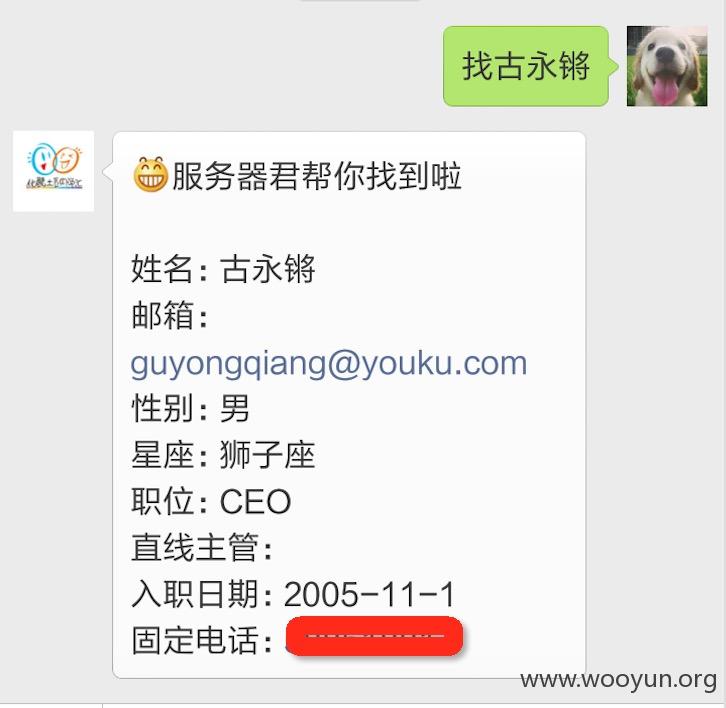

最后找到CEO古永锵:

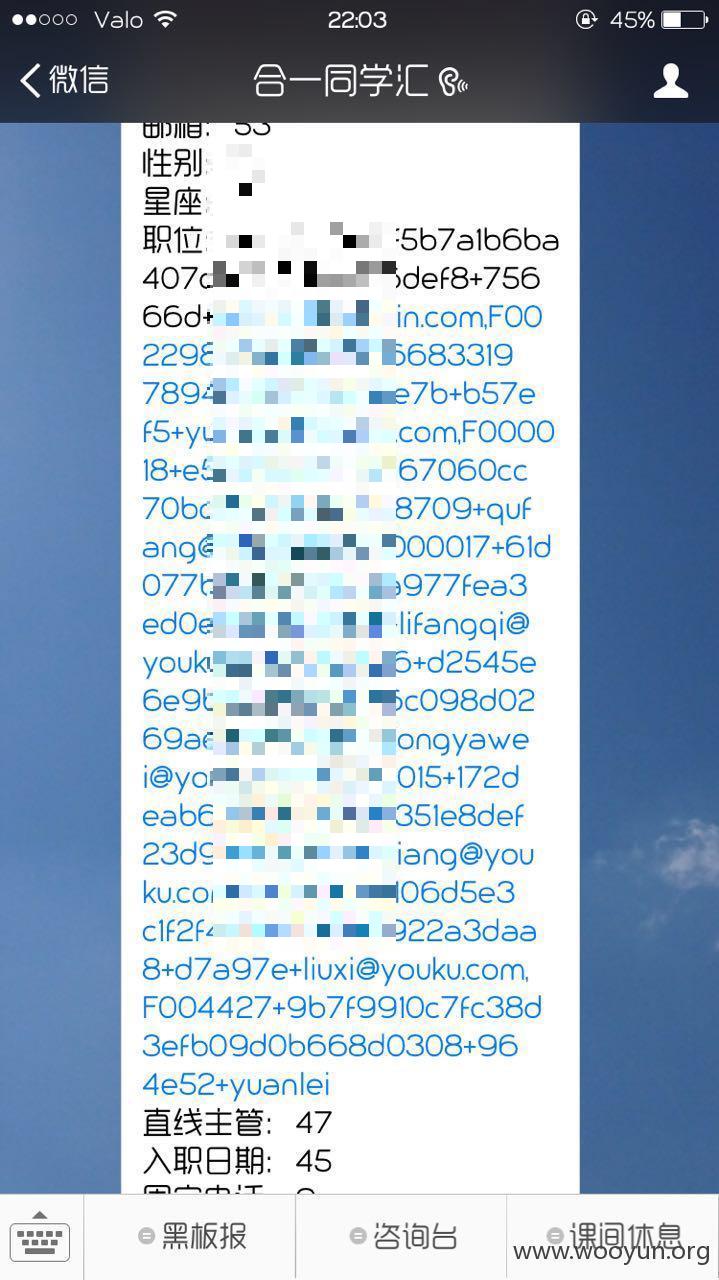

03# 其他员工资料

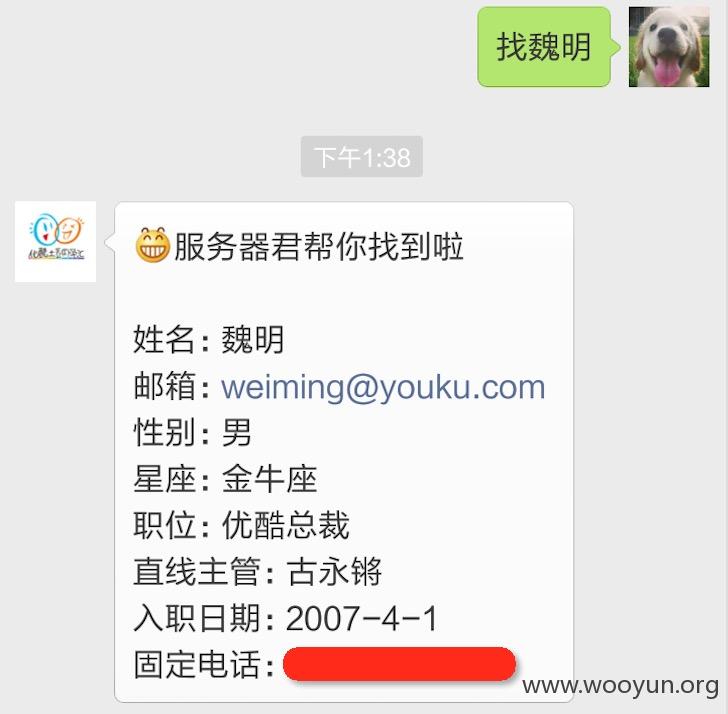

总裁魏明:

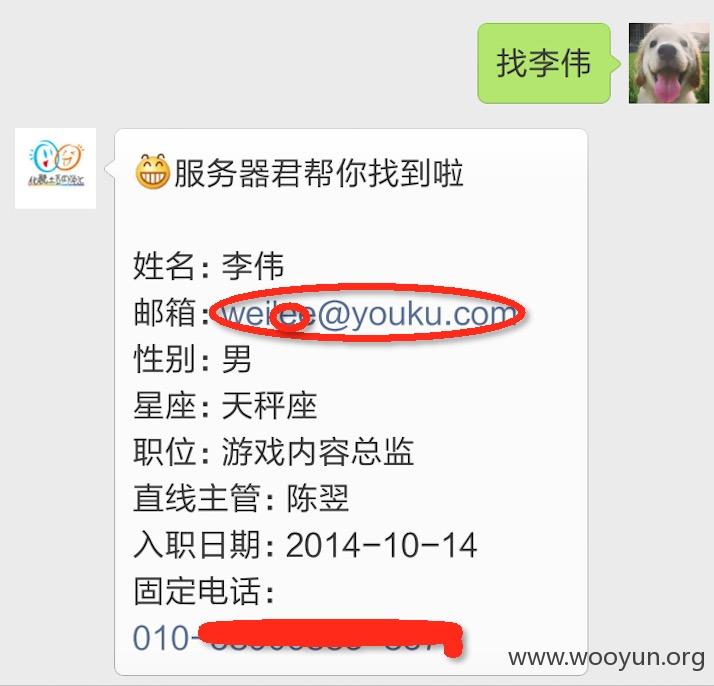

总监李伟:

总监于妍:

。。。

漏洞证明:

通过top500用户名找的~会不会有精华

修复方案:

加其它像手机号动态口令验证方式

版权声明:转载请注明来源 HackBraid@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-09-04 21:20

厂商回复:

感谢“HackBraid”提醒!我们会尽快解决该问题!

最新状态:

暂无