漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126853

漏洞标题:找小工敏感信息泄露致数据库沦陷(18W用户数据一览无遗)

相关厂商:zhaoxiaogong.com

漏洞作者: Ton7BrEak

提交时间:2015-07-15 11:41

修复时间:2015-08-29 11:56

公开时间:2015-08-29 11:56

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-15: 细节已通知厂商并且等待厂商处理中

2015-07-15: 厂商已经确认,细节仅向厂商公开

2015-07-25: 细节向核心白帽子及相关领域专家公开

2015-08-04: 细节向普通白帽子公开

2015-08-14: 细节向实习白帽子公开

2015-08-29: 细节向公众公开

简要描述:

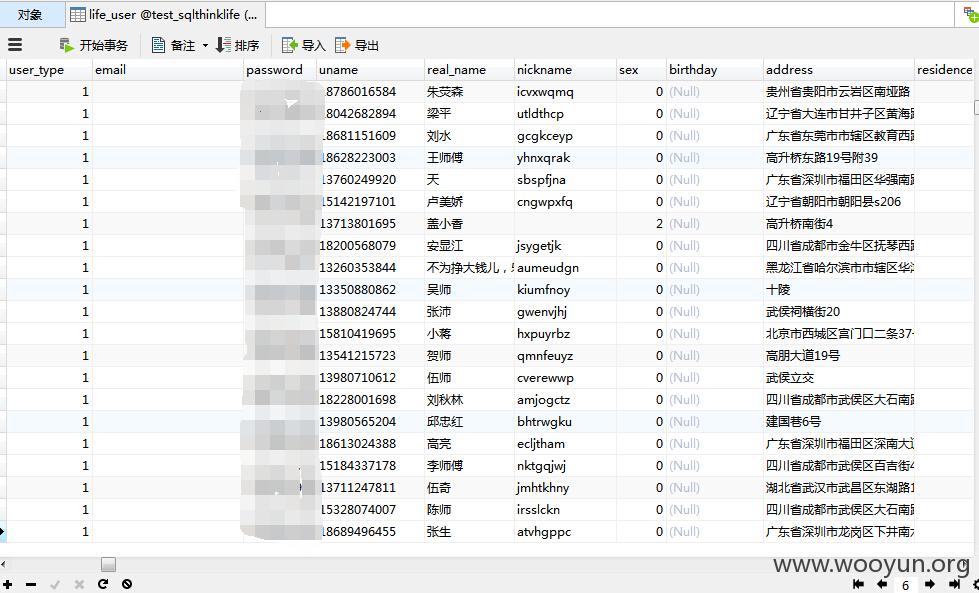

找小工敏感信息泄露致数据库沦陷18W用户数据一览无遗

详细说明:

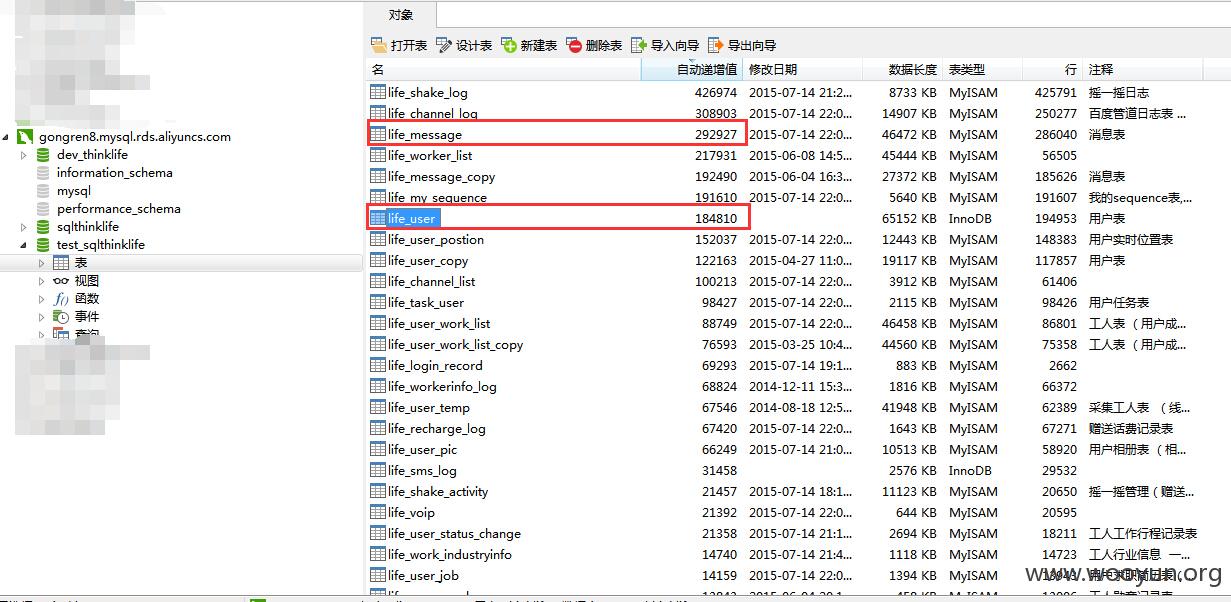

001、github上敏感信息泄露,直接搜索 gongren8.com得到此页面的信息

https://github.com/search?q=gongren8.com&ref=searchresults&type=Code&utf8=%E2%9C%93

002、数据库信息泄露的链接

https://github.com/testerHobbit/TestPY/blob/6406eae20e3952f9046d944fbce212230a384244/testMysql/testmysql.py

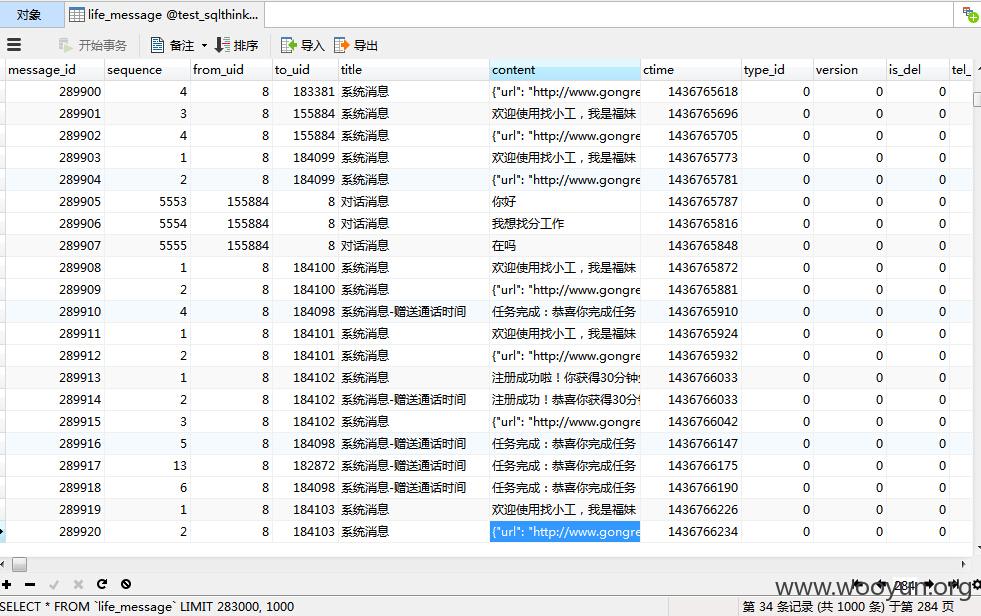

18W用户信息,加上29W的会话信息(水分难免的)

003、phpmyadmin后台地址泄露

http://gongren8.com/dsft544fw/index.php

漏洞证明:

修复方案:

1、删除敏感信息,修改数据库的密码

2、确实有必要使用phpmyadmin,再重新改个地址吧~

数据库的可以直接操作了,危害相当大。

看着里面有个摇一摇,还有奖品手机,不知道能送一台手机吧~

版权声明:转载请注明来源 Ton7BrEak@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2015-07-15 11:54

厂商回复:

谢谢,我们将会删除敏感信息,对数据库进行处理。

最新状态:

暂无