漏洞概要

关注数(24)

关注此漏洞

漏洞标题:好唱K歌APP一枚存储xss和一枚csrf配合可进行蠕虫(可刷粉/恶意中伤用户)

提交时间:2015-08-28 11:23

修复时间:2015-10-15 11:52

公开时间:2015-10-15 11:52

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-08-28: 细节已通知厂商并且等待厂商处理中

2015-08-31: 厂商已经确认,细节仅向厂商公开

2015-09-10: 细节向核心白帽子及相关领域专家公开

2015-09-20: 细节向普通白帽子公开

2015-09-30: 细节向实习白帽子公开

2015-10-15: 细节向公众公开

简要描述:

好唱K歌APP一枚存储xss和一枚csrf配合可进行蠕虫(可刷粉/恶意中伤用户)

详细说明:

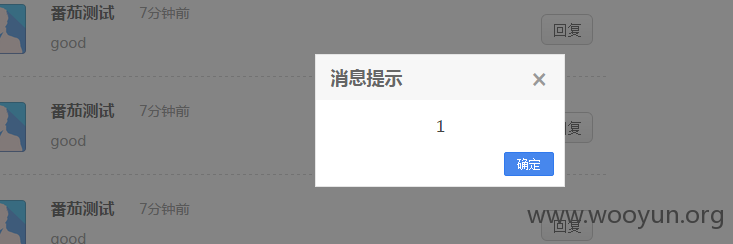

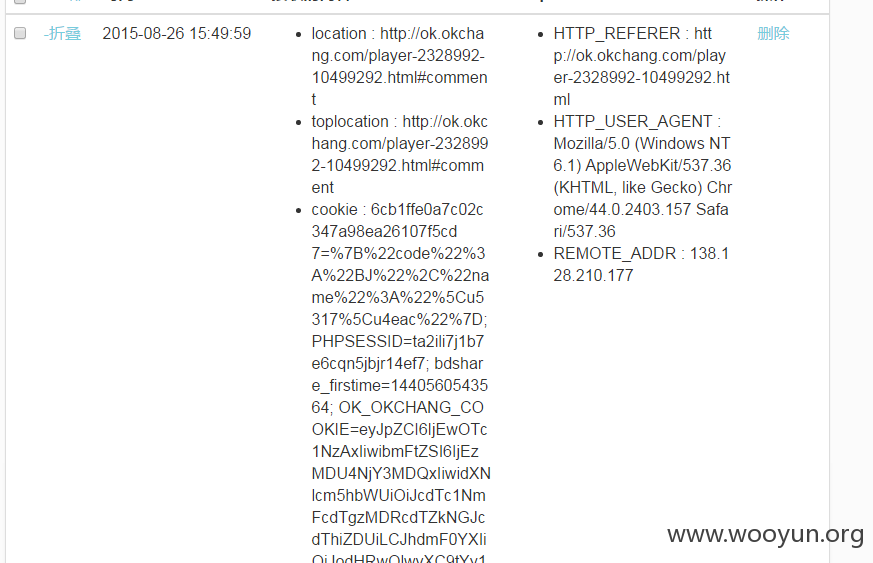

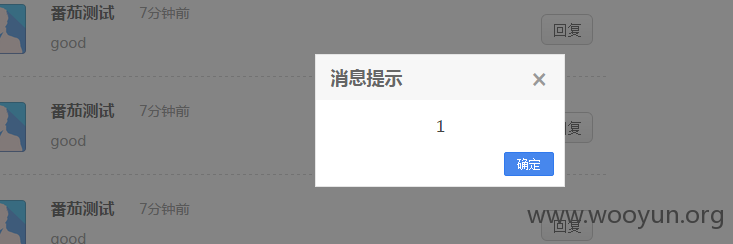

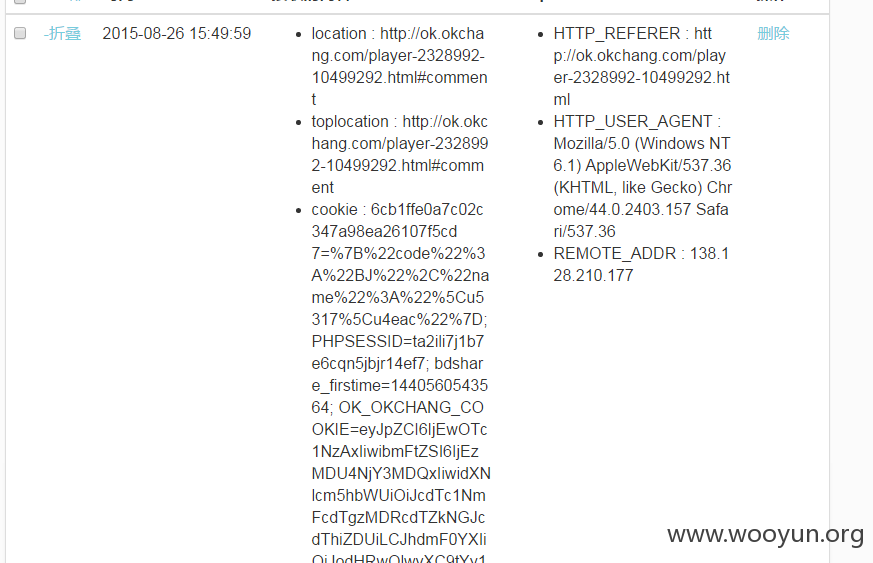

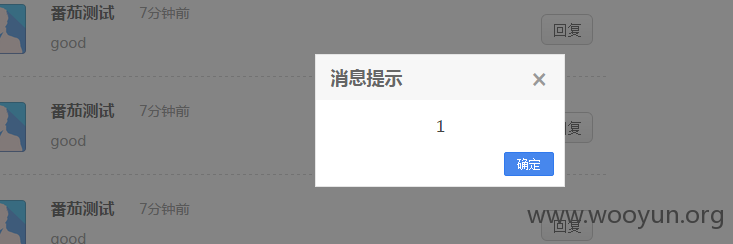

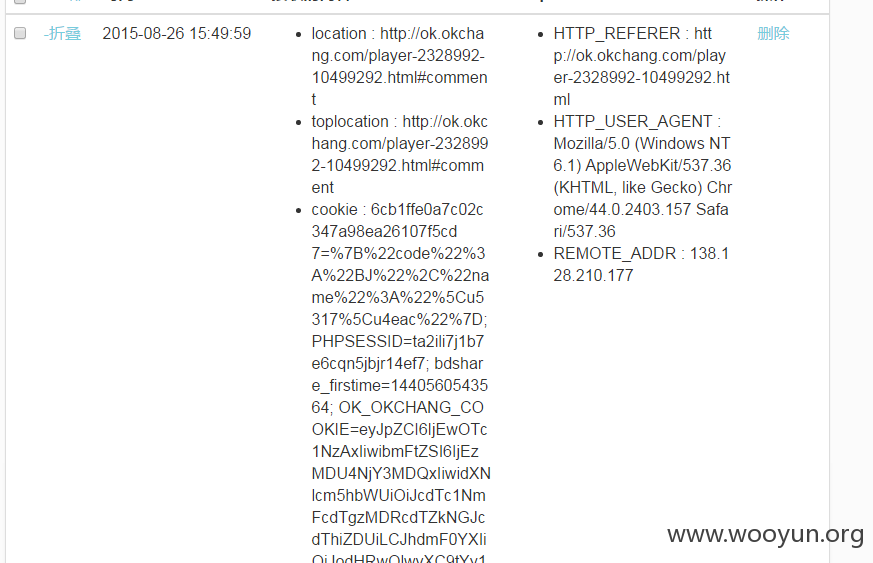

评论处未进行有效的过滤,可进行xss 打用户的cookie

评论/关注/举报用户采用post 没有验证refer也没有加token

构造poc

漏洞证明:

评论处未进行有效的过滤,可进行xss 打用户的cookie

评论/关注/举报用户采用post 没有验证refer也没有加token

构造poc

修复方案:

过滤xss 加token预防csrf 并验证请求的refer

有礼物么?

版权声明:转载请注明来源 番茄师傅@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-08-31 11:51

厂商回复:

感谢您的提交,已通知相关部门处理

最新状态:

暂无