漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125965

漏洞标题:圆通某内部系统弱口令泄露内部敏感信息

相关厂商:圆通

漏洞作者: Noone

提交时间:2015-07-10 17:55

修复时间:2015-08-27 10:24

公开时间:2015-08-27 10:24

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-10: 细节已通知厂商并且等待厂商处理中

2015-07-13: 厂商已经确认,细节仅向厂商公开

2015-07-23: 细节向核心白帽子及相关领域专家公开

2015-08-02: 细节向普通白帽子公开

2015-08-12: 细节向实习白帽子公开

2015-08-27: 细节向公众公开

简要描述:

圆通某系统弱口令

详细说明:

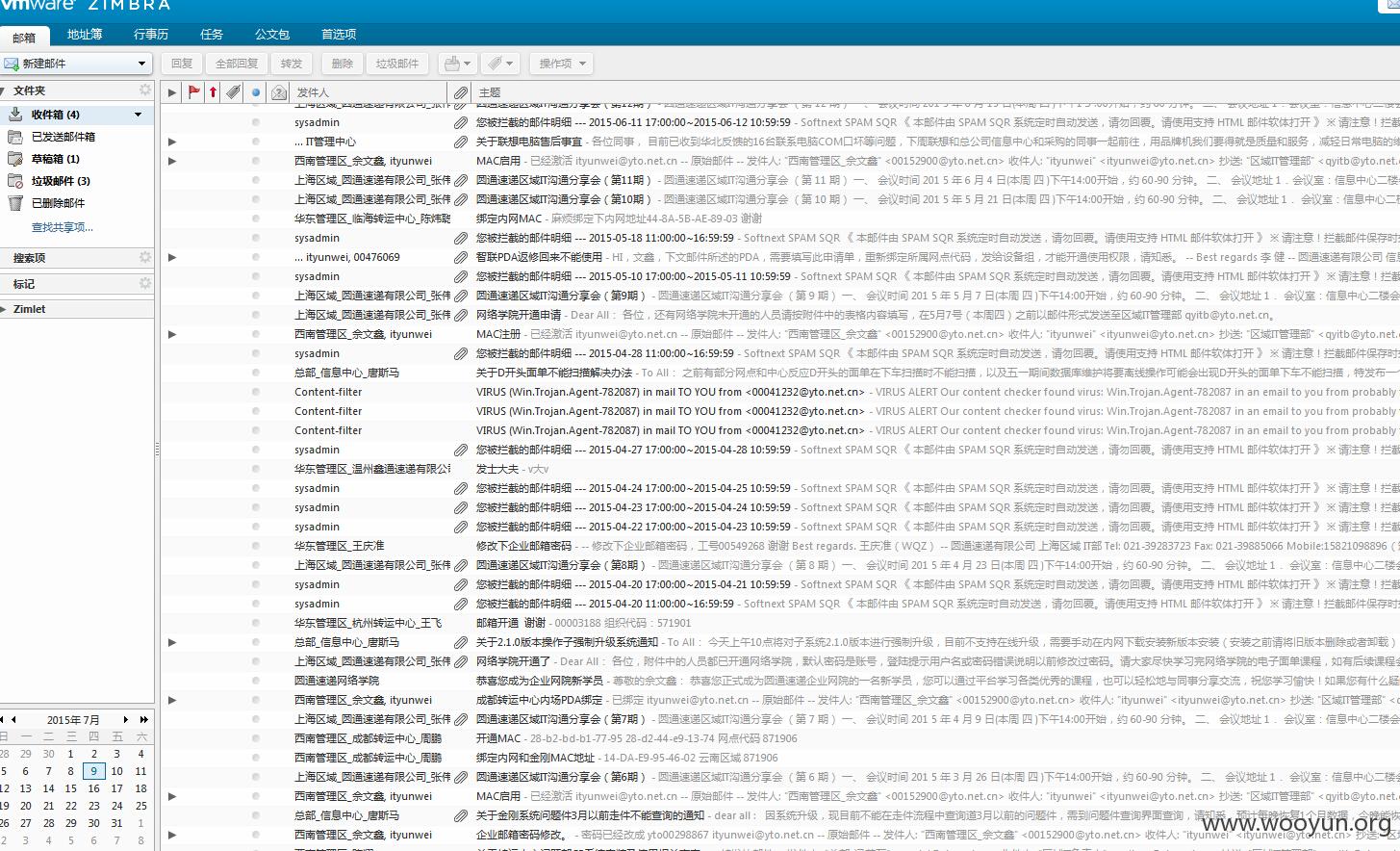

圆通的邮箱系统地址:http://mail.yto.net.cn/?loginOp=logout

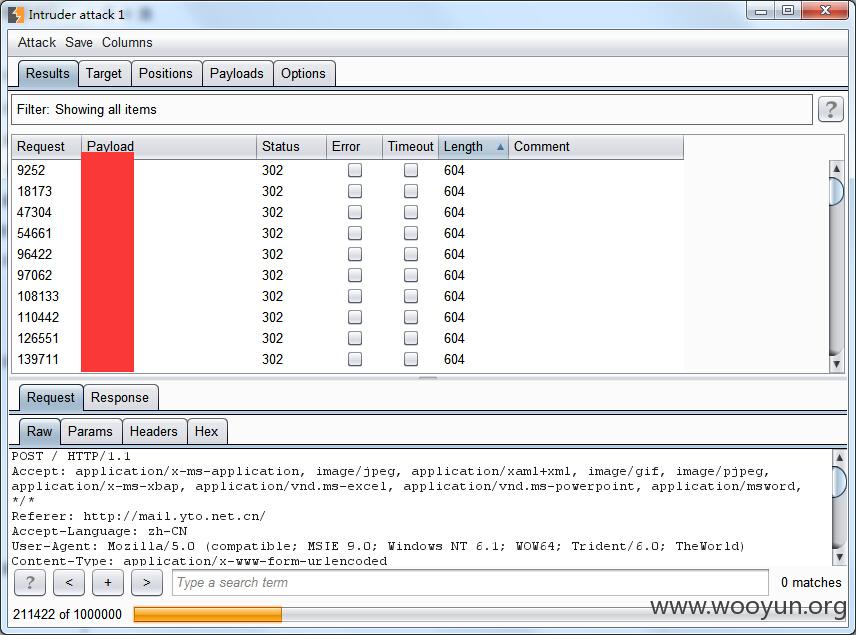

用弱密码:123456扫描,很快就扫到一大批的账号

已知受影响的账号:

00152900

00271810

00303740

00066450

00124690

00160790

00231801

00144011

00055621

00017931

00364271

00191881

00150802

00007322

00014442

00075572

00084772

00000182

00217453

00003464

00103864

00324505

00166605

00020265

00249272

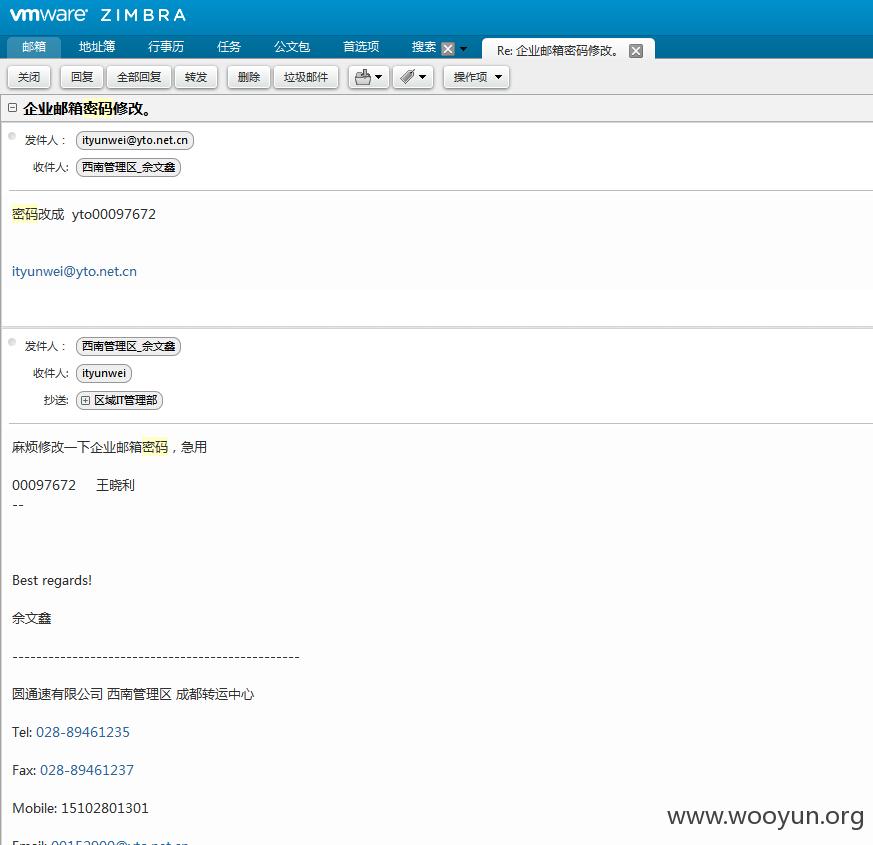

漏洞证明:

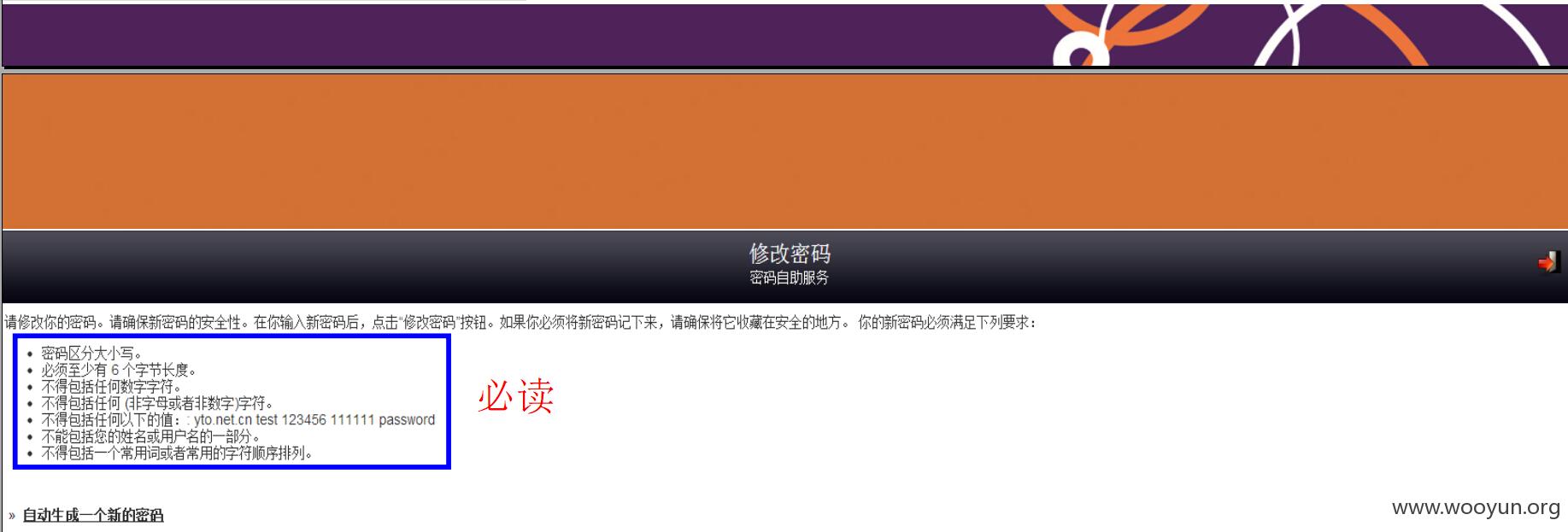

修复方案:

版权声明:转载请注明来源 Noone@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-07-13 10:22

厂商回复:

感谢白帽子及时发现,我们已经在处理了!

最新状态:

暂无