漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125764

漏洞标题:中通某处存在严重设计缺陷导致可重置任意用户密码

相关厂商:中通速递

漏洞作者: 路人甲

提交时间:2015-07-10 09:44

修复时间:2015-08-24 12:04

公开时间:2015-08-24 12:04

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-10: 细节已通知厂商并且等待厂商处理中

2015-07-10: 厂商已经确认,细节仅向厂商公开

2015-07-20: 细节向核心白帽子及相关领域专家公开

2015-07-30: 细节向普通白帽子公开

2015-08-09: 细节向实习白帽子公开

2015-08-24: 细节向公众公开

简要描述:

RT

详细说明:

之前已经提交过这个漏洞,但写得太简单不利于审核复现,现重新编辑,审核时请将http://www.wooyun.org/bugs/wooyun-2015-0125421/trace/7887c38e9dd625d5f38f34b17e8e9633作忽略处理。

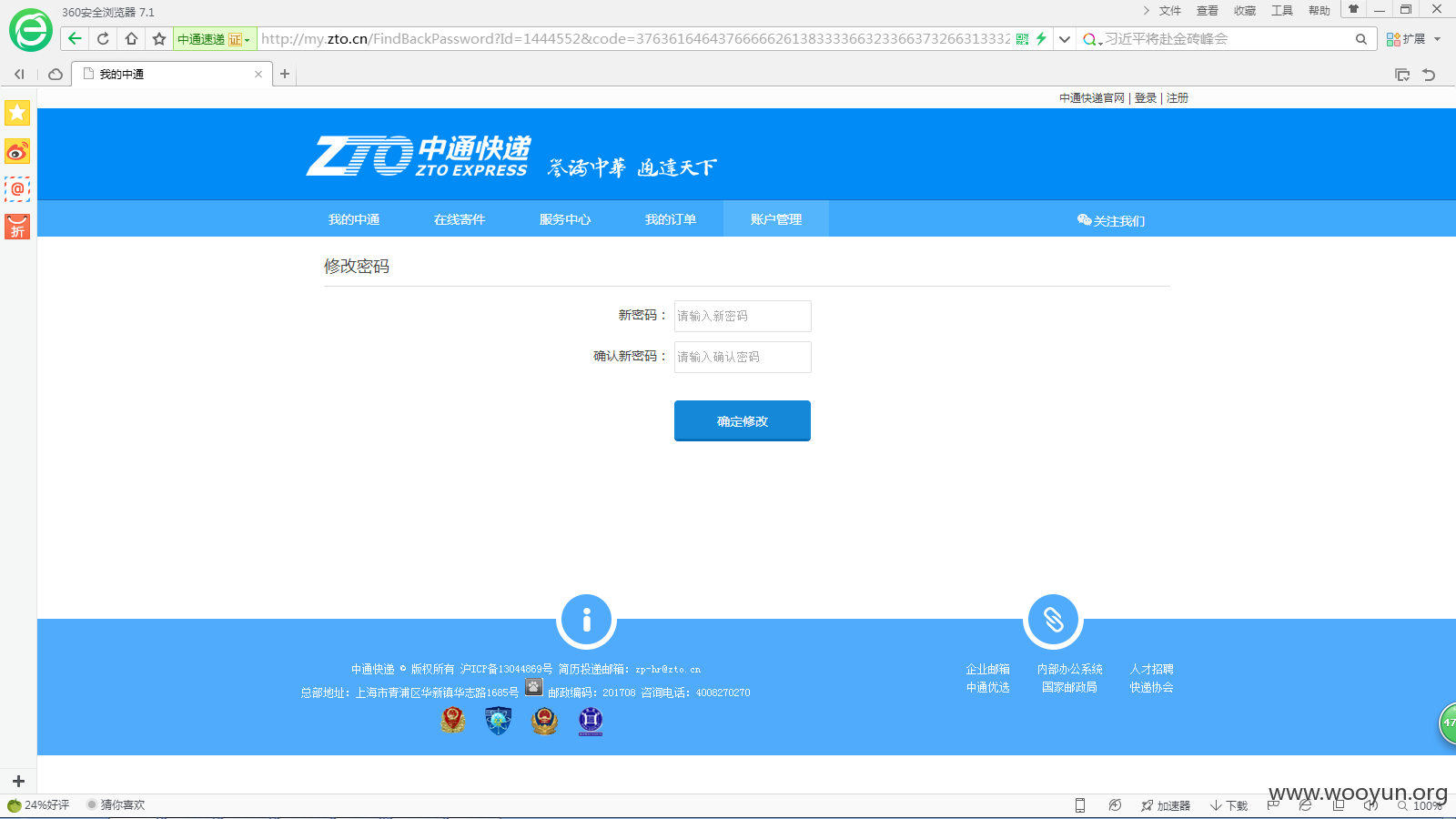

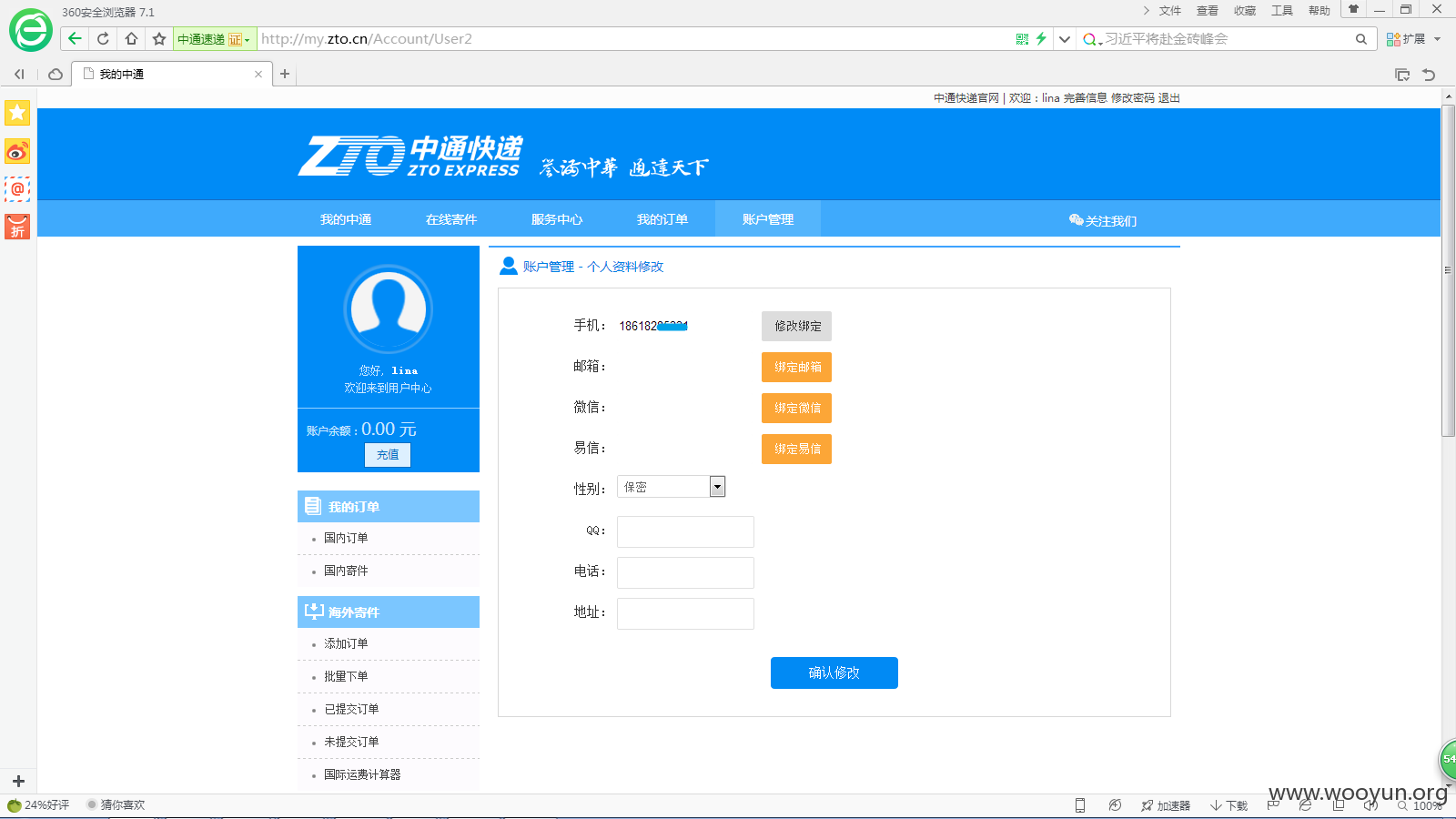

首先以我自己注册的一个账号进行正常流程,网址:http://www.zto.cn/,点击右上角“登陆”,到http://my.zto.cn/Signin?ReturnUrl=http://www.zto.cn,点击“忘记密码”,输入我自己的用户名点击下一步,转到url:http://my.zto.cn/Account/ChooseMethod/1444552,点击“发送验证码”,此时我自己注册的手机会收到验证码,输入验证码后,跳到http://my.zto.cn/FindBackPassword?Id=1444552&code=3763616464376666626138333366323366373266313332323038306432303635323031352f372f3920303a30303a3030,就可对密码进行重置了。此时可以发现code变量"3763616464376666626138333366323366373266313332323038306432303635323031352f372f3920303a30303a3030"经hex解码为"7cadd7ffba833f23f72f1322080d20652015/7/9 0:00:00",前面"7cadd7ffba833f23f72f1322080d2065"为Id(1444552)的md5加密,后一部分"2015/7/9 0:00:00"为时间,“ 0:00:00”是不变的,某天重置的话只要修改“2015/7/9"部分,清楚了构造后,我们就可以重置任意用户密码了,以lina为例,我们在忘记密码处正常输入后会得到http://my.zto.cn/Account/ChooseMethod/1080250,从此处可得到她的Id,再点击发送验证码,将1080250进行md5加密得到"c66b420a16701ff75e916fcb20388714",然后串上时间变成“c66b420a16701ff75e916fcb203887142015/7/9 0:00:00”,再将此串进行hex编码得到“6336366234323061313637303166663735653931366663623230333838373134323031352f372f3920303a30303a3030”,再放到找回密码url:http://my.zto.cn/FindBackPassword?Id=1080250&code=6336366234323061313637303166663735653931366663623230333838373134323031352f372f3920303a30303a3030,在浏览器中输入此url就可以对lina重置密码了。

漏洞证明:

修复方案:

。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-10 12:02

厂商回复:

感谢白帽子的辛苦劳动,开发人员已经在紧急修复。

最新状态:

暂无